In ambiente Windows la cache delle icone è responsabile della memorizzazione dei glifi delle applicazioni e degli elementi di sistema, consentendo un caricamento e un rendering grafico rapidi e fluidi. L'obiettivo primario della cache delle icone è accelerare la visualizzazione, migliorando così la reattività generale dell'interfaccia utente e garantendo un'interazione senza intoppi con il sistema.

Nonostante la sua efficienza, la cache delle icone può occasionalmente subire danni o corruzioni. Quando ciò accade, gli utenti possono riscontrare una serie di problemi visivi, tra cui icone errate, obsolete, duplicate, mancanti o semplicemente non visualizzate correttamente. Nella maggior parte dei casi, la causa sottostante di queste anomalie è proprio la corruzione della cache delle icone. Fortunatamente, la soluzione a tali problematiche prevede la ricostruzione di questo archivio. Le istruzioni illustrate di seguito sono applicabili sia a Windows 11 che a Windows 10.

Esistono due approcci principali per forzare la ricostruzione della cache delle icone, uno più rapido e l'altro più approfondito, da utilizzare in caso il primo non sia risolutivo.

Metodo 1: Ricostruzione Rapida tramite Terminale

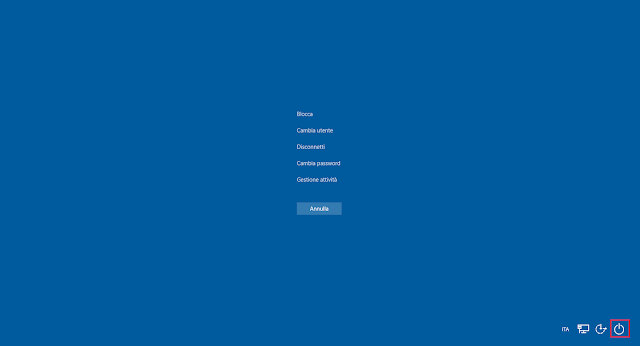

Il metodo più semplice per avviare la ricostruzione della cache delle icone consiste nell'eseguire un comando specifico tramite il Terminale di Windows con privilegi amministrativi:

- Cliccare, con il tasto destro del mouse, sul pulsante Start (o on alternativa premere la combinazione di tasti WIN+X) quindi selezionare Terminale (Admin) dall'elenco proposto.

- Una volta aperta la finestra del Terminale, digitare il seguente comando

ie4uinit.exe -show

e premere Invio per eseguirlo. L'esecuzione non restituirà alcun messaggio di conferma, il che è del tutto normale.

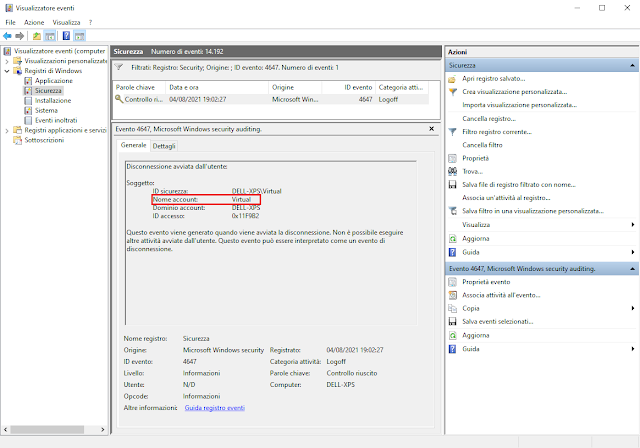

FIG 1 - ie4uinit

Questo comando tenta di forzare un aggiornamento della cache. Se i problemi di visualizzazione persistono dopo aver provato questo primo metodo, è consigliabile procedere con una ricostruzione più approfondita.

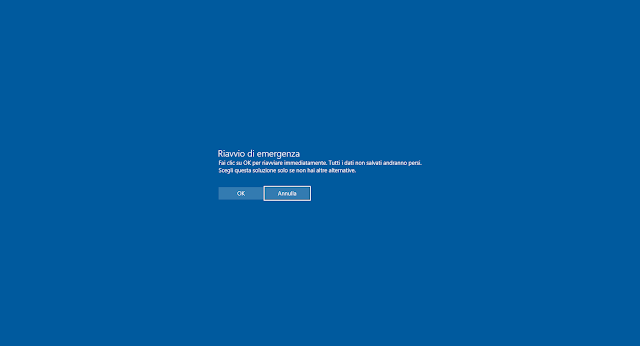

Metodo 2: Ricostruzione approfondita tramite Prompt dei Comandi

Qualora il comando precedente non abbia risolto il problema, è possibile procedere con una ricostruzione più radicale, che prevede l'eliminazione diretta dei file della cache corrotti e il riavvio del processo di Esplora file. Questa procedura richiede l'utilizzo del Prompt dei comandi.

- Aprire il menu Start, digitare cmd nella barra di ricerca e selezionare Prompt dei comandi. Assicurarsi di non avviare una sessione PowerShell, che in genere è l'opzione predefinita del Terminale.

- All'interno della finestra del Prompt dei comandi, digitare la seguente sequenza di comandi, premendo Invio dopo ciascuno:

taskkill /IM explorer.exe /F

CD %userprofile%\AppData\Local

del iconcache.db /a

CD %localappdata%\Microsoft\Windows\Explorer\

del iconcache*

start explorer.exe

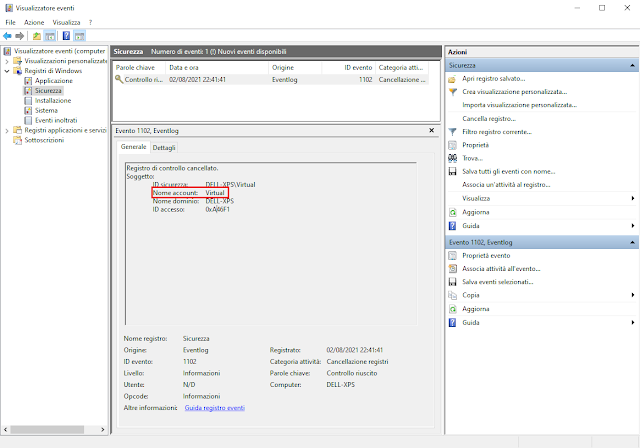

L'esecuzione di questi comandi termina e riavvia il processo explorer.exe, cancellando i file della cache corrotti e forzando Windows a ricrearli da zero. Vediamo la sequenza nel dettaglio:

taskkill /IM explorer.exe /F: Questo comando termina forzatamente il processo di Esplora file. Ciò causerà la temporanea scomparsa della barra delle applicazioni e di eventuali finestre aperte. Questo comportamento è previsto e verrà risolto con il riavvio del file manager tramite il comando finale.

CD %userprofile%\AppData\Local: Questo comando cambia la directory corrente e la sposta nella cartella locale dell'utente, dove è memorizzato il file principale della cache.

del iconcache.db /a: Questo comando elimina il file principale della cache delle icone (iconcache.db). L'opzione /a assicura che vengano eliminati anche i file con attributi nascosti, di sistema o di sola lettura.

CD %localappdata%\Microsoft\Windows\Explorer\: Successivamente, ci si sposta nella cartella dedicata alla cache delle icone all'interno della directory di Explorer.

del iconcache*: Questo comando rimuove tutti i file relativi alla cache delle icone presenti nella cartella corrente. Il carattere jolly (*) assicura l'eliminazione di tutti i file con prefisso "iconcache".

start explorer.exe: Infine, questo comando riavvia il processo di Esplora file, ripristinando l'interfaccia utente di Windows e permettendo al sistema di ricreare una nuova e pulita cache delle icone.

|

| FIG 2 - Prompt dei comandi |

È fondamentale comprendere che la ricostruzione della cache delle icone è una soluzione mirata esclusivamente ai problemi derivanti da file corrotti all'interno della cache stessa. In altre circostanze, ad esempio quando un'icona viene spostata o eliminata fisicamente dal sistema, la procedura descritta potrebbe non essere efficace. In tali situazioni, l'intervento deve essere diretto sulla configurazione del collegamento o del programma interessato, verificandone il percorso o ripristinando il file dell'icona originale.

.png)