Nel corso degli anni la procedura di installazione di Windows, e dei sistemi operativi in generale, è stata notevolmente semplificata. In questo articolo verrà mostrata passo passo la procedura per installare Windows 11.

Il primo passo consiste nel procurarsi la ISO del sistema operativo che si intende installare e preparare il supporto per l'installazione (DVD o pendrive da almeno 8GB). Il supporto può essere preparato tramite Microsoft Media Creation Tool o tramite applicazioni di terze parti come l'ottimo Rufus che, oltre a consentire di scaricare le ISO di diverse versioni di Windows 11, permette anche di eliminare alcuni dei prerequisiti richiesti nell'installazione del sistema operativo come mostrato nell'articolo Windows 11: Creazione supporto di installazione ed eliminazione verifica requisiti.

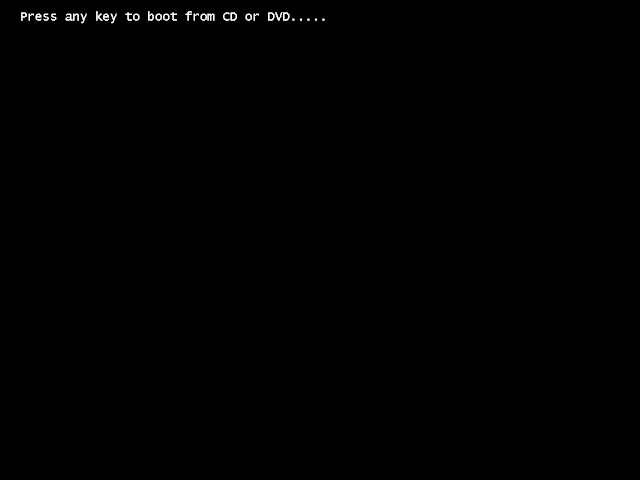

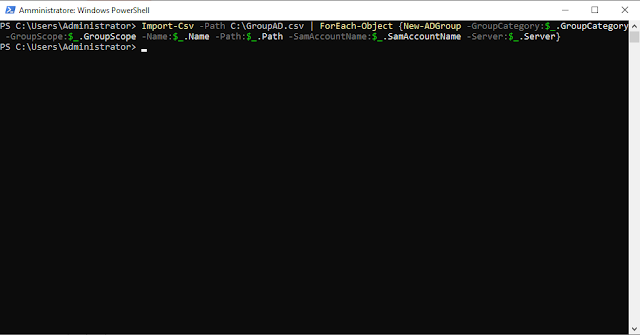

Avviare il PC dal supporto di installazione preparato in precedenza. Apparirà la schermata mostrata in FIG 1 con la scritta Press any key to boot from CD or DVD. Premere un tasto per avviare l'installazione del sistema operativo dal supporto.

|

| FIG 1 - Press any key to boot from CD or DVD |

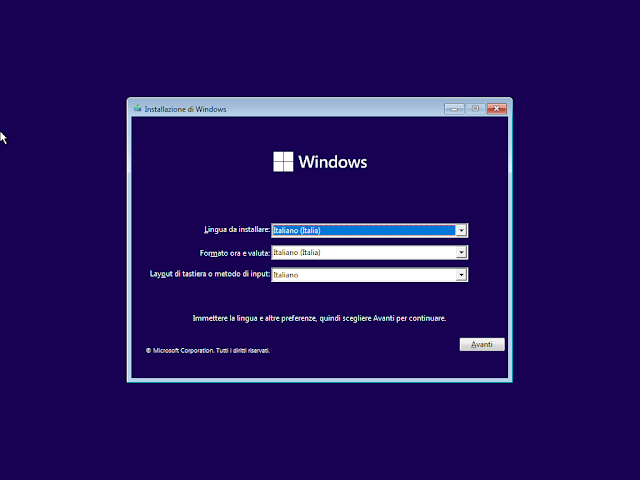

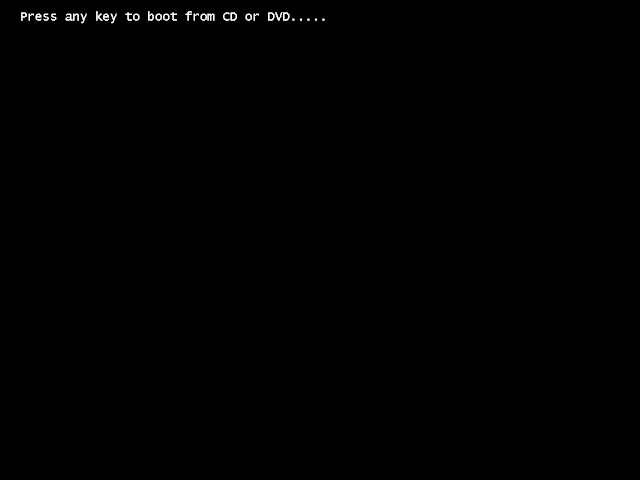

La prima schermata che appare all'avvio dell'installazione è quella mostrata in FIG 2 dove viene richiesto di specificare la Lingua da installare, Formato ora e valuta e il Layout della tastiera. Generalmente, se si dispone dell'ISO che include la propria lingua/Paese, sono già selezionate le opzioni corrette, in caso contrario basterà selezionare l'opzione desiderata dai menu a tendina e cliccare su Avanti per proseguire nell'installazione. |

| FIG 2 - Selezione Lingua |

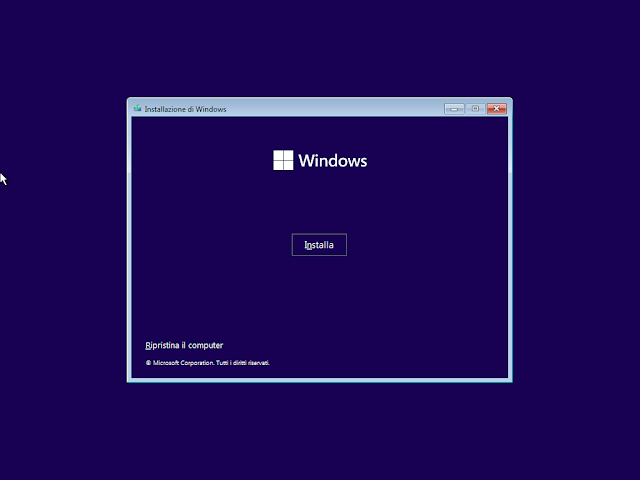

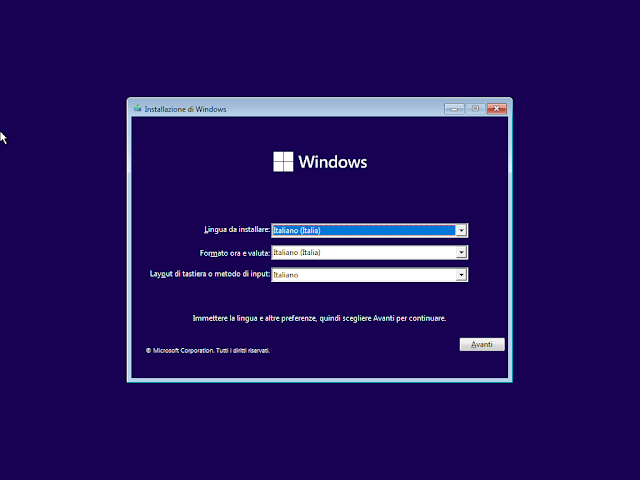

Nella schermata successiva, ben in vista al centro dello schermo, troviamo il pulsante Installa mentre in basso a sinistra troviamo il link Ripristina il computer che può essere utilizzato per riparare un'installazione precedente danneggiata. Cliccare sul pulsante Installa per proseguire nell'installazione del sistema operativo.

|

| FIG 3 - Installa |

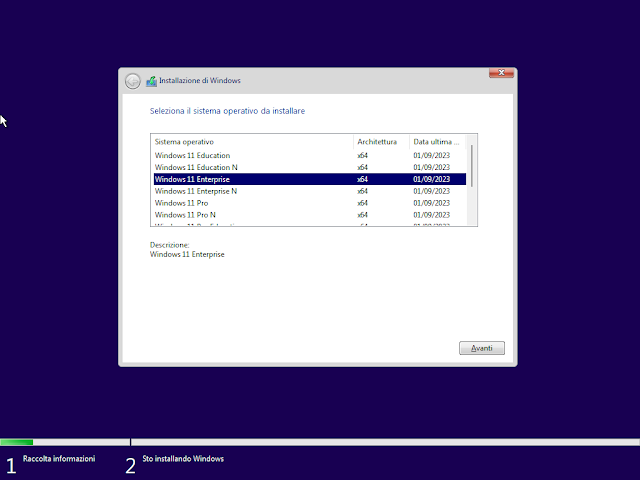

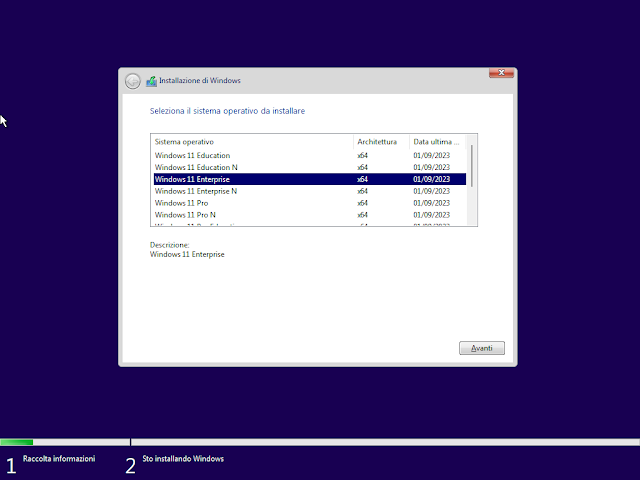

Le ISO possono contenere più versioni del sistema operativo. In questi casi, come mostrato in figura, l'utente deve selezionare la versione del sistema operativo che intende installare e di cui dispone la licenza. In questo articolo procediamo con la selezione della versione Windows 11 Enterprise e clicchiamo su Avanti. L'installazione delle altre versioni è del tutto analoga. Si è scelto di installare tale versione in quanto in un futuro articolo verrà mostrato come aggiungere tale PC ad un Dominio.

|

| FIG 4 - Seleziona il sistema operativo |

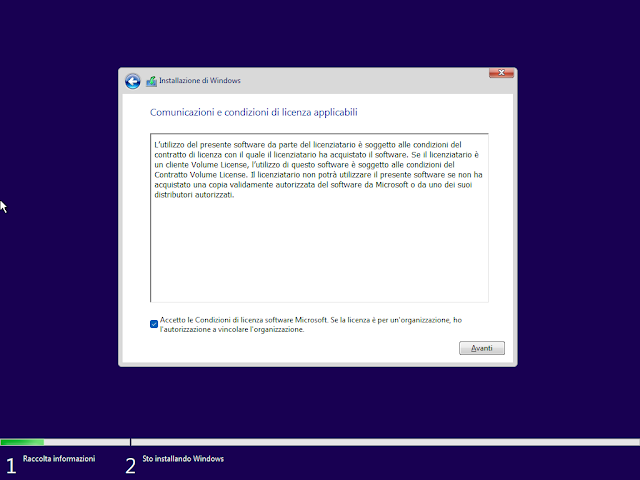

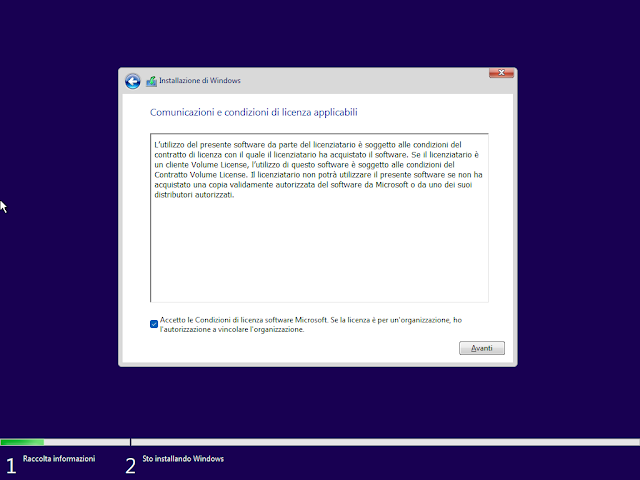

Accettare i termini di licenza mettendo un flag sull'apposita casella (Accetto le Condizioni di licenza software Microsoft) e cliccare su Avanti.

|

| FIG 5 - Comunicazioni e condizioni di licenza applicabili |

A questo punto vengono proposte due scelte sul tipo di installazione desiderato. La prima consente di aggiornare una versione esistente di Windows 11 mantenendo i file personali, le impostazioni e le applicazioni installate. La seconda opzione consente una nuova installazione di Windows. Trattandosi di una nuova installazione di Windows 11, selezionare l'opzione Personalizzata: installa solo Windows (opzione avanzata). |

| FIG 6 - Tipo Installazione |

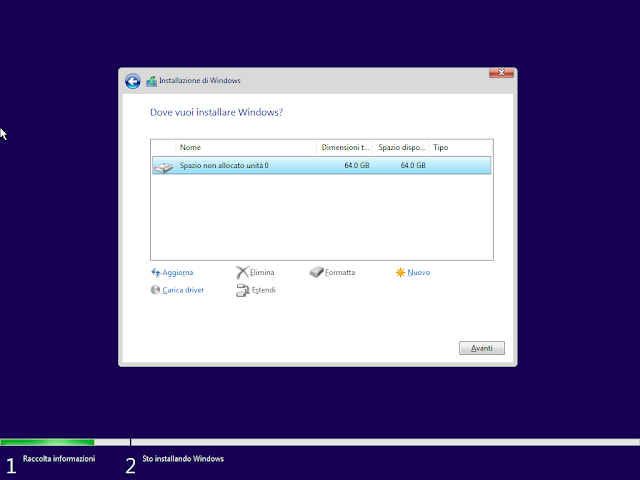

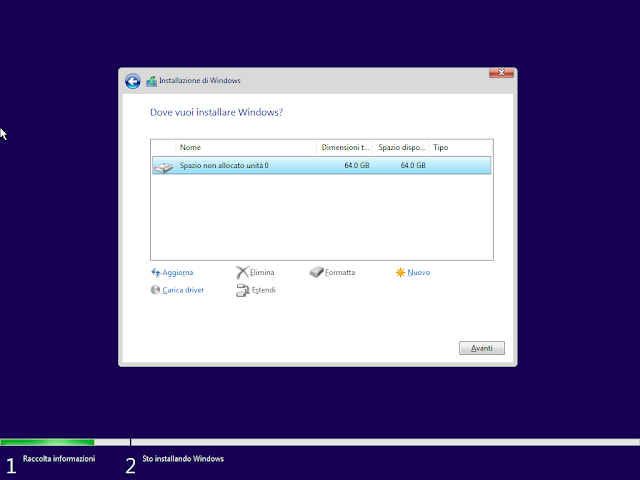

Il passo successivo consiste nel predisporre/selezionare il disco e la partizione in cui Windows 11 verrà installato. In questo caso, trattandosi di nuova installazione e disponendo di un disco dedicato al sistema operativo, non abbiamo particolari esigenze sull'impostazione di partizioni di dimensioni personalizzate. Selezionare Spazio non allocato e cliccare su Avanti per lasciare alla procedura guidata di installazione il compito della creazione delle partizioni. In questo modo si passa direttamente alla copia dei file e all'installazione (FIG 11).

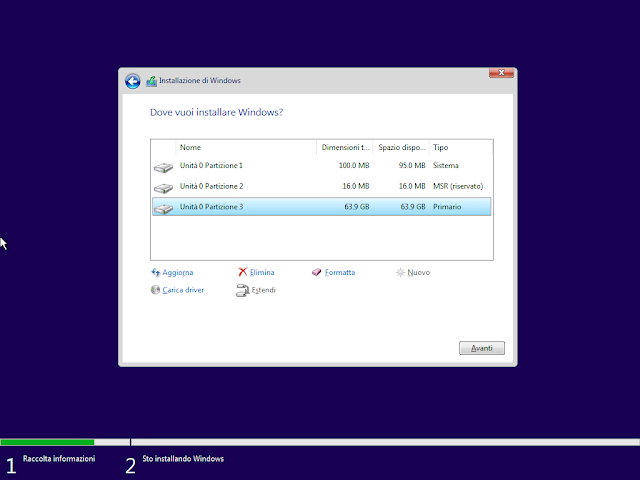

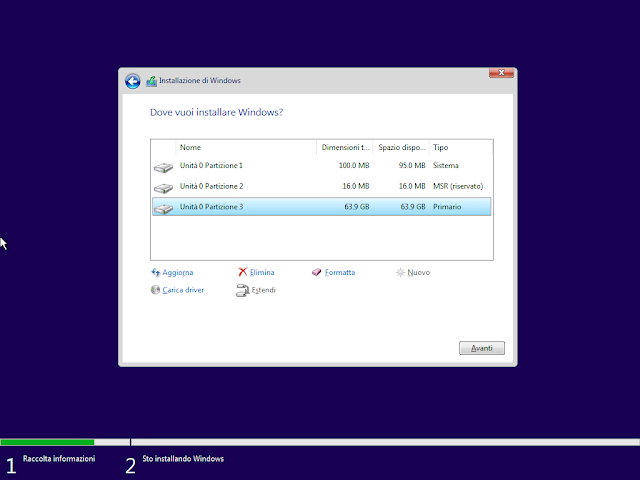

Dato che i moderni PC dispongono di firmware UEFI verranno create tre partizioni:

- Partizione di sistema EFI (EFI system partition). La partizione è di circa 100MB e contiene i file necessari al processo di avvio di Windows 11.

- Microsoft Reserved (MSR) partizione riservata di circa 16MB.

- Partizione di Boot (Boot partition). La partizione occupa il restante spazio su disco e contiene i file del sistema operativo e il file di paging.

|

| FIG 7 - Selezione partizione per l' installazione |

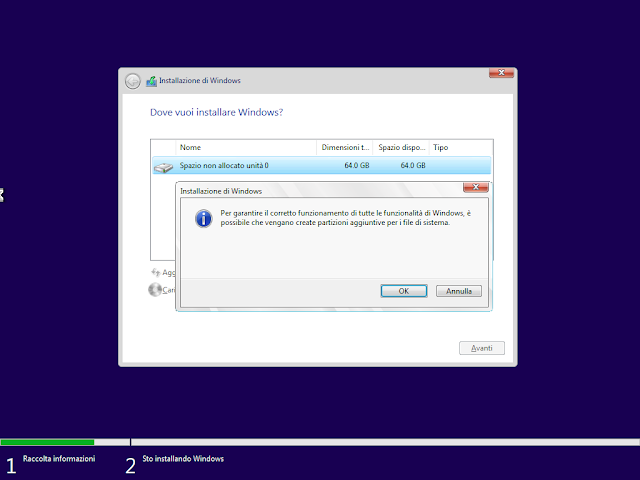

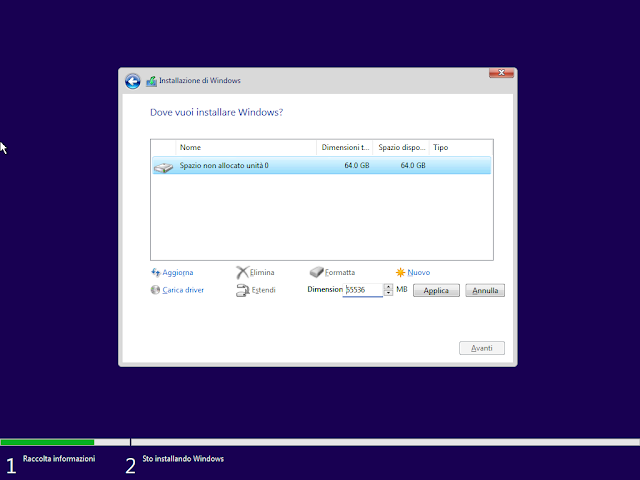

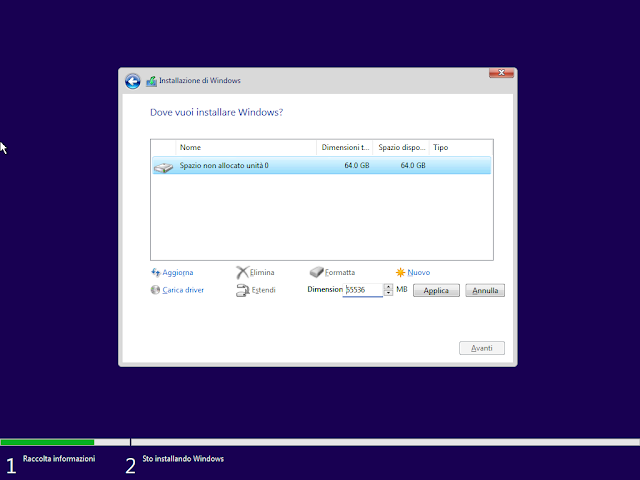

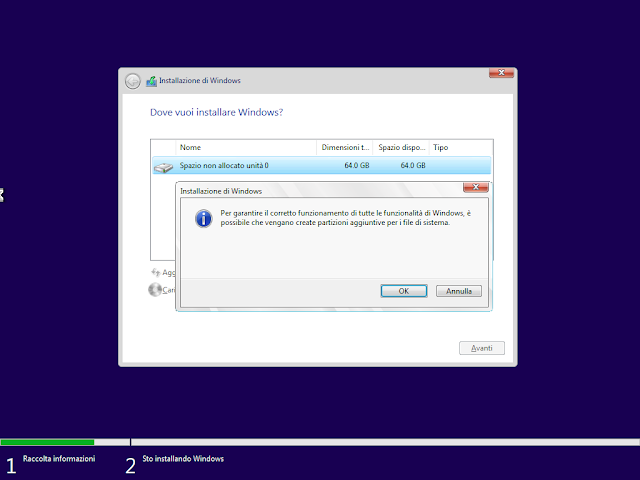

Cliccando invece sul link Nuovo è possibile specificare, nell'apposita casella, la dimensione della partizione da creare (FIG 8). Cliccando su Applica un messaggio ci avvisa che verranno create partizioni aggiuntive per garantire il corretto funzionamento di tutte le funzionalità di Windows (FIG 9). Cliccare su OK per visualizzare le partizioni che verranno create (FIG 10) quindi cliccare su Avanti per accettare e applicare il partizionamento e proseguire. |

| FIG 8 - Creazione nuova partizione |

|

| FIG 9 - Partizioni aggiuntive |

|

| FIG 10 - Creazione partizioni |

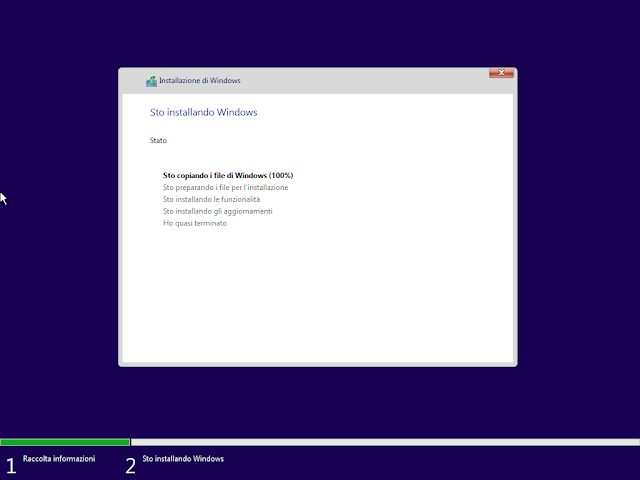

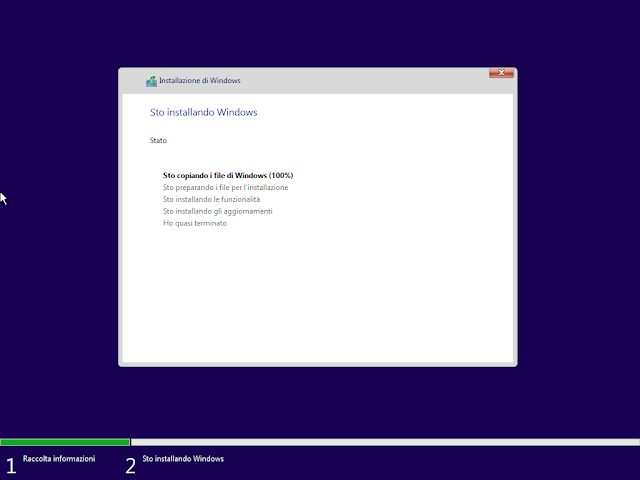

La procedura inizierà a copiare i file su disco e ad installare il sistema operativo e le sue funzionalità. Al termine dell'operazione il sistema verrà riavviato e verrà caricato il nuovo sistema operativo. |

| FIG 11 - Copia dei file del sistema operativo e installazione |

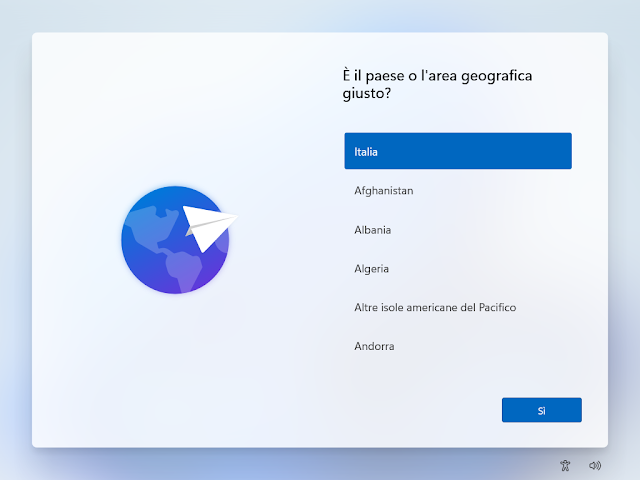

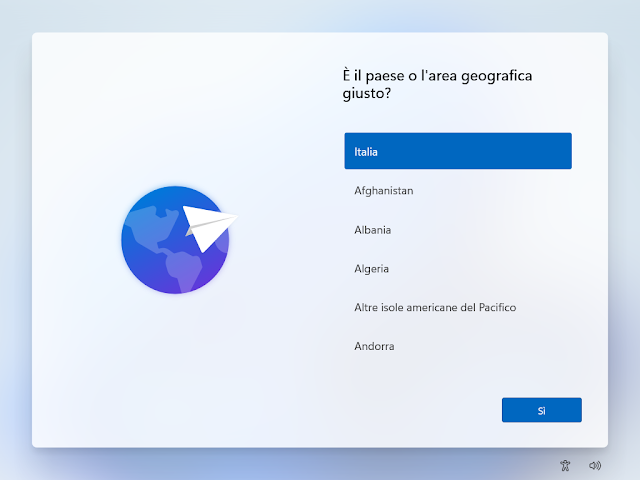

Al primo avvio viene richiesto di selezionare il Paese o l'Area geografica. Assicurarsi che sia selezionato il Paese corretto e cliccare su Sì. |

| FIG 12 - Paese o Area geografica |

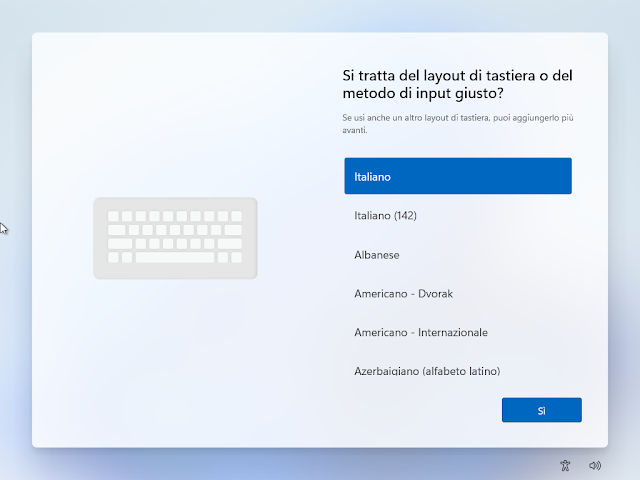

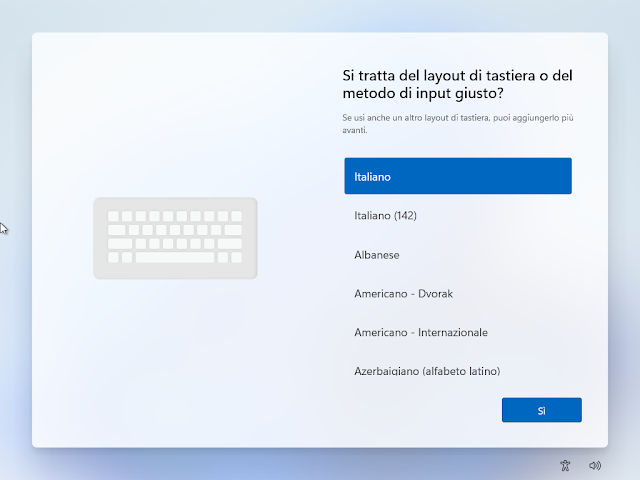

Nella schermata successiva viene chiesto di specificare il layout della tastiera. Generalmente quello proposto è quello corretto (in caso contrario selezionare il layout corretto per la propria tastiera dall'elenco). Cliccare su Sì per proseguire. |

| FIG 13 - Layout tastiera |

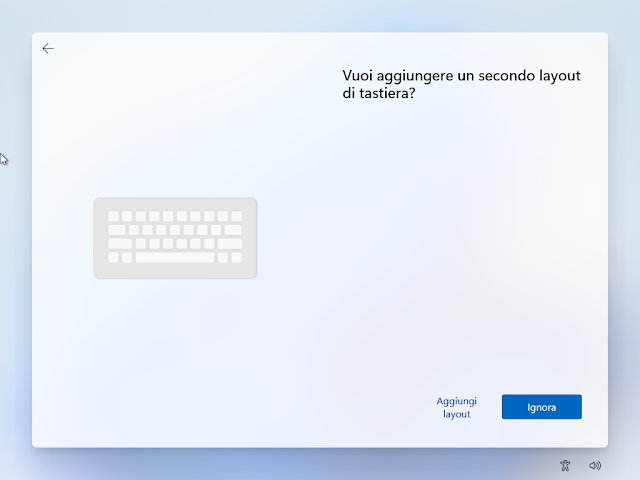

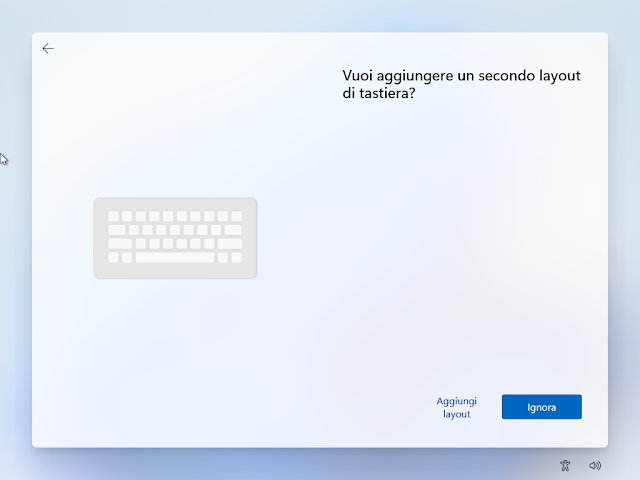

Windows 11 consente di specificare più layout di tastiera e permette il passaggio dall'uno all'altro tramite apposito link sulla barra di sistema. Se non interessa aggiungere un ulteriore layout, cliccare su Ignora. |

| FIG 14 - Layout tastiera aggiuntivo |

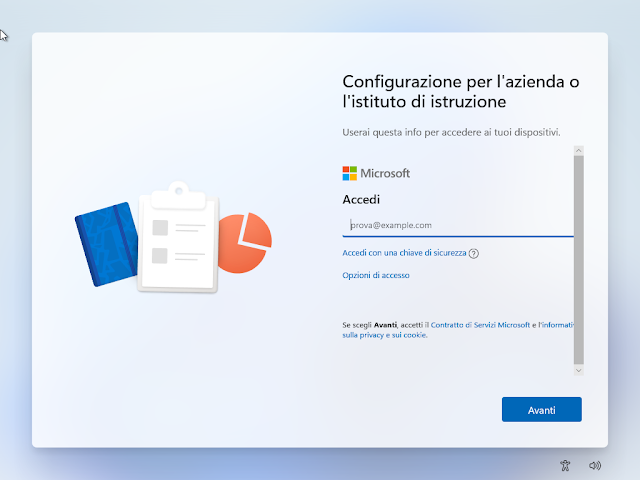

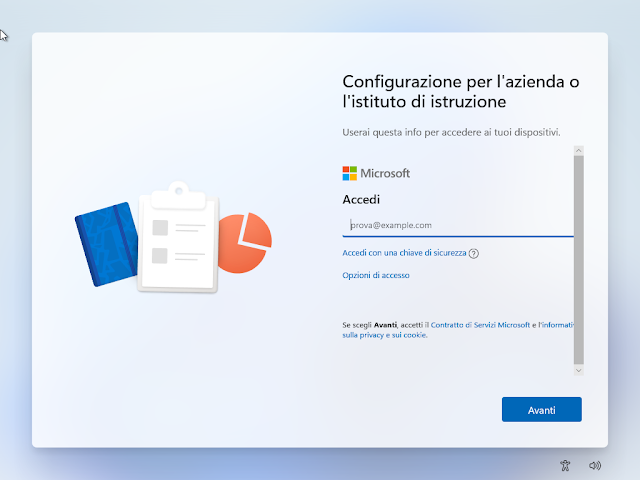

Nel passaggio successivo viene richiesto, per l'accesso, l'inserimento di un account aziendale o dell'istituto di istruzione (questo perché stiamo installando la versione Enterprise di Windows 11). Inserendo l'account aziendale e relativa password si passa direttamente alla schermata mostrata in FIG 24. |

| FIG 15 - Accedi con account Microsoft |

Tuttavia, tramite un workaround, è ancora possibile utilizzare un account locale seguendo i passaggi di eseguito elencati.Disconnettere il PC da Internet e premere la combinazione di tasti SHIFT + F10.

Nella finestra del prompt dei comandi che appare a video digitare il seguente comando seguito da Invio

OOBE\BYPASSNRO

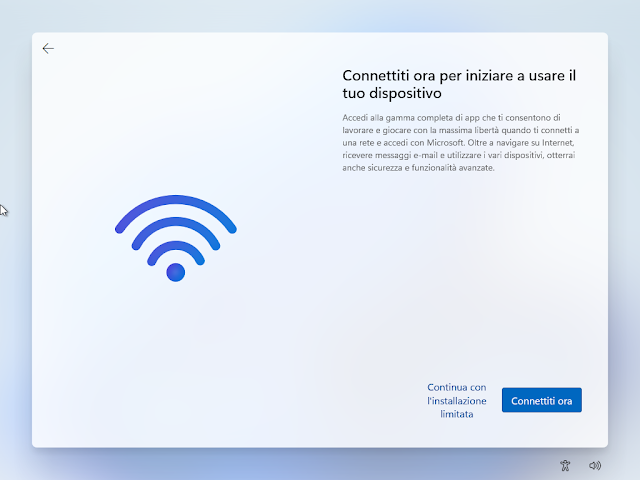

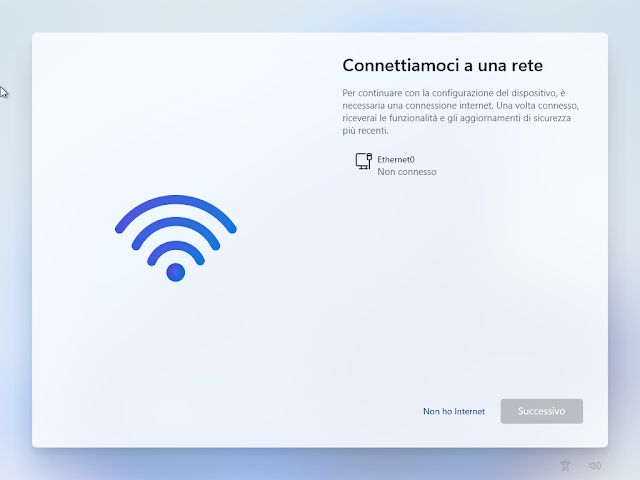

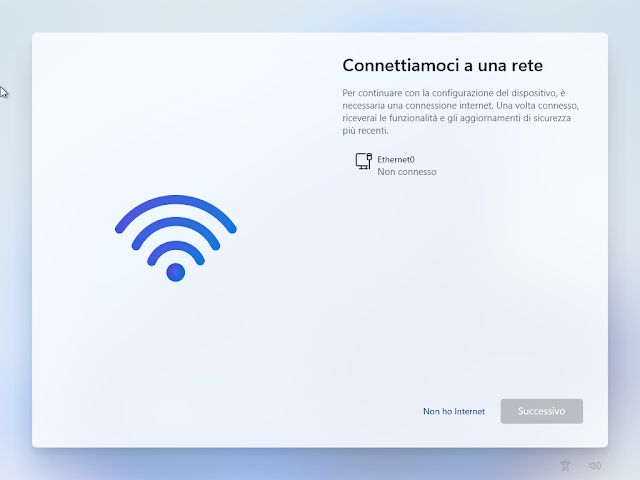

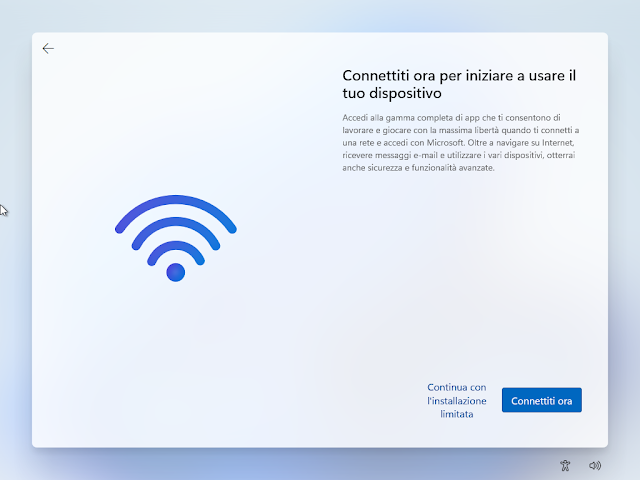

Dopo la richiesta di impostazione layout aggiuntivo (FIG 14) viene richiesto la connessione ad Internet. Cliccare sul link Non ho Internet.

|

| FIG 17 - Connettiamoci ad una rete |

Cliccare su Continua con l'Installazione limitata. |

| FIG 18 - Installazione limitata |

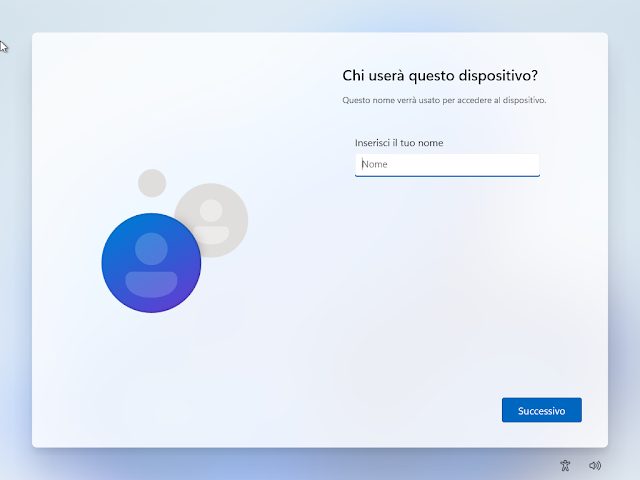

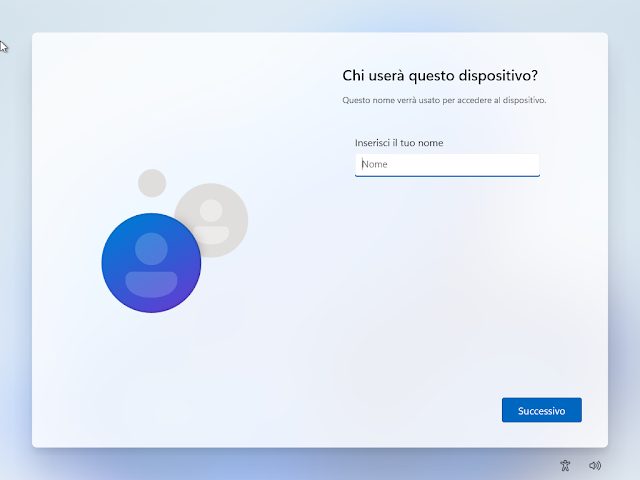

Digitare il nome che si vuole assegnare al proprio account locale e cliccare sul pulsante Successivo. |

| FIG 19 - Nome account |

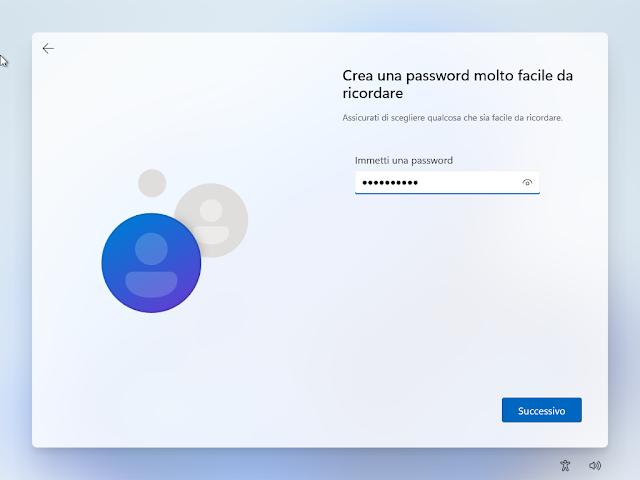

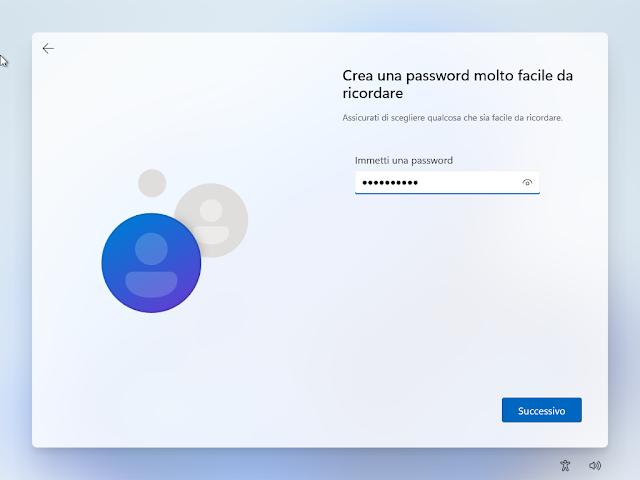

Immettere la password da assegnare al proprio account e cliccare su Successivo. |

| FIG 20 - Immetti password |

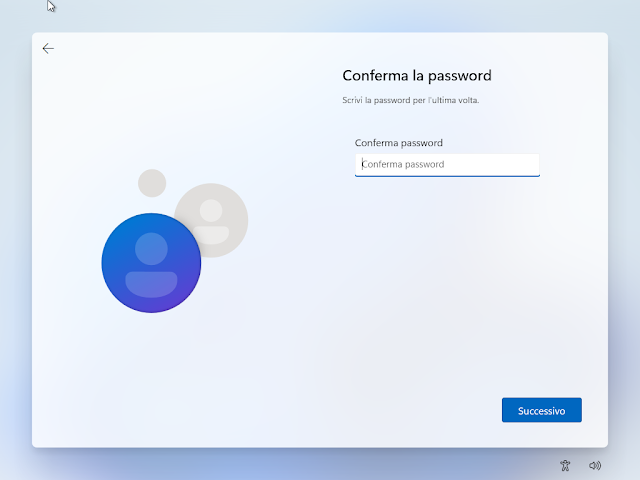

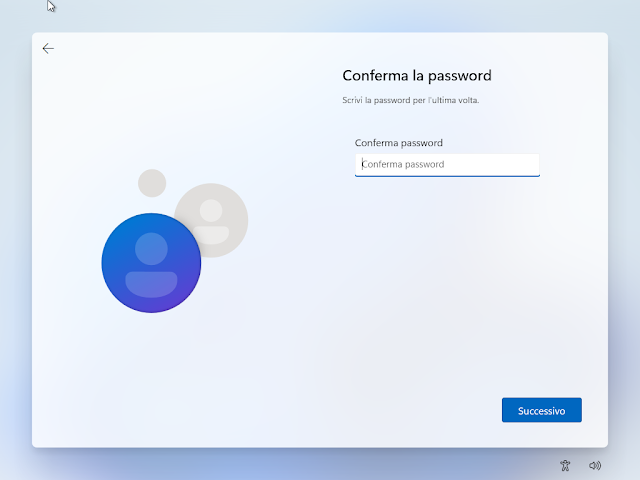

Confermare la password digitandola nuovamente nell'apposita casella e cliccare su Successivo. |

| FIG 21 - Conferma password |

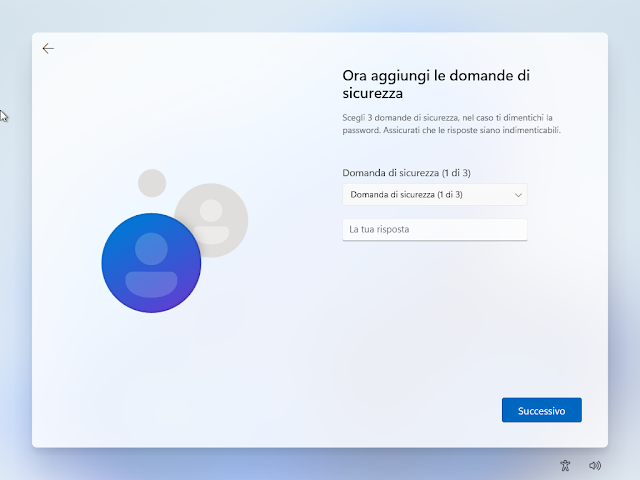

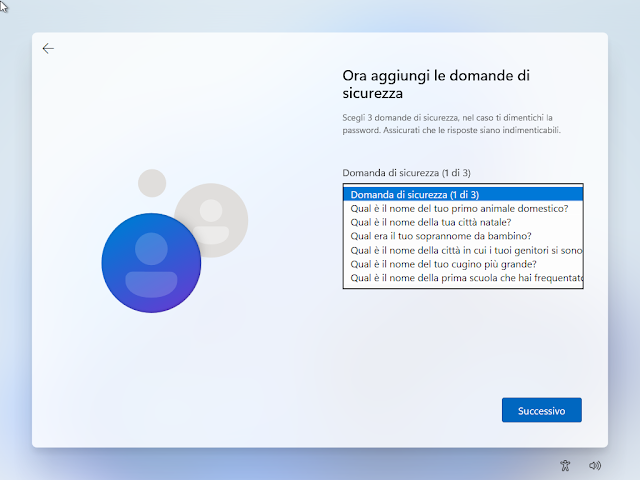

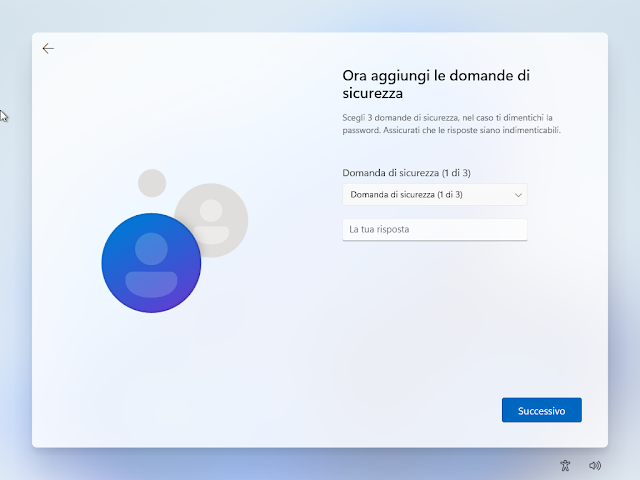

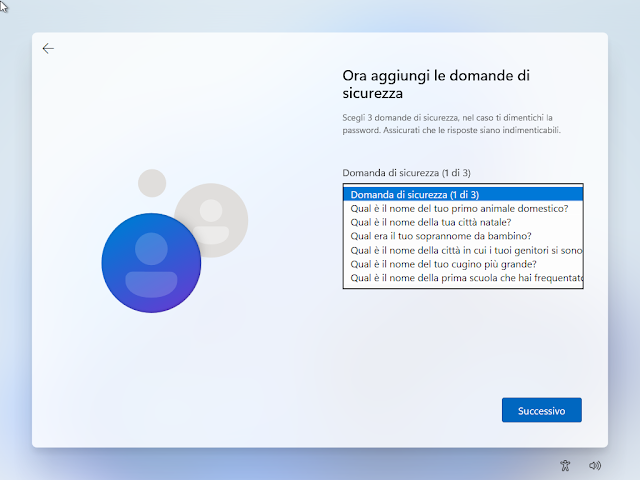

Dopodiché ci verrà richiesto di configurare tre domande di sicurezza come metodo di verifica che potranno essere utilizzate per la reimpostazione della password se dimenticata. Le domande vanno selezionate tra quelle proposte (FIG 23) e la risposta alla domanda selezionata va digitata nell'apposita casella. Una volta selezionata la domanda e digitata la risposta, cliccare su Successivo per passare all'impostazione della domanda seguente. |

| FIG 22 - Domande di sicurezza |

|

| FIG 23 - Selezione domande di sicurezza |

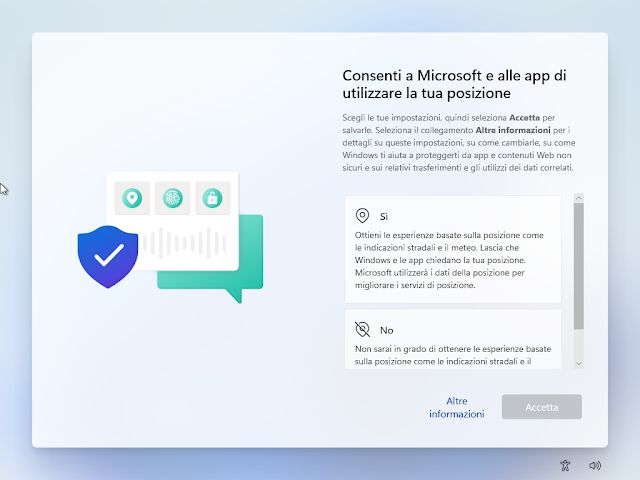

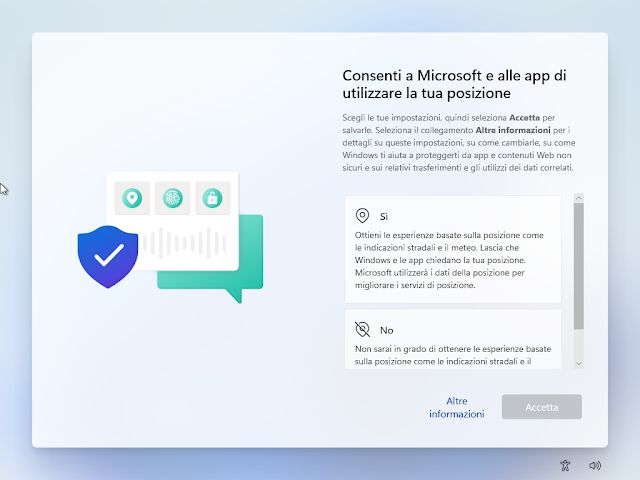

Terminata l'impostazione delle domande di sicurezza si passa alle impostazioni che riguardano la nostra privacy e siamo chiamati a decidere se consentire o meno l'utilizzo dei nostri dati per determinati servizi. La prima decisione riguarda il consenso all'utilizzo della nostra posizione da parte di Microsoft e delle app. Tale informazione viene utilizzata per le indicazioni stradali, per il meteo, per individuare la posizione del dispositivo, ecc. Per questione di privacy è preferibile selezionare No (l'impostazione potrà comunque essere cambiata successivamente). Una volta effettuata la propria scelta cliccare su Accetta per proseguire.

|

| FIG 24 - Consenti a Microsoft e alle app di utilizzare la tua posizione |

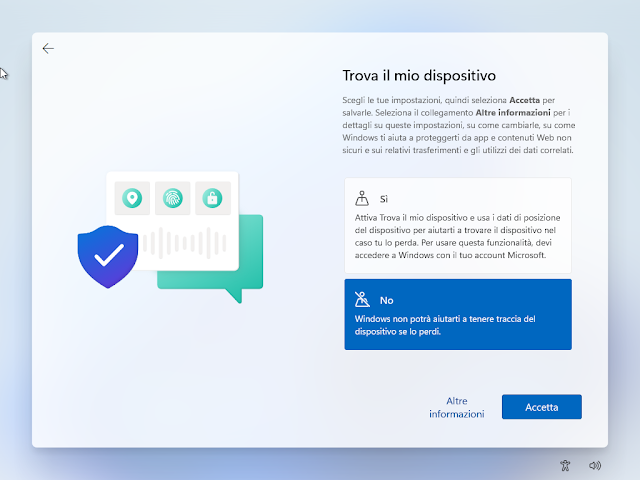

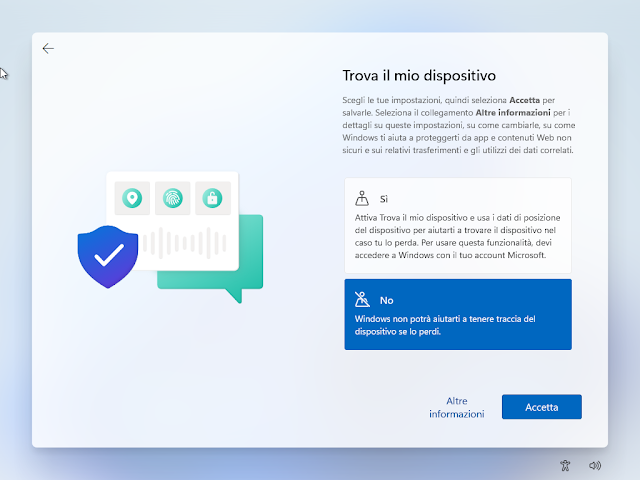

Indicare se attivare la funzione Trova il mio dispositivo, che permette di trovare il dispositivo, tramite i dati di posizione, nel caso in cui venga smarrito. Effettuata la scelta, cliccare su Accetta per proseguire.

|

| FIG 25 - Trova il mio dispositivo |

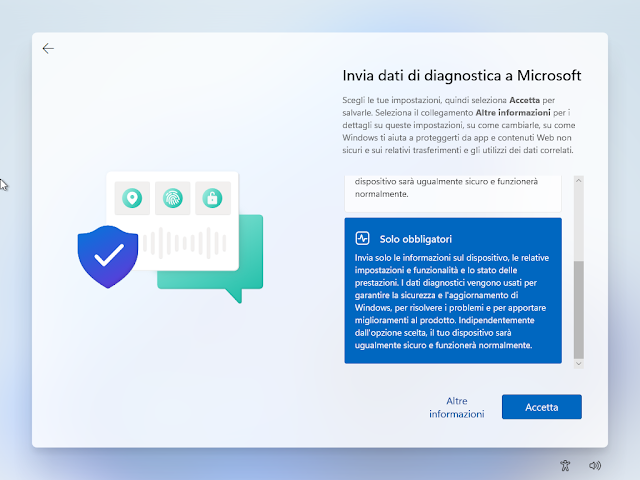

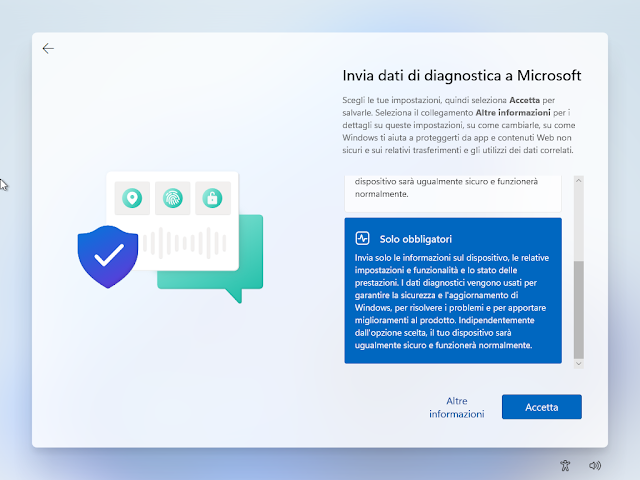

Per analizzare eventuali problemi e apportare miglioramenti al proprio sistema operativo, Microsoft ci chiede l'autorizzazione per l'invio dei dati diagnostici del nostro sistema. Possiamo scegliere se inviare tutti i dati diagnostici raccolti da Microsoft o solo quelli obbligatori. Ovviamente, per una questione di privacy, conviene selezionare quest'ultima opzione. Cliccare su Accetta per proseguire. |

| FIG 26 - Invia dati di diagnostica |

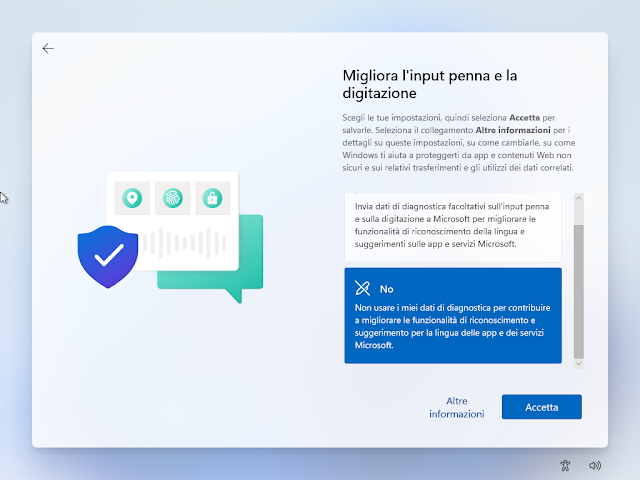

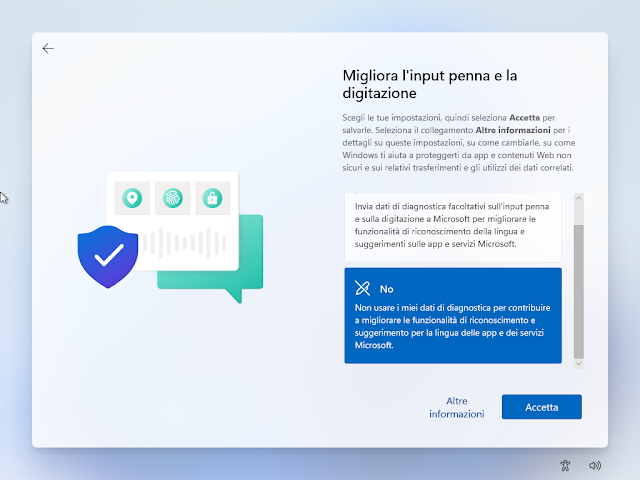

Anche in questo passaggio Microsoft ci chiede l'autorizzazione per l'invio di dati diagnostici al fine di migliorare l'input penna e la digitazione. Selezionata l'opzione desiderata, cliccare su Accetta. |

| FIG 27 - Migliorare l'input penna e la digitazione |

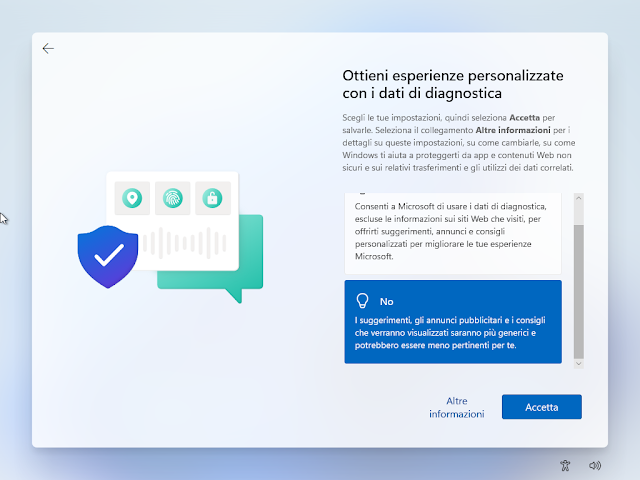

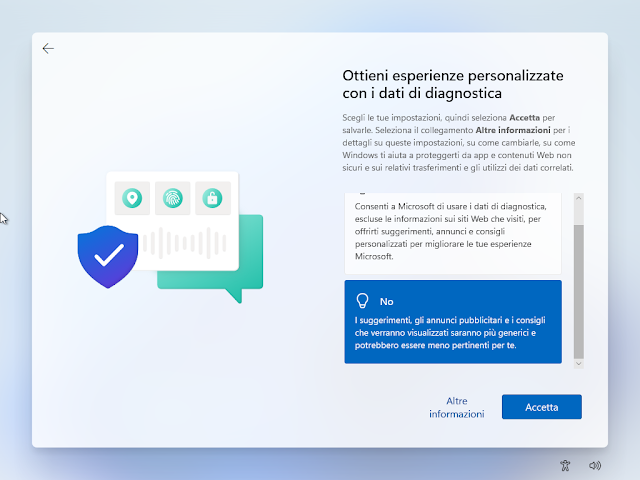

Indicare se permettere a Microsoft di suggerire annunci e consigli personalizzati in base ai dati di diagnostica. Per la nostra privacy, selezionare No e cliccare su Accetta. |

| FIG 28 - Ottieni esperienze personalizzate con i dati di diagnostica |

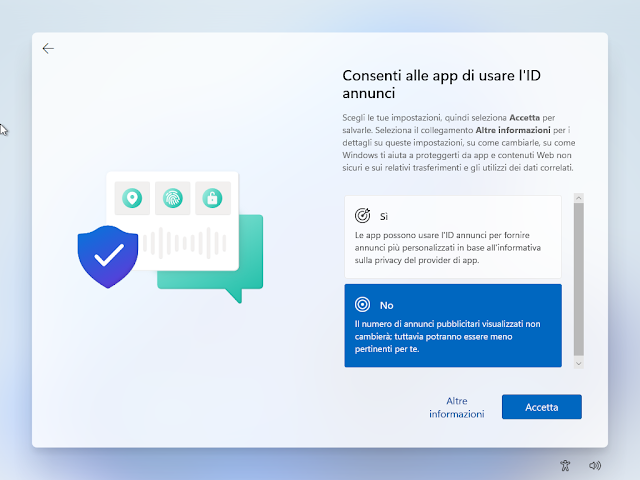

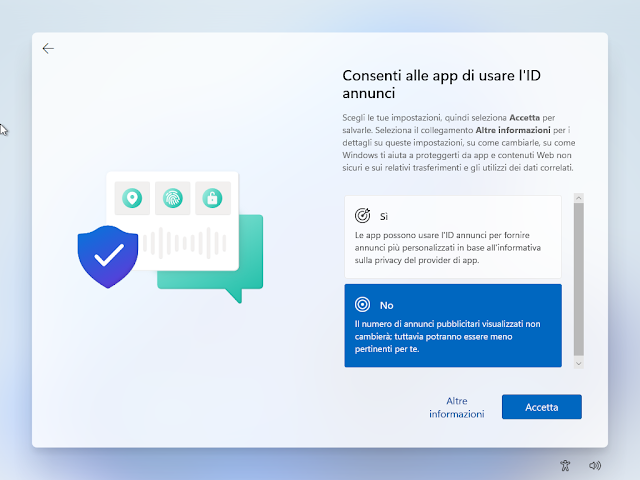

Infine ci viene chiesto di indicare se vogliamo consentire alle app di usare l'ID annunci per visualizzare annunci più personalizzati. Anche in questo caso si consiglia di rispondere No e cliccare su Accetta. |

| FIG 29 - Consenti alle app di usare l'ID annunci |

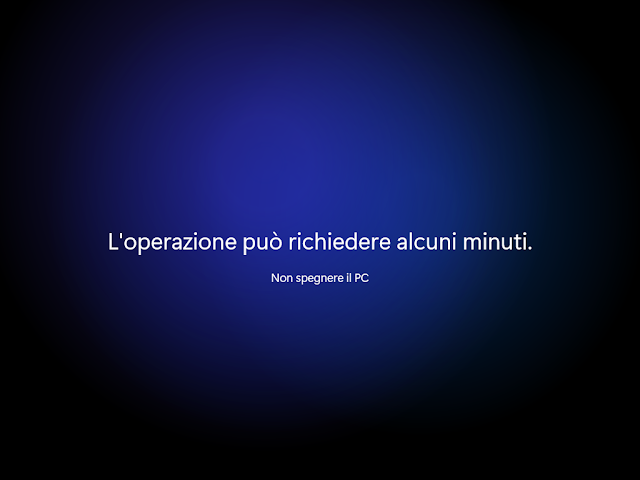

L'installazione prosegue ancora per qualche minuto. |

| FIG 30 - Fase finale dell'installazione |

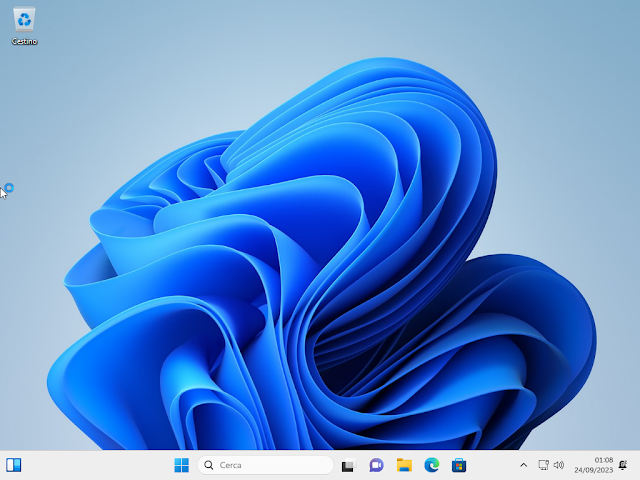

Al termine dell'installazione verrà visualizzato il nostro desktop. |

| FIG 31 - Desktop Windows 11 |