Le cartelle vuote in Outlook possono accumularsi nel tempo, rendendo più difficile la gestione della posta e occupando spazio inutilmente. Questo articolo illustra come utilizzare uno script PowerShell per identificare ed eliminare in modo efficiente le cartelle di posta vuote, inclusi i feed RSS, mantenendo al sicuro le cartelle predefinite di sistema.

Per scaricare lo script è possibile cliccare sul seguente link

Lo script PowerShell esegue:

- Analisi Gerarchica

Scansiona ricorsivamente l'intera struttura delle cartelle di una casella di posta o di un file di dati Outlook. - Identificazione delle Cartelle di Posta

Si concentra solo sulle cartelle che contengono (o potrebbero contenere) messaggi di posta elettronica, ignorando elementi come calendari o contatti. - Rilevamento Cartelle Nascoste

Identifica e ignora le cartelle di sistema nascoste, evitando operazioni indesiderate su componenti interni di Outlook. - Report Dettagliato

Genera un file di testo con l'elenco completo delle cartelle visibili, mostrando il loro percorso completo e il numero di elementi contenuti. - Pulizia Intelligente

Offre la funzionalità (opzionale e controllata) di eliminare automaticamente le cartelle che sono completamente vuote e non contengono sottocartelle.

Come Funziona lo Script

Lo script si basa sull'interazione con il modello a oggetti COM (Component Object Model) di Microsoft Outlook, una potente interfaccia che permette a script e applicazioni esterne di controllare Outlook.

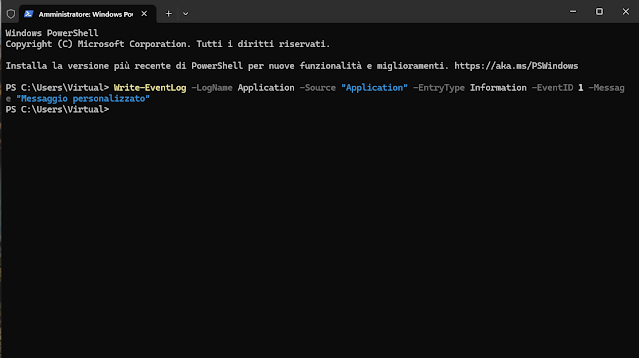

1. Inizializzazione e Connessione a Outlook

try {$outlookApp = New-Object -ComObject Outlook.Application}catch {Write-Error "Errore durante l'avvio dell'applicazione Outlook. Assicurati che Outlook sia installato."exit 1}$mapiNamespace = $outlookApp.GetNameSpace("MAPI")

Il primo passo è creare un'istanza dell'applicazione Outlook. Un blocco try-catch garantisce che lo script gestisca elegantemente l'assenza di Outlook o altri problemi di avvio. Successivamente, si ottiene il Namespace("MAPI"), che è la porta d'accesso a tutti gli archivi di dati di Outlook (caselle di posta, file PST/OST, archivi).

2. Selezione dell'Archivio Dati

try {Write-Host "Seleziona la cartella da cui desideri iniziare l'analisi (questa sarà la radice della scansione)..."$startFolder = $mapiNamespace.PickFolder() # Cattura l'oggetto Folder selezionatoif ($startFolder -eq $null) {Write-Error "Nessuna cartella selezionata. Lo script verrà terminato."[System.Runtime.InteropServices.Marshal]::ReleaseComObject($mapiNamespace) | Out-Null[System.Runtime.InteropServices.Marshal]::ReleaseComObject($outlookApp) | Out-Nullexit 1}Write-Host "La scansione inizierà dalla cartella: $($startFolder.FullFolderPath)"}catch {Write-Error "Errore durante la selezione della cartella. Lo script verrà terminato."# Rilascia l'oggetto Outlook prima di uscire per pulire le risorse.[System.Runtime.InteropServices.Marshal]::ReleaseComObject($mapiNamespace) | Out-Null[System.Runtime.InteropServices.Marshal]::ReleaseComObject($outlookApp) | Out-Nullexit 1}

Una caratteristica chiave è la flessibilità: lo script chiede all'utente di selezionare una cartella tramite l'interfaccia di Outlook ($mapiNamespace.PickFolder()). Questo permette di scegliere qualsiasi casella di posta configurata o file di dati (come un PST), rendendo lo script versatile per diversi scenari. Una volta selezionata la cartella questa viene impostata come punto di partenza per la scansione.

|

| FIG 1 - Selezione cartella |

3. Preparazione dell'Output

$timestamp = Get-Date -Format "yyyy-MM-dd.HH-mm-ss"$outputDirectory = Join-Path -Path $env:USERPROFILE -ChildPath "Documents"$outputFileName = "OutlookFolderNames_$timestamp.txt"$outputPath = Join-Path -Path $outputDirectory -ChildPath $outputFileNameif (-not (Test-Path -Path $outputDirectory -PathType Container)) {New-Item -Path $outputDirectory -ItemType Directory | Out-NullWrite-Host "Creata la directory: $outputDirectory"}

Per un'analisi tracciabile, lo script genera un file di testo con un timestamp unico nel nome, salvandolo nella cartella "Documenti" dell'utente. Viene anche inclusa una verifica per creare la cartella "Documenti" se non esistente, garantendo che l'operazione di scrittura del file avvenga senza errori.

4. La Funzione Ricorsiva ListAndManageFolders

Il cuore dello script è una funzione ricorsiva che attraversa l'intera gerarchia delle cartelle:

Function ListAndManageFolders {param([Parameter(Mandatory=$true)][object]$Folders, # Collezione di oggetti Outlook.Folder[string]$Indent = "" # Stringa per l'indentazione gerarchica)foreach ($folder in $Folders) {$propertyAccessor = $nulltry {if ($folder -eq $null) {Write-Warning "Trovato un oggetto cartella nullo, saltato."continue}if ($folder.DefaultMessageClass -eq "IPM.Note") {if ($folder.Folders.Count -gt 0) {ListAndManageFolders -Folders $folder.Folders -Indent ($Indent + " ")}$propertyAccessor = $folder.PropertyAccessor$isHidden = $falsetry {$isHidden = $propertyAccessor.GetProperty($hiddenFolderPropName)}catch {Write-Verbose "Impossibile leggere la proprietà nascosta per la cartella $($folder.FullFolderPath). Assunta non nascosta."$isHidden = $false}if ($isHidden -ne $true) {$outputLine = "$Indent$($folder.FullFolderPath) ($($folder.Items.Count) elementi)"$outputLine | Out-File -FilePath $outputPath -Append -Encoding UTF8Write-Host $outputLineif ($folder.Items.Count -eq 0 -and $folder.Folders.Count -eq 0) {Write-Host "$Indent [ELIMINAZIONE] Cartella vuota rilevata: $($folder.Name)" -ForegroundColor Yellowtry {$folder.Delete()Write-Host "$Indent [SUCCESSO] Cartella eliminata: $($folder.Name)" -ForegroundColor Green}catch {Write-Error "$Indent [ERRORE] Impossibile eliminare la cartella $($folder.Name): $($_.Exception.Message)"}}}}}catch {Write-Error "Errore durante l'elaborazione della cartella '$($folder.FullFolderPath)': $($_.Exception.Message)"}finally {if ($propertyAccessor -ne $null) {[System.Runtime.InteropServices.Marshal]::ReleaseComObject($propertyAccessor) | Out-Null}}}}

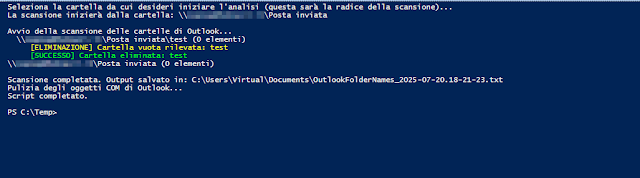

- Filtro per Tipo di Cartella: if ($folder.DefaultMessageClass -eq "IPM.Note") assicura che vengano elaborate solo le cartelle destinate ai messaggi di posta (incluse le cartelle RSS), escludendo calendari, contatti, ecc.

- Rilevamento Cartelle Nascoste: Viene utilizzata la proprietà MAPI http://schemas.microsoft.com/mapi/proptag/0x10F4000B (corrispondente a PR_ATTR_HIDDEN) per identificare le cartelle nascoste di sistema. Queste vengono ignorate per evitare modifiche indesiderate.

- Output e Visualizzazione: Per ogni cartella visibile, il suo percorso completo e il conteggio degli elementi vengono scritti sia nel file di output che nella console, con un'indentazione che riflette la gerarchia.

- Logica di Eliminazione:

if ($folder.Items.Count -eq 0 -and $folder.Folders.Count -eq 0) {Write-Host "$Indent [ELIMINAZIONE] Cartella vuota rilevata: $($folder.Name)" -ForegroundColor Yellowtry {$folder.Delete()Write-Host "$Indent [SUCCESSO] Cartella eliminata: $($folder.Name)" -ForegroundColor Green}catch {Write-Error "$Indent [ERRORE] Impossibile eliminare la cartella $($folder.Name): $($_.Exception.Message)"}}

Questa sezione è cruciale e potenzialmente distruttiva. La cartella viene eliminata solo se è completamente vuota (zero elementi e zero sottocartelle). Viene fornito un feedback visivo e una robusta gestione degli errori per ogni tentativo di eliminazione.

|

| FIG 2 - Output |

5. Gestione degli Oggetti COM e Pulizia

[System.Runtime.InteropServices.Marshal]::ReleaseComObject($startFolder) | Out-Null # Rilascia la cartella di partenza[System.Runtime.InteropServices.Marshal]::ReleaseComObject($mapiNamespace) | Out-Null[System.Runtime.InteropServices.Marshal]::ReleaseComObject($outlookApp) | Out-Null

Un aspetto critico della programmazione con oggetti COM è la gestione della memoria. A differenza degli oggetti .NET, gli oggetti COM non vengono automaticamente rilasciati dal garbage collector di PowerShell. Non rilasciare questi oggetti può portare a perdite di memoria, blocchi di Outlook o processi "fantasma" in background. Lo script include chiamate esplicite a [System.Runtime.InteropServices.Marshal]::ReleaseComObject() per ogni oggetto COM creato, garantendo una pulizia efficiente delle risorse.

Considerazioni Importanti:

Backup: Prima di eseguire qualsiasi script che comporti l'eliminazione di dati, è fondamentale eseguire un backup completo della casella di posta o del file PST.

Autorizzazioni: Lo script deve essere eseguito con un utente che abbia le autorizzazioni necessarie per interagire con Outlook e per eliminare le cartelle.

Parametro -WhatIf: Per future evoluzioni, si potrebbe considerare di aggiungere un parametro -WhatIf alla funzione di eliminazione, permettendo agli amministratori di simulare l'eliminazione senza effettivamente apportare modifiche.