Il tema scuro di Windows 10 consente di impostare un sfondo scuro per i menu e le App supportate. Il tema scuro può essere attivato/disattivato in diversi modi: tramite il menu Impostazioni, tramite il registro di sistema oppure tramite comandi PowerShell.

|

| FIG 1 - Windows 10, Tema Chiaro (default) |

|

| FIG 2 - Windows 10, Tema scuro |

Attivare/Disattivare il tema scuro tramite il menu Impostazioni

- Dal menu Impostazioni (WIN+I) selezionare Personalizzazione;

- Nell'elenco presente sulla sinistra della finestra, cliccare su Colori quindi scorrere le opzioni fino alla voce Scegli la modalità predefinita dell'app da cui è possibile scegliere lo sfondo chiaro o scuro per le app.

|

| FIG 3 - Windows 10, Selezione modalità Chiaro/Scuro dell'app |

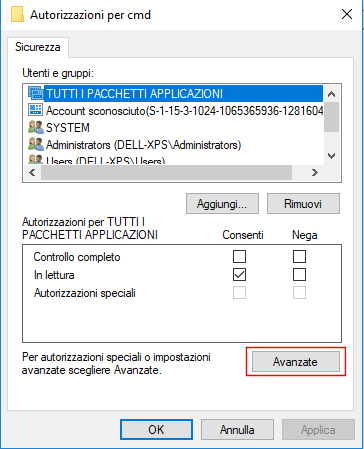

Attivare/Disattivare il tema scuro tramite registro

- Premere la combinazione di tasti WIN+R per aprire la finestra di dialogo Esegui e digitare regedit seguito da invio per avviare l'editor del registro di sistema;

- Posizionarsi sulla chiave

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Themes\Personalize

- Creare un nuovo valore DWORD rinominarlo in AppsUseLightTheme e assegnargli valore 0 per attivare il tema scuro;

- Per ripristinare il tema chiaro basta eliminare il valore AppsUseLightTheme.

|

| FIG 4 - Windows 10, Attivazione/Disattivazione tema scuro tramite registro di sistema |

Attivare/Disattivare il tema scuro PowerShell

Per abilitare il tema scuro tramite PowerShell eseguire il comando

New-ItemProperty -Path HKCU:\Software\Microsoft\Windows\CurrentVersion\Themes\Personalize -Name AppsUseLightTheme -Value 0 -Type Dword -Force

Per disabilitare il tema scuro eseguire

Remove-ItemProperty -Path HKCU:\Software\Microsoft\Windows\CurrentVersion\Themes\Personalize -Name AppsUseLightTheme

|

| FIG 5 - Windows 10, Attivare il tema scuro tramite PowerShell |