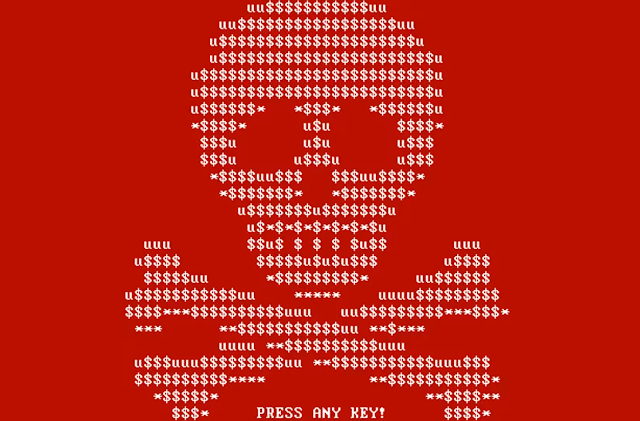

- Prima versione di Petya (teschio bianco su sfondo rosso visualizzato al boot del sistema);

- Seconda versione di Petya che include il ransomware Mischa (teschio verde su sfondo nero);

- Terza versione conosciuta come GoldenEye (teschio giallo su sfondo nero).

|

| FIG 1 - Schermata visualizzata al boot dalla prima versione di Petya |

La master key è stata rilasciata dall'utente Janus attraverso Twitter e può essere scaricata da Mega.nz

|

| FIG 2 - Tweet dell'utente Janus che annuncia il rilascio della master key |

Anton Ivanov, ricercatore di sicurezza di Kaspersky, ha verificato e confermato la validità della chiave.

Il ransomware Petya non va confuso con NotPetya che, anche se è nato modificando la versione originale del ransomware Petya, è stato creato da un'altro gruppo e adotta una routine di cifratura diversa.