Get-MailboxFolderPermission [-Identity] <MailboxFolderIdParameter> [-DomainController <Fqdn>] [-User <MailboxFolderUserIdParameter>] [-GroupMailbox] [<CommonParameters>]

Parametri

-DomainControllerIl parametro consente di specificare il Domain Controller a cui far riferimento per reperire dati dall'Active Directory. Il dominio va specificato nel formato FQDN (Fully Qualified Domain Name) ad es. dc02.contoso.com

-GroupMailbox

Il parametro è utilizzato per includere nei risultati i gruppi di Office 365.

-Identity

Tale parametro specifica la mailbox e la cartella su cui si intendono verificare le abilitazioni. La sintassi è del tipo <Mailbox>:\<Folder>. Per <Mailbox> può essere specificato un qualsiasi valore che identifica la mailbox in maniera univoca come:

GUID

Distinguished name (DN)

Dominio\Account

Nome dell'entità utente

LegacyExchangeDN

SamAccountName

Indirizzo SMTP

Alias

-User

Il parametro User filtra i risultati visualizzando solo le abilitazioni dell'utente indicato. Anche in questo caso è possibile utilizzare qualsiasi valore che permetta l'identificazione univoca dell'utente/gruppo come:

Nome

Display name

Alias

Distinguished name (DN)

Canonical DN

Indirizzo email

GUID

Esempi

Esempio 1

Get-MailboxFolderPermission -identity GLUBRANO

Per visualizzare i permessi sulla root della mailbox.

Esempio 2

Get-MailboxFolderPermission -identity GLUBRANO:\Calendario

o per maggiori dettagli

Get-MailboxFolderPermission -identity GLUBRANO:\Calendario |FL

Visualizza i permessi sulla cartella Calendario della casella dell'utente GLUBRANO

|

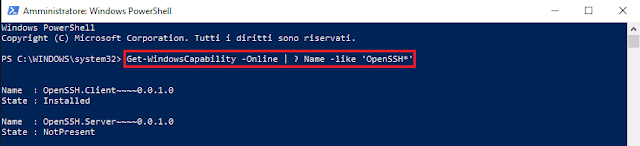

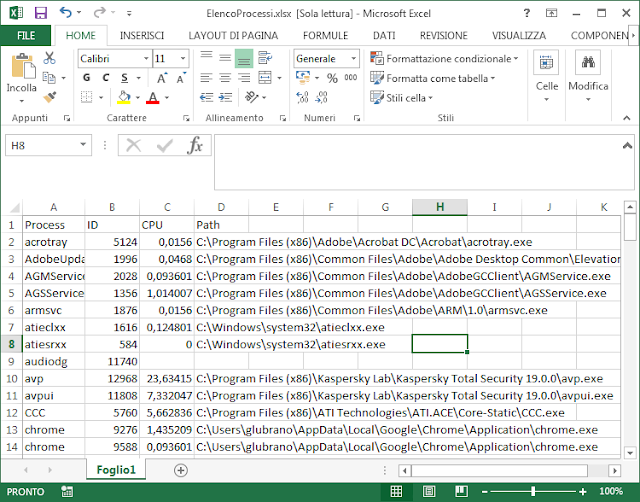

| FIG 1 - Get-MailboxFolderPermission |

Esempio 3

Get-MailboxFolderPermission -identity GLUBRANO:\Calendario -User DDUCK

Visualizza i permessi che l'utente DDUCK dispone sulla cartella Calendario presente nella mailbox dell'utente GLUBRANO.