L'installazione di IPAM, vista nell'articolo precedente, è molto semplice. Terminata l'installazione passiamo, in questo articolo, alla sua configurazione. Tutte le operazioni da eseguire per la configurazione di IPAM vengono visualizzate come attività numerate nella barra di avvio rapido dopo aver fatto clic su Gestione indirizzi IP in Srever Manager.

Configurazione IPAM

Colleghiamoci, con un account che abbia i privilegi di amministratore del dominio (per semplificarci la vita), al server su cui è installata la funzionalità IPAM. In Server Manager, cliccare su Gestione indirizzi IP presente nel menu di sinistra.

|

| FIG 1 - Server Manager, Gestione indirizzi IP |

Come visibile in FIG 2, nel riquadro di avvio rapido, l'attività 1 Connetti a server di Gestione indirizzi IP è già stata completata. Cliccare sul link relativa all'attività 2 Esegui provisioning server Gestione indirizzi IP per avviare il Wizard.

|

| FIG 2 - Gestione indirizzi IP |

Nella schermata Prima di iniziare vengono fornite informazioni relative alla Gestione indirizzi IP.

Gestione indirizzi IP offre una piattaforma di gestione monitoraggio e controllo centralizzata per lo spazio di indirizzi IP e i server infrastruttura corrispondenti nella rete. Gestione indirizzi offre tali funzionalità nei server Windows seguenti:

- Server DHCP

- Server DNS

- Server dei criteri di rete

- Controller di dominio Active Directory

É possibile scegliere che i server vengano o meno gestiti da Gestione indirizzi IP. I server gestiti devono essere configurati con impostazioni di accesso che consentano a Gestione indirizzi IP di gestirli, monitorarli o controllarli in remoto. É possibile configurare le impostazioni manualmente in ogni server oppure eseguire automaticamente il provisioning dei server gestiti mediante oggetti Criteri di gruppo.

Questa procedura guidata consente inoltre di scegliere ed eventualmente creare un database di Gestione indirizzi IP. Durante il provisioning vengono inoltre creati gruppi di sicurezza locali che possono essere utilizzati per assegnare i ruoli di amministratore.

Se si sceglie il metodo di provisioning basato sugli oggetti Criteri di gruppo, non è possibile passare al metodo manuale dopo il completamento della procedura guidata. É tuttavia possibile utilizzare il cmdlet Windows PowerShell Set-IpamConfiguration per passare dal provisioning manuale a quello basato sugli oggetti Criteri di gruppo in un secondo momento, se lo si desidera.

Cliccare su Avanti per proseguire.

|

| FIG 3 - Esegui provisioning server Gestione indirizzi IP |

É possibile configurare Gestione indirizzi IP per l'archiviazione dei dati in Database interno di Windows o in un database di Microsoft SQL Server. Per utilizzare SQL, nel server di database deve essere in esecuzione SQL Server 2008 R2 o versione successiva. Nella schermata Configura database, accettare il database interno di Windows predefinito e fare clic su Avanti.

|

| FIG 4 - Configura database |

Nella schermata Metodo di provisioning, selezionare l'opzione Basata su Criteri di gruppo e digitare, nell'apposita casella, il prefisso del nome dell'Oggetto Criteri di gruppo (in FIG è stato inserito il prefisso IPAM che permette di identificare rapidamente le GPO create da Gestione indirizzi IP). Una GPO è una raccolta di impostazioni che descrivono il comportamento o l'aspetto di un sistema per gli utenti. Può essere indirizzata agli utenti e/o ai computer. Come indicato nella descrizione dell'opzione:

Il metodo di provisioning basato su Criteri di gruppo richiede la creazione di oggetti Criteri di gruppo in ogni dominio gestito con il server di Gestione indirizzi IP. Gestione indirizzi IP configurerà automaticamente le impostazioni nei server gestiti aggiungendo il server all'oggetto Criteri di gruppo appropriato. Ciò può risultare particolarmente utile in una rete di grandi dimensioni con moti server gestiti. Gli oggetti Criteri di gruppo creati dall'utente devono rispettare le convenzioni di denominazione utilizzate da Gestione indirizzi IP. É tuttavia possibile personalizzare il nome dell'oggetto Criteri di gruppo con un prefisso a scelta. Tale prefisso deve essere univoco per ogni server di Gestione indirizzi IP in una foresta Active Directory.

Una volta specificato il prefisso, cliccare sul pulsante Avanti per proseguire.

|

| FIG 5 - Metodo di provisioning |

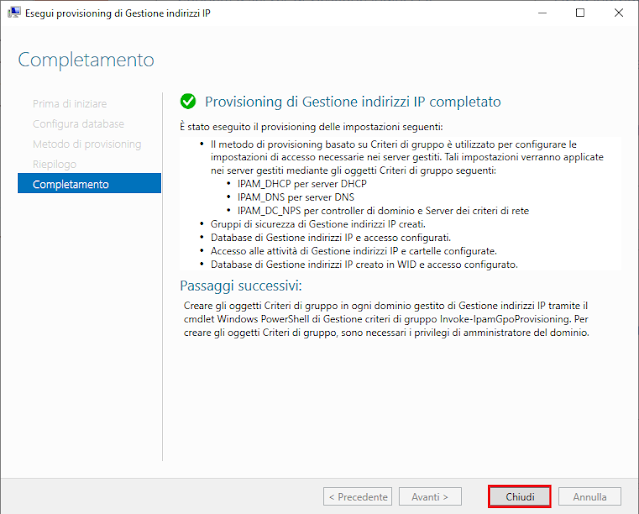

Nella schermata Riepilogo vengono elencate le modifiche che verranno apportate dalla procedure guidata:

- Esegue il provisioning del server di Gestione indirizzi IP per l'utilizzo del metodo di provisioning basato su oggetti Criteri di gruppo. Gestione indirizzi IP utilizza i Criteri di gruppo per configurare le impostazioni di accesso richieste nei server gestiti. Tali impostazioni verranno applicate ai server gestiti utilizzando gli oggetti Criteri di gruppo seguenti:

- IPAM_DHCP per server DHCP

- IPAM_DNS per server DNS

- IPAM_DC_NPS per controller di dominio e Server dei criteri di rete

Creare gli oggetti Criteri di gruppo in ogni dominio gestito di Gestione indirizzi IP tramite il cmdlet Windows PowerShell di Gestione indirizzi IP Invoke-IpamGpoProvisioning. Per creare e applicare questi oggetti Criteri di gruppo, sono necessari privilegi Domain Admins. - Crea il database di Gestione indirizzi IP in WID e configura l'accesso.

- Creare nel server Gestione indirizzi IP attività pianificate per raccogliere dati dalla rete.

- Creare nel server Gestione indirizzi IP i gruppi di sicurezza locali utilizzati per assegnare i ruoli di amministratore.

- Abilita la funzionalità di monitoraggio degli indirizzi IP nel server Gestione indirizzi IP.

Cliccare su Applica.  |

| FIG 6 - Riepilogo |

Nella finestra Completamento cliccare su Chiudi per terminare la procedura guidata.

|

| FIG 7 - Completamento |

Il passo successivo consiste nell'estendere i nuovi criteri di gruppo al dominio. L'operazione va eseguita in ogni dominio che si desidera far gestire a IPAM.

Fare clic con il pulsante destro del mouse sul menu Start del server IPAM e selezionare Windows PowerShell (amministratore).

Il seguente passaggio dovrà essere eseguito da un account appartenente al gruppo amministratori di dominio. Il comando da eseguire sarà del tipo

Invoke-IpamGpoProvisioning -Domain <nome del dominio> -GpoPrefixName "IPAM" -force

Ad esempio, nel nostro caso il comando sarà

Invoke-IpamGpoProvisioning -Domain mycompany.local -GpoPrefixName "IPAM" -force

Confermare che si desidera eseguire questa operazione tre volte, una per ogni criterio creato. I criteri sono: IPAM_DC_NPS, IPAM_DHCP e IPAM_DNS.

|

| FIG 8 - PowerShell cmdlet Invoke-IpamGpoProvisioning |

Tornare al riquadro di avvio rapido di Gestione indirizzi IP in Server Manager. Cliccare sul link relativa all'attività 3 Configura individuazione server.

|

| FIG 9 Gestione indirizzi IP, Configura individuazione server |

Cliccare sul pulsante Recupera foreste.

|

| FIG 10 - Configura individuazione server |

Verrà avviata un'attività in background per recuperare le foreste trusted. cliccare sul pulsante OK presente nella finestra di dialogo. Quindi chiudere la finestra Configura individuazione server e attendere che l'attività venga completata.

|

| FIG 11 - Configura individuazione server, avvio attività in background |

Cliccare nuovamente su 3 Configura individuazione server. Questa volta verranno inseriti la foresta e il dominio. Cliccare sul pulsante Aggiungi accanto al dominio.

|

| FIG 12 - Configura individuazione server |

Selezionare i ruoli del server che si desidera far rilevare a IPAM. La schermata dovrebbe essere simile a quella della FIG 13. Cliccare su OK.

|

| FIG 13 - Selezione ruoli server da individuare |

Cliccare su 4 Avvia individuazione server. Questa operazione pianifica un lavoro di rilevamento. Attendere il completamento. L'utente verrà avvisato al termine del lavoro (tramite le notifiche di Server Manager)

|

| FIG 14 - Avvia individuazione server |

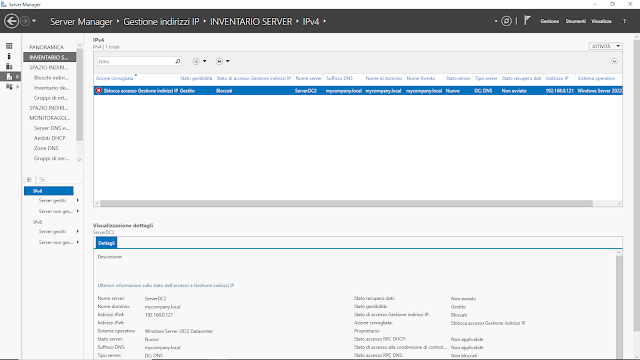

Terminata l'attività di individuazione server, cliccare su 5 Seleziona o aggiungi server per gestire e verificare l'accesso di Gestione indirizzi IP.

|

| FIG 15 - Seleziona o aggiungi server per gestire e verificare l'accesso di Gestione indirizzi IP |

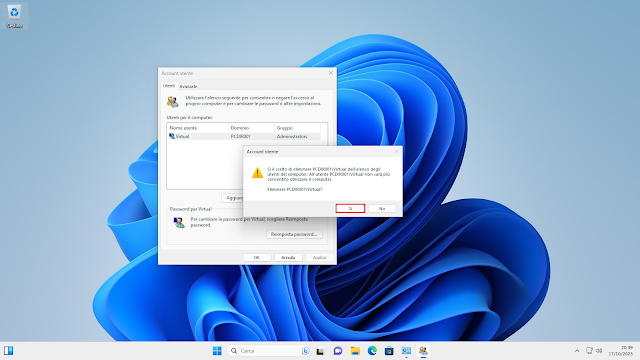

Fare clic con il pulsante destro del mouse sul server e scegliere Modifica server.

|

| FIG 16 - Inventario Server |

Modificare l'elenco a discesa Stato gestibilità da Non specificato a Gestito, come mostrato in FIG 17 e assicurarsi che in Tipo server siano selezionati i server che si intendono rilevare. Cliccare su OK.

|

| FIG 17 - Aggiungi o modifica server |

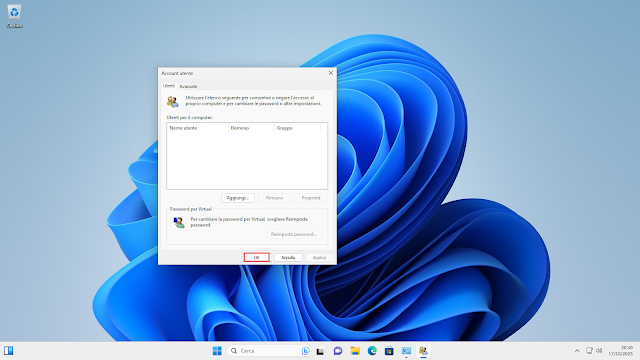

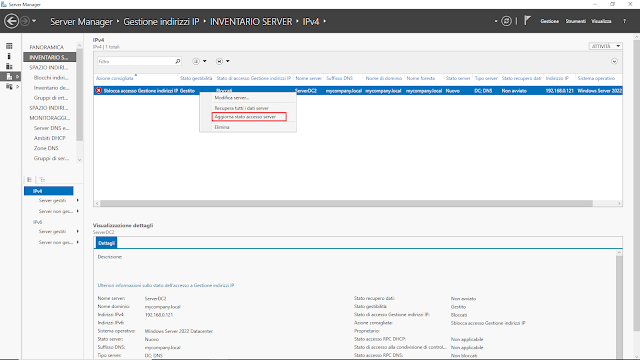

Questo aggiunge il server gestito alle GPO create in precedenza. In questa fase è possibile che venga visualizzato lo stato di accesso IPAM bloccato (FIG 18). In genere, ciò significa che i criteri di gruppo non sono ancora stati applicati all'altro sistema (supponendo di aver utilizzato Criteri di gruppo per il metodo di provisioning). Per risolvere questo problema, accedere all'altro sistema, aprire una finestra PowerShell e digitare Invoke-GPUpdate -Force seguito da invio. Quindi tornate al server IPAM, fate clic con il pulsante destro del mouse sul sistema in questione e scegliete Aggiorna stato accesso server. Se ancora non funziona, potrebbe essere necessario riavviare il server da gestire.

|

| FIG 18 - Stato di Accesso bloccato |

|

| FIG 19 - Aggiorna stato accesso server |

Cliccare, con il tasto destro del mouse, sul server gestito e scegliere Recupera tutti i dati del server. Al termine del processo di recupero, è possibile iniziare a gestire il server aggiunto tramite IPAM.

|

| FIG 20 - Recupera tutti i dati server |