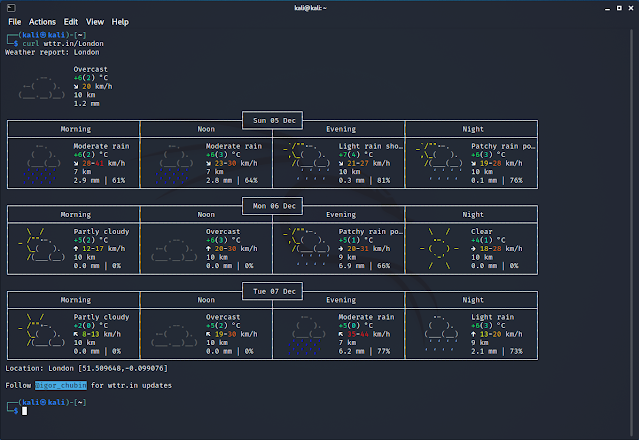

Per controllare l'utilizzo dello spazio su disco da terminale ci sono due comandi classici disponibili per ogni distribuzione Linux: du e df.

Il comando du (Disk Usage) visualizza lo spazio utilizzato dai file o da una directory. Ad esempio, per sapere lo spazio utilizzato dalla directory corrente è possibile utilizzare il comando

du -sh

dove l'opzione -s riassume lo spazio che una directory sta utilizzando e l'opzione -h fornisce un output "Human-readable".

|

| FIG 1 - Disk Usage |

Il comando df (Disk Free) viene usato per controllare lo spazio libero su disco. Tramite df è possibile visualizzare le statistiche sulla quantità di spazio libero su disco, sul file system specificato o sul file system contenente il file indicato. Digitando da terminale il seguente comando

df -h

verranno visualizzate le statistiche sulla quantità di spazio libero/utilizzato su disco.

|

| FIG 2 - Disk Free |

L'output fornito dai comandi du e df non è facile da leggere. Una valida alternativa ai due comandi integrati in Linux è duf (Disk Usage/Free), un tool che di fatto è il coltellino svizzero degli strumenti di visualizzazione dell’uso dei dischi basato sulla shell.

Per installare tale strumento in Kali Linux, eseguire da una finestra terminale il comando

sudo apt install duf

Terminata l'installazione basta eseguire il tool con il comando da terminale

duf

per visualizzare in una modalità più User-friendly, le statistiche relative allo spazio su disco.

Per visualizzare tutti i comandi/parametri disponibili in duf eseguire

duf --help