- Da Server Manager, cliccare su Strumenti quindi su Gestione Criteri di gruppo.

FIG 1 - Server Manager - Cliccare, con il tasto destro del mouse, sull'unità organizzativa per la quale si intende creare la policy. Se si intende creare un'oggetto Group Policy che agisca su tutte le workstation, cliccare con il tasto destro del mouse sul dominio mycompany.local quindi, dal menu contestuale, selezionare Crea un oggetto Criteri di gruppo in questo dominio e crea qui un collegamento....

FIG 2 - Gestione Criteri di gruppo - Specificare il nome che si desidera assegnare all'oggetto Criteri di gruppo ad es. GPO_CopiaFile e cliccare su OK.

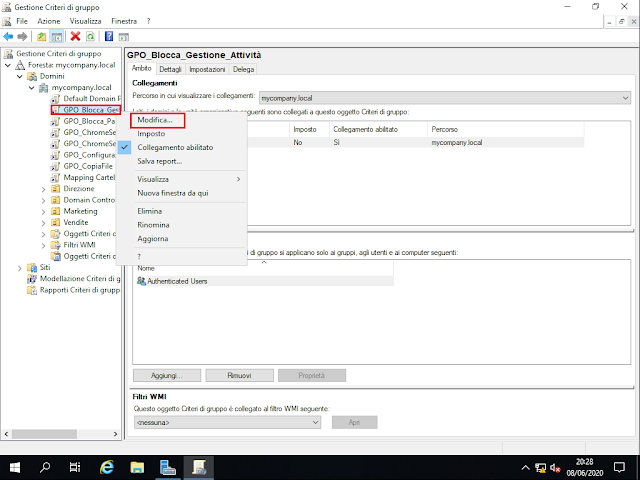

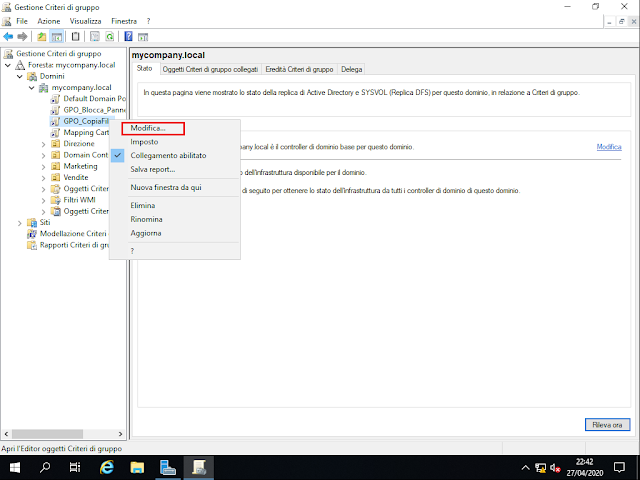

FIG 3 - Nuovo oggetto Criteri di gruppo - Cliccare con il tasto destro del mouse, sull'oggetto Criteri di gruppo appena creato e selezionare Modifica.

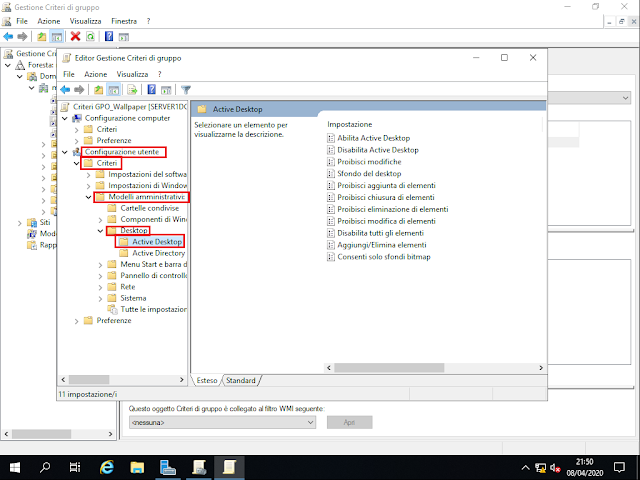

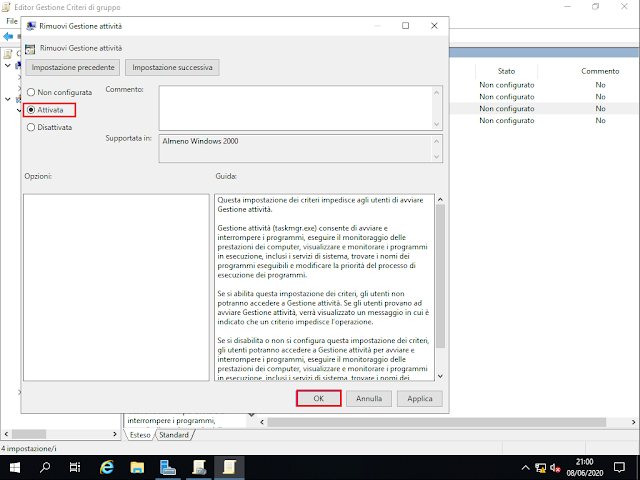

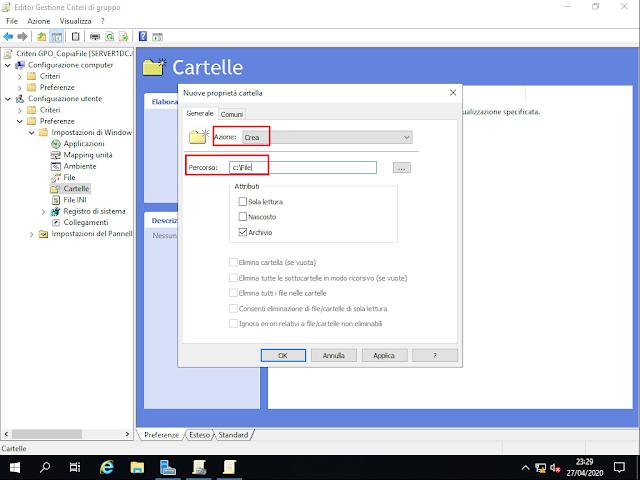

FIG 4 - Modifica oggetto Criteri di gruppo - Posizionarsi su Configurazione utente\Preferenze\Impostazioni di Windows\Cartelle.

FIG 5 - GPO, Impostazioni di Windows, Cartelle - Cliccare con il tasto destro del mouse in uno spazio vuoto della finestra e selezionare Nuovo quindi Cartella.

FIG 6 - GPO, Nuova cartella - Nella casella Azione selezionare Crea. In Percorso indicare il percorso e il nome della cartella che dovrà essere creata sulla postazione (ad es. C:\File) quindi cliccare su OK.

FIG 7 - GPO, Nuove proprietà cartella - Il prossimo passo consiste nello specificare quali file dovranno essere copiati all'interno della cartella. Cliccare su File.

FIG 8 - GPO, Impostazioni di Windows, File - Cliccare con il tasto destro del mouse, in un punto vuoto della finestra, selezionare Nuovo quindi File.

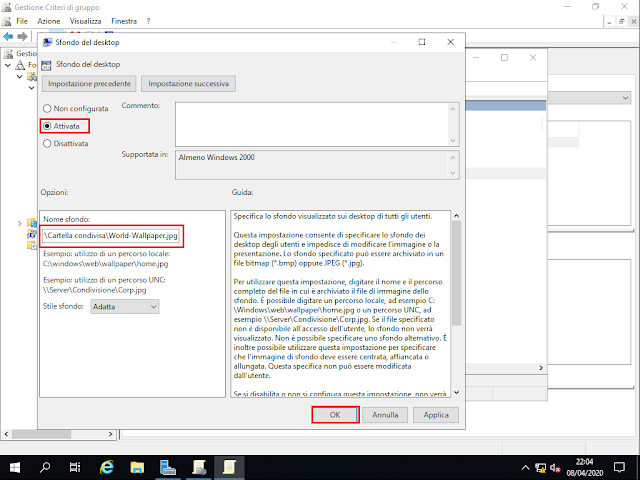

FIG 9 - GPO, Nuovo file - Anche in questo caso, all'interno della casella Azione, selezionare Crea. All'interno della casella File di origine specificare il nome del file che si intende copiare compreso il percorso (ad es. \\SERVER1DC\Direzione$\Documento.txt). In File di destinazione indicare la cartella locale sulla postazione in cui il file dovrà essere copiato e con quale nome (ad es. C:\File\Documento.txt). Cliccare su OK.

FIG 10 - GPO, Proprietà file

FIG 11 - Editor Gestione Criteri di gruppo

|

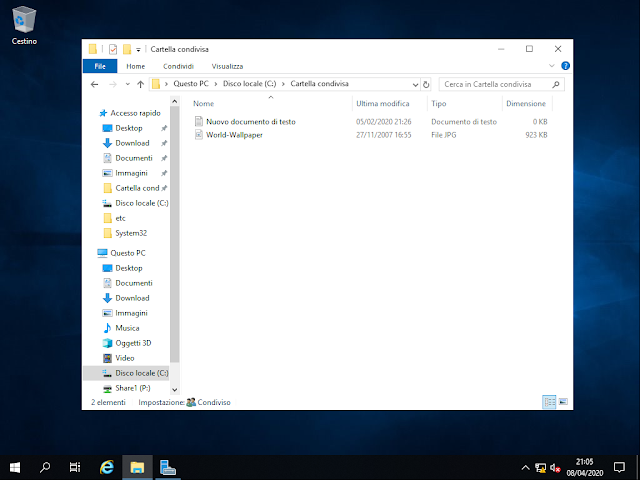

| FIG 12 - Cartella creata e file copiato tramite oggetto Criteri di gruppo |