In aziende medio-grandi, la modifica manuale delle impostazioni sui singoli computer diventa un compito impossibile. È qui che entrano in gioco le Group Policy (Criteri di gruppo).

I Criteri di gruppo consentono di creare un criterio e di indirizzarlo agli utenti o ai sistemi all'interno di unità organizzative (OU), gruppi di sicurezza o persino su base individuale.

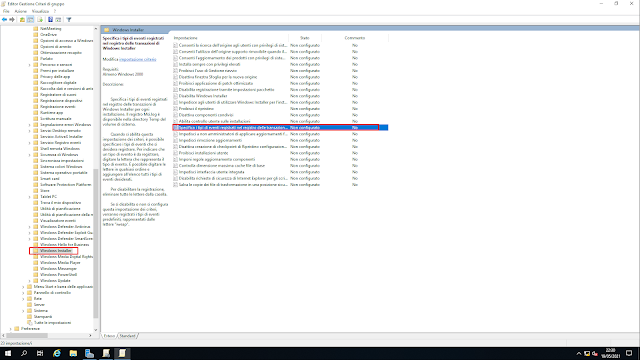

Le Group Policy sono un insieme di regole che controllano l'ambiente di lavoro degli utenti e dei computer fornendo una gestione centralizzata e consentendo la configurazione dei sistemi operativi, impostazioni degli utenti e applicazioni in un ambiente Active Directory. In pratica le Group Policy stabiliscono, in parte, cosa l'utente può e non può fare su un computer del dominio e possono essere utilizzate, ad esempio, per bloccare l'accesso al pannello di controllo/gestione attività, impedire/autorizzare l'accesso a cartelle condivise, disabilitare il download di file eseguibili, consentire l'installazione automatica di software, implementare restrizioni su quote disco, sulla lunghezza della password, gestire le impostazioni di BitLocker e tanto altro. Le Group policy vengono gestite tramite lo strumento Gestione Criteri di gruppo (Group Policy Management Console o GPMC) e create/modificate tramite l'Editor Gestione Criteri di gruppo (Group Policy Management Editor o GPME).

Prima di mostrare come creare le Group Policy è bene chiarire e approfondire alcuni concetti basilari.

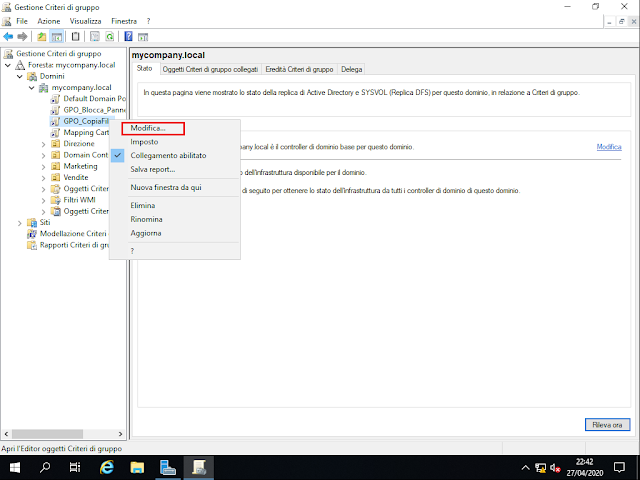

Le Group Policy vengono configurate e distribuite dagli amministratori di dominio mediante la creazione di oggetti Criteri di gruppo (Group Policy Object o GPO). Gli oggetti Criteri di gruppo sono container per gruppi di impostazioni (policy settings) che possono essere applicate agli account utente, agli account computer o ad entrambi attraverso Active Directory. Tali oggetti vengono creati utilizzando l'Editor Gestione Criteri di gruppo (GPME) che viene invocato quando si modifica un GPO all'interno dello strumento Gestione Criteri di gruppo (GPMC).

Contrariamente a quanto possa far credere il nome, gli oggetti Criteri di gruppo non sono affatto orientati al gruppo: non è possibile applicarli direttamente ai gruppi. Possono essere applicati a livello locale, a siti, ai domini e alle OU (Microsoft li abbrevia con LSDOU: Locale, Sito, Dominio, OU) all'interno di una data foresta.

Le Group Policy applicano le impostazioni nel seguente ordine prestabilito:

- Criteri locali (impostati da gpedit.msc)

- Criteri del sito

- Criteri di dominio

- Criteri delle OU

Si tratta di un approccio all'elaborazione dall'alto verso il basso: dopo l'applicazione dei criteri locali, le GPO del sito sono le più ampie, seguite dalle GPO del dominio e quindi dalle GPO dell'OU. La maggior parte degli amministratori di sistema ha esperienza nella gestione delle GPO a livello di dominio e OU. Un problema comune che si verifica è quando un amministratore di sistema apporta una modifica a un criterio a livello di dominio, ma la modifica non sembra essere applicata. La causa più comune è un criterio a livello di OU che sovrascrive l'impostazione del criterio di dominio.

L'assegnazione delle policy viene anche chiamata linking. Il rapporto tra GPO e LSDOU può essere del tipo molti a uno (ad es. più GPO assegnati ad un sola OU) o di uno a molti (ad es. una sola GPO assegnata a più OU). Quando viene assegnato un oggetto Group Policy ad un'unità organizzativa questo agisce su tutti gli account in essa contenuti e sulle OU sottostanti.

Affermare che i Criteri di Gruppo/GPO vengono memorizzati all'interno di Active Directory non è del tutto corretto. Gli oggetti Criteri di gruppo vengono memorizzati in due posti distinti: all'interno di un container di Group Policy (Group Policy Container o GPC) e all'interno di un Group Policy Template (GPT). Il GPC è memorizzato all'interno del database Active Directory e contiene informazioni sulla proprietà, versione, stato e una lista dei componenti. Il GPT, invece, viene conservato all'interno della cartella Windows\SYSVOL\sysvol\<Nome del dominio>\Policies\GUID\ dove GUID rappresenta il Global Unique Identifier dell'oggetto Criteri di gruppo. Tale cartella contiene impostazioni amministrative, impostazioni di sicurezza, informazioni sulle applicazioni disponibili, impostazioni del registro di sistema, script e altro.

Anche se una Group Policy può contenere numerose impostazioni è buona norma configurarne solo un numero ristretto. Le Group Policy sono cumulative e supportano l'ereditarietà (possono essere ereditate dai container superiori in Active Directory). Le policy vengono applicate in background. Generalmente il computer effettua un refresh delle policy ogni 90 minuti ma è possibile forzarne la sincronizzazione tramite il comando gpupdate /force dal Prompt dei comandi. I domain controller, a differenza dei normali computer, eseguono il refresh delle Group Policy ogni 5 minuti. Un eccezione alla regola viene fatta per le policy che includono il reindirizzamento di cartelle, l'installazione del software, l'applicazione di script, impostazioni Stampanti e dischi di rete mappati. Tali policy, infatti, vengono applicate solo al logon dell'utente (per gli account utente) o all'avvio del sistema (per gli account computer).

Le Group Policy vengono replicate automaticamente. L'Active Directory viene replicato utilizzando AD Replication (controllato da Knowledge Consistency Checker e Intersite Topology Generator) ed è controllato dal servizio File Replication o dal servizio Distributed File Replication.

Le impostazioni specificate all'interno di un oggetto Group Policy vengono scritte all'interno del registro di sistema e vengono eliminate quando l'impostazione della policy viene eliminata o l'oggetto Group Policy viene cancellato. Tale comportamento previene l'effetto "tattooing", un tempo presente, che costringeva gli amministratori a creare un nuovo GPO per annullare le impostazioni di un GPO cancellato.

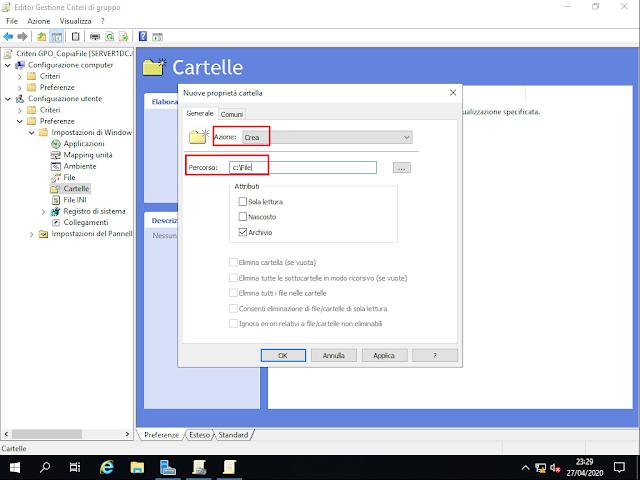

Nell'Editor Gestione Criteri di gruppo le impostazioni, sia per il computer che per l'utente, possono essere configurate con Criteri e Preferenze. Le principali differenze tra i due tipi di configurazioni sono riportate nella seguente tabella.

| Criteri | Preferenze |

|---|---|

Quando un criterio dei Criteri di gruppo non è più applicabile, l'impostazione viene rimossa e viene ripristinato il valore originale.

|

Quando una preferenza dei Criteri di gruppo non è più applicabile, l'impostazione rimane nel registro.

|

Quando un criterio dei Criteri di gruppo è impostato su un determinato valore per un'applicazione, quest'ultima utilizza il valore impostato dal criterio. Se il criterio viene rimosso, l'applicazione utilizzerà il valore originale.

|

Quando una preferenza dei Criteri di gruppo è impostata su un determinato valore per un'applicazione, sovrascrive il valore predefinito dell'applicazione. Se la preferenza viene rimossa, il valore dell'applicazione rimane invariato.

|

Quando un criterio dei Criteri di gruppo viene utilizzato per applicare le impostazioni, gli utenti visualizzano opzioni in grigio per informarli che l'impostazione è gestita dai loro amministratori.

|

Quando una preferenza dei Criteri di gruppo viene utilizzata per applicare le impostazioni, gli utenti possono modificarle manualmente. Criteri di gruppo non riapplicherà il valore configurato dopo la prima applicazione.

|

Fin dal rilascio di Windows Server 2000, le Group Policy hanno permesso agli amministratori di rete di poter configurare in maniera centralizzata i computer della propria organizzazione. Tuttavia esiste un modo più recente di configurare i sistemi: PowerShell Desired State Configuration (DSC).

Per evitare conflitti tra i due metodi, i Criteri di gruppo e PowerShell DSC non devono essere utilizzati contemporaneamente per settare impostazioni sugli stessi sistemi. In un ambiente aziendale che utilizza già i Criteri di gruppo, è consigliabile proseguire con tale metodo. Se, invece, si sta configurando un ambiente da zero, allora PowerShell DSC potrebbe essere la scelta migliore.

Nei prossimi articoli approfondirò il discorso sui Criteri di gruppo mentre Powershell DSC è un argomento che tratterò più avanti.