Negli articoli Windows Server 2022: Mappare automaticamente una cartella condivisa e Windows Server 2022: Mappare cartelle personali abbiamo visto come fare in modo che una cartella venga automaticamente mappata all'utente. In particolare nell'ultimo articolo, quando abbiamo mappato la cartella personale, abbiamo perso il collegamento alla cartella condivisa tra più utenti che ripristineremo con i passaggi di seguito indicati. Quando bisogna gestire numerosi account è consigliabile l'utilizzo delle group policy. In questo articolo verrà mostrato come agire manualmente su un gruppo ristretto di utenti e mappare una cartella condivisa tramite l'utilizzo di uno script di logon. Tratterò le group policy più in là in appositi articoli.

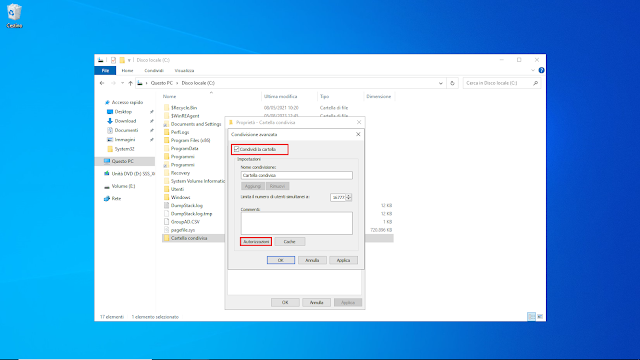

La cartella condivisa che andremo a mappare al logon tramite script sarà \\SERVERDC2\Cartella condivisa creata nell'articolo Windows Server 2022: Mappare automaticamente una cartella condivisa.

Creazione dello script di logon

Posizionarsi sul server e avviare un editor di testo come Blocco note (premere la combinazione di tasti WIN+R, digitare notepad seguito da invio).

Digitare il seguente comando

net use Y: "\\SERVERDC2\Cartella condivisa"

i doppi apici sono necessari in quanto il nome della cartella contiene uno spazio. Il comando mappa il percorso specificato \\SERVERDC2\Cartella condivisa con la lettera di unità Y:.

|

| FIG 1 - Blocco note |

|

| FIG 2 - Salva con nome |

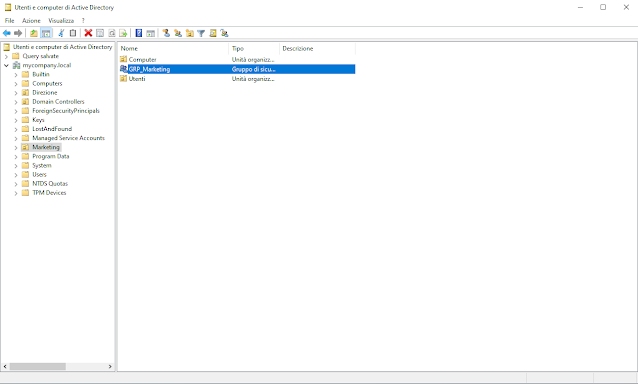

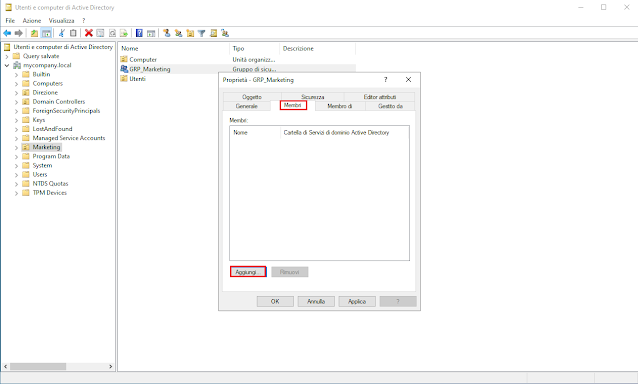

Impostare lo script di accesso per gli account utente

Creato lo script e salvato nell'opportuno percorso, non resta che impostarlo come script di logon per uno o più account utente. L'operazione può essere eseguita tramite Utenti e computer di Active Directory, Centro di amministrazione di Active Directory o PowerShell. Vediamo i passaggi da seguireUtenti e computer di Active Directory

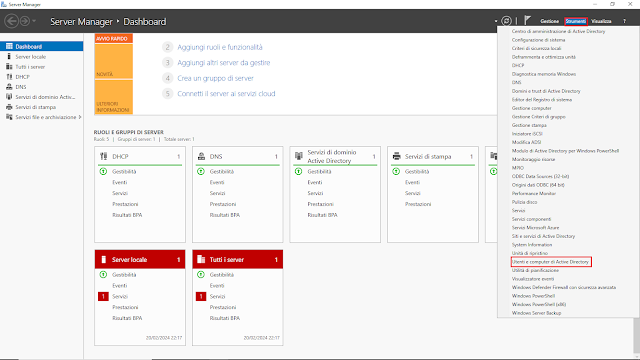

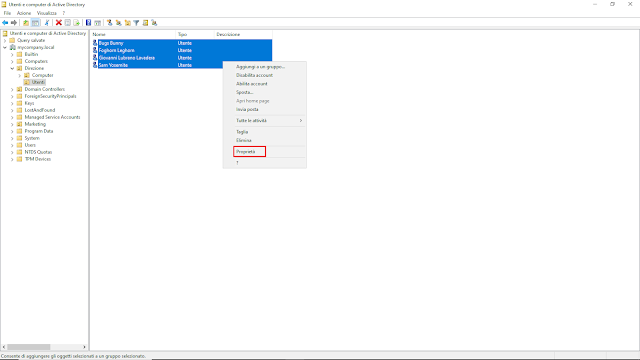

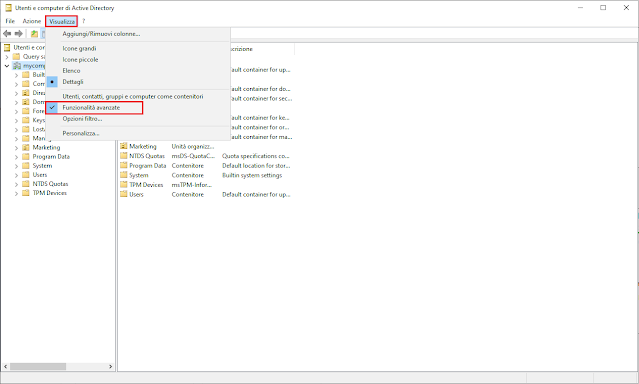

Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e Computer di Active Directory (Active Directory Users and Computers). In alternativa premere la combinazione di tasti WIN+R digitare dsa.msc seguito da invio.

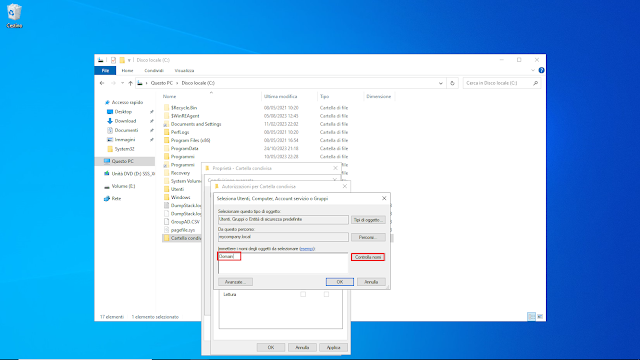

Selezionare gli utenti presenti nella UO mycompany.local\Direzione\Utenti e cliccare sul pulsante Proprietà (in alternativa cliccare con il tasto destro del mouse sugli utenti selezionati e scegliere Proprietà dal menu contestuale);

|

| FIG 4 - Utenti e computer di Active Directory, Visualizzare le proprietà degli account utenti |

Da questo momento quando gli utenti effettueranno il logon su una workstation del dominio verrà avviato lo script che mapperà la cartella condivisa con la lettera di unità specificata.

Centro di amministrazione di Active Directory

I passaggi da eseguire utilizzando il Centro di amministrazione di Active Directory sono simili a quelli già visti per Utenti e computer di Active Directory.

I passaggi da eseguire utilizzando il Centro di amministrazione di Active Directory sono simili a quelli già visti per Utenti e computer di Active Directory.

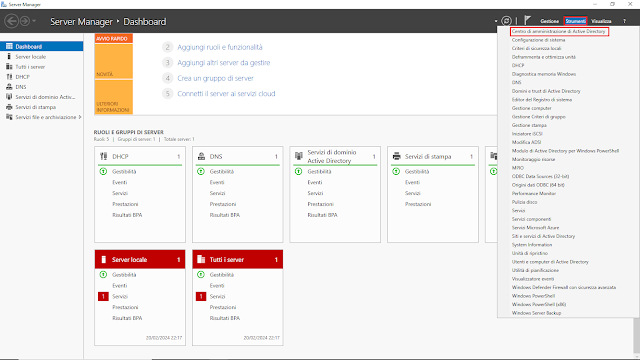

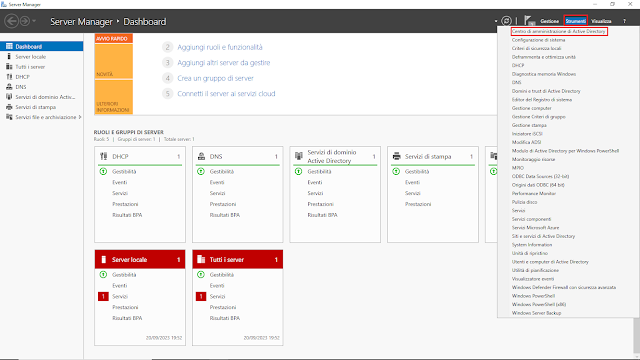

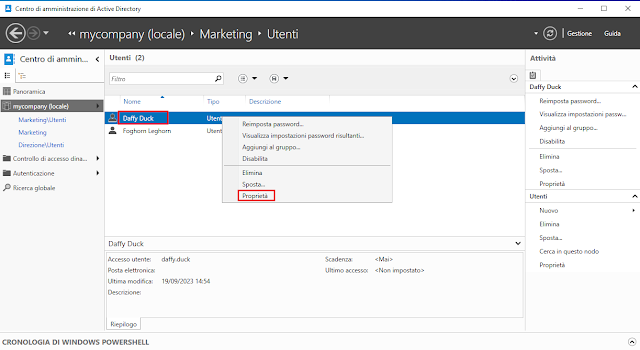

Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe seguito da invio.

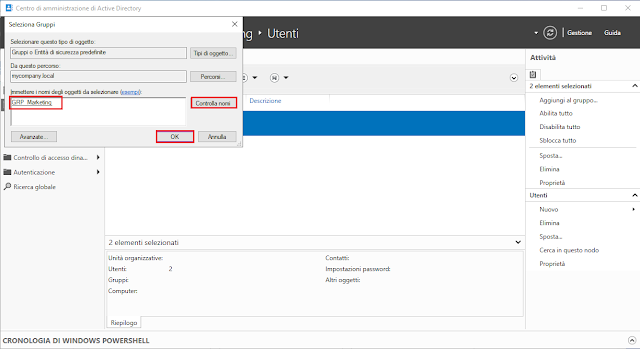

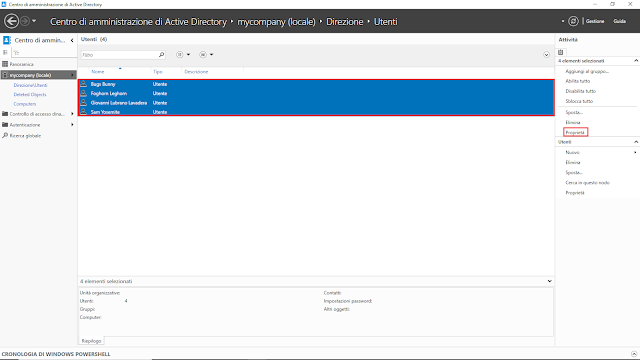

Selezionare gli utenti presenti nella UO mycompany.local\Direzione\Utenti e cliccare sul link Proprietà nel riquadro Attività.

|

| FIG 7 - Proprietà account utente |

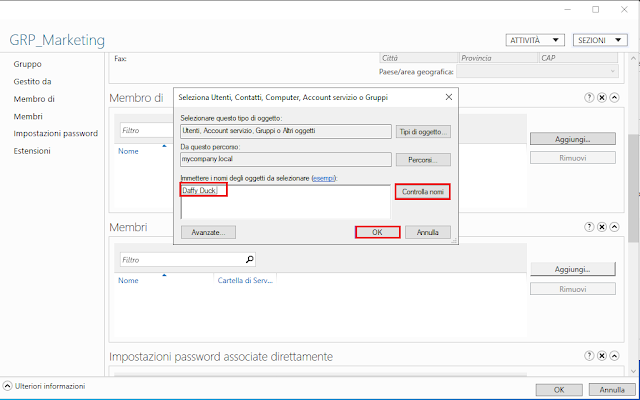

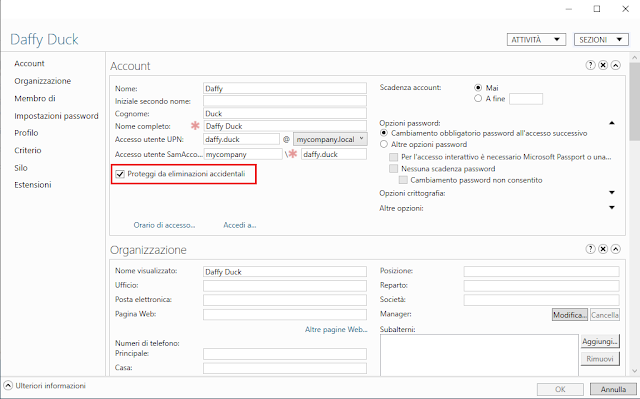

Cliccare sulla sezione Profilo, abilitare la casella Script di accesso e digitare il nome dello script da eseguire al logon (logon.bat) quindi cliccare su OK per confermare la modifica.

|

| FIG 8 - Attivazione script di accesso |

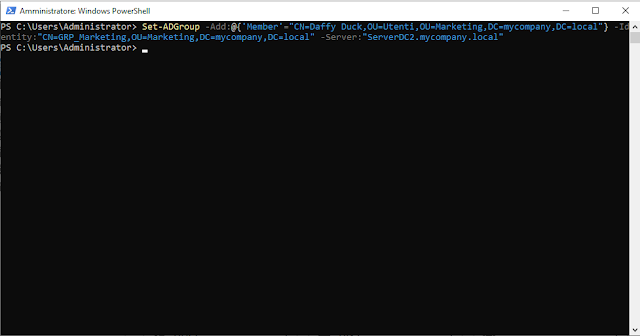

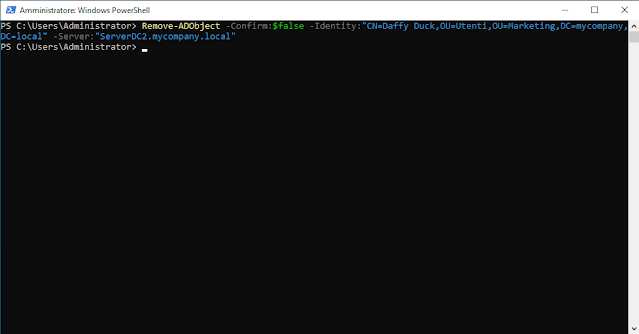

PowerShell

La stessa operazione può essere eseguita, per ogni utente, tramite PowerShell e l'utilizzo del cmdlet Set-ADUSer. Una volta avviato Windows PowerShell (amministratore) basta eseguire il comando

Set-ADUser -Identity:"CN=Giovanni Lubrano Lavadera,OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -ScriptPath:"logon.bat" -Server:"ServerDC2.mycompany.local"