Miglioramenti Tecnici e Ottimizzazione del Kernel

Uno degli interventi più significativi è la riscrittura di parti del kernel di Windows 11 utilizzando il linguaggio Rust. L’inizio della migrazione del codice del kernel da C a Rust rappresenta un cambio di paradigma nella progettazione del sistema operativo, con l'obiettivo di migliorare la sicurezza e le prestazioni riducendo le vulnerabilità legate alla gestione della memoria. Rust, noto per la sua affidabilità e sicurezza intrinseca, consente una gestione più efficiente delle risorse hardware, rafforzando la stabilità complessiva del sistema. Si tratta di un un linguaggio di programmazione moderno, sviluppato nel 2010, che ha, tra i suoi punti di forza principali, un sistema di gestione della memoria basato sui concetti di ownership e borrowing che elimina errori comuni come i buffer overflow, i puntatori dangling e il use-after-free. Un altro elemento distintivo di Rust è la sua gestione avanzata della concorrenza, che permette di sviluppare codice multi-thread in modo più sicuro rispetto al C. Grazie a strumenti sofisticati e costrutti pensati per prevenire errori di sincronizzazione, Rust garantisce applicazioni stabili e performanti, ottimizzando l’uso dei core della CPU. Sul fronte delle prestazioni, Rust non solo eguaglia il C, ma in alcuni casi lo supera, generando codice nativo altamente ottimizzato che migliora l’efficienza e riduce al minimo il consumo di risorse hardware.

Tuttavia, la transizione verso Rust non è priva di sfide. Microsoft ha optato per un approccio graduale, iniziando con la riscrittura di alcune componenti del kernel per poi ampliare progressivamente l’adozione del linguaggio. Questo processo, benché lungo, è fondamentale per garantire la compatibilità e la stabilità del sistema operativo. L’obiettivo finale è una migrazione completa del kernel, un’impresa ambiziosa che richiederà anni, ma che promette di trasformare Windows in una piattaforma più moderna e robusta.

Sebbene il processo sia ancora nelle fasi iniziali, i risultati già osservati con l’aggiornamento Windows 11 24H2 dimostrano che la direzione intrapresa è promettente.

Un altro passo avanti è l'ottimizzazione per i dispositivi basati su architettura Arm, un settore di mercato in forte espansione su cui Microsoft ha dimostrato di voler investire significativamente, con l'obiettivo di contrastare l'ascesa della piattaforma integrata di hardware e software sviluppata da Apple. Grazie al layer di emulazione Prism, il sistema operativo migliora la compatibilità con le applicazioni x86 e x64, rendendo l'esperienza utente più fluida anche su hardware non convenzionale. Inoltre, il supporto ufficiale per Wi-Fi 7 posiziona Windows 11 all'avanguardia nell'adozione delle tecnologie di rete.

I requisiti hardware di base per Windows 11 rimangono invariati rispetto alle versioni precedenti: sono supportati processori Intel di settima generazione, AMD Ryzen di seconda generazione o successivi, insieme al supporto per TPM (Trusted Platform Module) e Secure Boot. Tuttavia, alcune funzionalità avanzate, in particolare quelle basate sull’intelligenza artificiale, come Windows Recall, sono disponibili esclusivamente sui PC Copilot+, che necessitano di una NPU (Neural Processing Unit) dedicata.

Per i dispositivi ARM di vecchia generazione, l’aggiornamento a Windows 11 24H2 introduce un requisito specifico: è necessario un processore ARM v8.1 o successivo, escludendo modelli più datati come lo Snapdragon 835.

Ottimizzazioni in Windows Update

Microsoft continua a perfezionare Windows Update per ridurre i tempi di inattività e rendere il processo di aggiornamento più fluido, meno invasivo e più sicuro.

Una delle novità più rilevanti è l’introduzione del hotpatching per i client Windows. Questa funzionalità consente di applicare aggiornamenti di sicurezza e correzioni di bug senza richiedere il riavvio del sistema, riducendo drasticamente le interruzioni per gli utenti. Sebbene questa tecnologia non venga utilizzata per tutti gli aggiornamenti, si rivela particolarmente utile per quelli di sicurezza out-of-band, rilasciati in situazioni di emergenza. Grazie al hotpatching, gli aggiornamenti vengono applicati in background, rendendo l’intero processo quasi invisibile per l’utente.

Un’altra innovazione significativa è il supporto per i checkpoint integrati in Windows Update. Anche se Microsoft non ha ancora rilasciato tutti i dettagli tecnici, si prevede che questa funzione permetterà di creare automaticamente un punto di ripristino completo prima dell’installazione di un aggiornamento. In caso di problemi, gli utenti potranno facilmente tornare a una versione precedente del sistema operativo, migliorando la sicurezza e la tranquillità durante l’aggiornamento.

Oltre al hotpatching e ai checkpoint, Microsoft sta perfezionando le patch incrementali, che riducono la quantità di dati scaricati e velocizzano l’installazione degli aggiornamenti rendendo il processo di aggiornamento più rapido e meno invasivo.

Innovazioni nell'Interfaccia Utente e nell'Esperienza d'Uso

Windows 11 24H2 introduce importanti miglioramenti anche nell'interfaccia utente in termini di funzionalità e personalizzazione e nell'integrazione con dispositivi mobili.

L’app Impostazioni di Windows include ora nuove opzioni legacy per il mouse, come la configurazione della direzione di scorrimento e la possibilità di attivare o disattivare la precisione avanzata direttamente dalle impostazioni.

Con l’app Phone Link, ora integrata direttamente nel menu Start, Microsoft punta a rendere lo smartphone un’estensione del sistema operativo Windows, semplificando l'accesso alle sue funzioni direttamente dal desktop. Questa funzione, al momento disponibile solo per dispositivi Android, consente di monitorare informazioni chiave del proprio smartphone, come il livello della batteria, lo stato della connessione, i messaggi e le chiamate recenti, senza dover accedere fisicamente al dispositivo. Il supporto per iPhone non è disponibile ma l’azienda di Redmond ha annunciato che questa funzionalità arriverà in futuro, ampliando le possibilità di integrazione. Pur non raggiungendo ancora l’interconnessione profonda che Apple può garantire nel proprio ecosistema chiuso, con questa ultima release Windows ha fatto enormi progressi.

Il menu Start, spesso criticato al lancio di Windows 11 per la sua incompletezza, continua a ricevere aggiornamenti per migliorare funzionalità e usabilità. Le novità introdotte in questa release riflettono un approccio più ponderato e orientato al feedback degli utenti, con l’obiettivo di offrire un'esperienza più intuitiva e personalizzabile.

Anche la barra delle applicazioni ha ricevuto una serie di aggiornamenti, con particolare attenzione all’area della tray, situata nell’angolo inferiore destro dello schermo. L’interfaccia è stata semplificata per migliorare la leggibilità e il design, con modifiche come l’eliminazione dell’indicatore AM/PM nelle regioni che utilizzano il formato orario a 12 ore e la rimozione dell’anno dalla visualizzazione della data.

Queste opzioni sono gestibili tramite le impostazioni (Impostazioni > Data/ora e lingua > Data e ora > Mostra ora e data nella barra delle applicazioni), anche se alcune novità non sono ancora disponibili in tutte le lingue, tra cui l’italiano. Inoltre, l’icona della campanella, che indica la modalità Non disturbare, ora appare solo quando la funzione è attiva, contribuendo a un design più pulito e minimalista.

Tra le altre migliorie, Microsoft ha introdotto la possibilità di trascinare le icone delle applicazioni fissate dal menu Start direttamente nella barra delle applicazioni. Sebbene questa funzionalità sembri un dettaglio banale, rappresenta un ulteriore passo verso una maggiore personalizzazione, colmando una lacuna rimasta inspiegabilmente irrisolta per anni.

Il pannello delle Impostazioni Rapide è stato completamente rinnovato, introducendo un design più moderno e funzionale, ispirato ai principali sistemi operativi mobili come Android e iOS. La nuova struttura, ora organizzata in pagine scorrevoli, consente di accedere rapidamente a tutte le opzioni disponibili senza dover navigare in menu complessi o perdere tempo con operazioni ripetitive.

Il nuovo layout consente di riorganizzare le icone trascinandole e posizionandole nella griglia ma è stata rimossa la possibilità di nascondere completamente le opzioni inutilizzate: tutte le funzionalità disponibili sono ora visibili nel pannello. Per ridurre l’ingombro visivo, gli utenti possono relegare le impostazioni meno utilizzate verso il basso della griglia. Questa scelta di design punta a offrire un’esperienza più coerente, ma potrebbe scontentare alcuni utenti avanzati che preferiscono un controllo più approfondito sulla configurazione del sistema.

Un piccolo dettaglio degno di nota riguarda l’animazione dell’icona Wi-Fi. Durante la connessione a una rete, l’icona mostra un’animazione dinamica che indica il progresso, eliminando la necessità di aprire il pannello delle impostazioni dedicate o affidarsi ai tooltip del cursore. Sebbene si tratti di un dettaglio apparentemente marginale, questo aggiornamento contribuisce a rendere l’interfaccia più intuitiva e in linea con le aspettative degli utenti moderni.

In Esplora File, con l’aggiornamento 24H2, Microsoft introduce una serie di novità progettate per semplificare l’esperienza utente, ampliare le capacità native di gestione degli archivi compressi e rafforzare l’integrazione con dispositivi mobili, in particolare Android. Una delle prime modifiche che salta subito all’occhio riguarda l'aggiunta di etichette testuali accanto alle icone dei comandi principali, come Taglia, Copia, Rinomina, Condividi ed Elimina. Questa scelta supera l’approccio esclusivamente iconografico di Windows 11, che, pur essendo elegante, poteva risultare poco intuitivo per gli utenti meno esperti o per chi si avvicinava per la prima volta all’interfaccia. Con le etichette, i comandi diventano immediatamente riconoscibili, migliorando l’usabilità senza sacrificare l’estetica.

Un’importante novità tecnica è il supporto nativo per formati di compressione come TAR e 7z, che si affianca allo storico ZIP. In passato, Esplora File limitava la creazione di archivi al solo formato ZIP, costringendo gli utenti a ricorrere a software di terze parti per gestire altri tipi di file compressi. Ora, con l'aggiornamento, è possibile creare e aprire archivi 7z e TAR direttamente dall’interfaccia di Esplora File, ampliando le capacità native del sistema operativo.

Tuttavia, manca ancora il supporto per la protezione degli archivi con password, una funzionalità cruciale per chi gestisce dati sensibili. Inoltre, l’interfaccia avanzata per personalizzare i parametri di compressione non è completamente ottimizzata per la modalità scura, creando un’incoerenza visiva per chi utilizza il dark mode.

L’integrazione tra Windows e dispositivi mobili compie un ulteriore salto in avanti grazie alla funzionalità Phone Link (Collegamento al telefono in italiano). Esplora File ora consente di navigare direttamente nel file system di uno smartphone Android senza bisogno di cavi o applicazioni di terze parti. Gli utenti possono copiare, spostare ed eliminare file dal telefono come farebbero con qualsiasi altro dispositivo connesso al PC.

L’aggiornamento 24H2 introduce anche una serie di migliorie minori che contribuiscono a rendere l’utilizzo di Esplora File più agevole e versatile:

- Duplicazione delle Schede

Ora è possibile duplicare le schede aperte con un semplice clic destro, agevolando il confronto o il trasferimento di file tra directory diverse. - Modifica dei Metadati Immagine

Gli utenti possono modificare direttamente i metadati di immagini PNG, come titoli o tag, tramite il menu contestuale, senza necessità di software aggiuntivi. - Visualizzazione Condivisi

Una nuova sezione nella home di Esplora File raccoglie automaticamente i file condivisi tramite applicazioni e servizi integrati, offrendo un accesso centralizzato per la collaborazione. - Gestione Migliorata dei Breadcrumb

La barra degli indirizzi ora consente di trascinare file tra cartelle utilizzando i breadcrumb, semplificando ulteriormente lo spostamento rapido dei documenti.

L'Intelligenza Artificiale

In Windows 11 24H2, Copilot, l’assistente basato sull’intelligenza artificiale di Microsoft, diventa un'applicazione standalone e appare come un'icona dedicata sulla barra delle applicazioni, offrendo agli utenti maggiore libertà: è possibile ridimensionarne la finestra, spostarla o persino disinstallarla. Si tratta di una scelta forzata sia per rispettare il feedback degli utenti, sia per l’esigenza di Microsoft di conformarsi alle normative sulla concorrenza. Tuttavia con questa modifica il senso di integrazione nativa tra Copilot e Windows ne esce ridimensionato. Ora, l’assistente si presenta più come un chatbot esterno basato su tecnologie web (ospitate su Microsoft Edge) che come un elemento profondamente integrato nel sistema operativo.

La capacità di controllo del sistema operativo da parte di Copilot è stata notevolmente ridotta: nelle versioni precedenti, Copilot consentiva di eseguire comandi diretti, come aprire applicazioni, modificare impostazioni o attivare funzionalità mentre ora l’assistente si limita a fornire istruzioni testuali su come procedere manualmente.

Windows Copilot+ e Recall

Il panorama tecnologico sta vivendo una trasformazione significativa grazie all’integrazione di soluzioni avanzate di intelligenza artificiale (AI) nei dispositivi di uso quotidiano. In questo contesto, Copilot+ si distingue come una delle innovazioni più promettenti, sfruttando le Neural Processing Unit (NPU) per offrire funzionalità esclusive che migliorano sia la produttività sia l’esperienza multimediale. Questa evoluzione si basa sull’elaborazione locale, che garantisce prestazioni più rapide e una maggiore sicurezza dei dati rispetto alle soluzioni basate sul cloud.

Le NPU, unità di elaborazione neurali dedicate, rappresentano il cuore di Copilot+. Queste componenti hardware specializzate consentono di eseguire operazioni di machine learning in modo efficiente, riducendo i tempi di elaborazione e migliorando l’esperienza utente. Grazie a questa architettura, Copilot+ è in grado di offrire funzionalità avanzate, come l’analisi in tempo reale di grandi volumi di dati e l’ottimizzazione delle attività quotidiane.

Una delle funzionalità più discusse è Windows Recall, uno strumento che promette di rivoluzionare il modo in cui gli utenti interagiscono con i propri dispositivi. Windows Recall utilizza Windows Copilot Runtime e registra le attività svolte sul PC attraverso screenshot acquisiti automaticamente a intervalli regolari, creando un registro visivo delle operazioni eseguite. L’obiettivo è facilitare il recupero di informazioni, mediante un sistema di ricerca semantica avanzata, e migliorare la gestione del flusso di lavoro, offrendo una sorta di "macchina del tempo" digitale.

La funzionalità ha suscitato forti preoccupazioni riguardo alla privacy e alla sicurezza dei dati. Microsoft assicura che i dati raccolti da Windows Recall vengono crittografati e archiviati solo localmente, inoltre un’icona visibile nella barra delle applicazioni indica quando Windows Recall è attivo e c'è la possibilità di escludere specifiche applicazioni o siti web dalla raccolta dati.

Nonostante questi accorgimenti, le controversie hanno spinto Microsoft a posticipare più volte il rilascio di Windows Recall. La funzionalità è stata rimossa dalla versione iniziale di Windows 11 24H2 e sarà resa disponibile solo nelle build di anteprima per gli utenti del programma Windows Insider.

Altre funzionalità interessanti introdotte grazie a Copilot+ e alla presenza delle NPU sono Live Captions, CoCreator per Microsoft Paint, Advanced Studio Effects e AutoSR (Automatic Super Resolution), che promettono di rivoluzionare il modo in cui interagiamo con i nostri dispositivi.

Live Captions (Sottotitoli in tempo reale) sfrutta la potenza delle NPU per generare trascrizioni istantanee di contenuti audio. Questa tecnologia, che opera anche in assenza di connessione internet, rappresenta un passo avanti importante per l’accessibilità, offrendo un supporto prezioso per utenti con difficoltà uditive o in contesti multilingue.

CoCreator per Microsoft Paint, uno strumento di generazione di immagini basato su prompt testuali. A differenza delle soluzioni web-based, CoCreator sfrutta le capacità di elaborazione locale delle NPU, garantendo maggiore velocità, sicurezza e flessibilità

Advanced Studio Effects migliora l’aspetto durante le videochiamate attraverso una serie di filtri avanzati, che regolano automaticamente parametri come luminosità, messa a fuoco e nitidezza. Tra le funzionalità più apprezzate vi sono:

- Miglioramento dell’illuminazione

Adatta la luminosità per un’immagine più chiara e definita. - Skin smoothing

Leviga la pelle per un aspetto più uniforme. - Sfocatura dello sfondo

Preserva la privacy in ambienti non ideali. - Mantenimento dell’inquadratura

Riquadra automaticamente il soggetto, anche in movimento. - Correzione del contatto visivo

Simula uno sguardo diretto con l’interlocutore.

AutoSR (Automatic Super Resolution). Un’altra innovazione degna di nota è AutoSR, progettata per ottimizzare la qualità visiva dei videogiochi, in particolare quelli meno recenti. Questa tecnologia sfrutta le NPU per aumentare la risoluzione delle texture e migliorare il frame rate, offrendo un’esperienza di gioco più fluida e dettagliata.

AutoSR opera analizzando in tempo reale il flusso video generato dal gioco e utilizzando algoritmi di intelligenza artificiale per generare nuovi pixel, riducendo gli artefatti visivi e aumentando il livello di dettaglio. Inoltre, la funzione è in grado di interpolare fotogrammi aggiuntivi, migliorando la fluidità dell’azione e riducendo scatti e rallentamenti.

AutoSR non è l’unica tecnologia di questo tipo sul mercato. Soluzioni analoghe, come DLSS (Deep Learning Super Sampling) di Nvidia, FSR (FidelityFX Super Resolution) di AMD e XeSS (Xe Super Sampling) di Intel, hanno già dimostrato il loro valore nel migliorare l’esperienza di gioco. Tuttavia, l’introduzione di AutoSR da parte di Microsoft potrebbe spingere verso una maggiore standardizzazione e interoperabilità tra le diverse piattaforme, a beneficio degli utenti finali.

Altre novità

Supporto per sfondi HDR

Una delle novità più visibili è il supporto per gli sfondi HDR, che offre un’esperienza visiva più immersiva su monitor compatibili. Grazie alla gamma dinamica elevata, gli sfondi HDR permettono di visualizzare colori più vivaci, contrasti più profondi e dettagli più definiti rispetto alle immagini standard. Per sfruttare questa funzionalità, è necessario utilizzare immagini in formato JXR, che supportano la codifica delle informazioni HDR.

Supporto Bluetooth LE e Voice Focus

L’aggiornamento migliora anche il supporto ai sistemi acustici Bluetooth LE (Low Energy), offrendo un’esperienza audio più stabile e personalizzabile. Gli utenti possono ora gestire con maggiore precisione le impostazioni audio, inclusi preset, suoni ambientali e opzioni di miglioramento del suono, direttamente dal proprio PC.

Voice Focus

Un’altra novità rilevante è la Messa a fuoco della voce (Voice Focus), una funzione che utilizza l’intelligenza artificiale per ridurre il rumore di fondo durante le videochiamate e le registrazioni. Inizialmente disponibile solo su dispositivi dotati di NPU, come i PC Copilot+, questa funzionalità è stata ottimizzata per essere compatibile anche con processori tradizionali di Intel e AMD.

Sviluppo e produttività (sudo, Dev Drive e risparmio energetico)

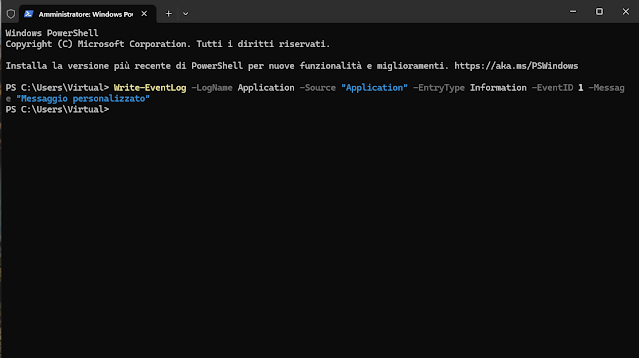

Per gli sviluppatori e gli utenti avanzati, l’introduzione del comando sudo rappresenta una svolta significativa. Questo strumento, già familiare agli utenti di Linux e macOS, consente di eseguire comandi e programmi con privilegi elevati senza dover aprire preventivamente il terminale come amministratore. La funzione, disattivata per impostazione predefinita, può essere abilitata nelle impostazioni di sistema, semplificando notevolmente la gestione delle attività amministrative.

Un altro miglioramento rivolto agli sviluppatori è l’introduzione del Block Cloning nei Dev Drive, ambienti di archiviazione ottimizzati basati sul file system ReFS. Questa tecnica consente di creare copie di file di grandi dimensioni in modo significativamente più veloce, riducendo i tempi di compilazione e migliorando l’efficienza del flusso di lavoro, specialmente quando si gestiscono grandi volumi di dati.

Sul fronte della gestione energetica, Windows 11 24H2 introduce una nuova modalità chiamata Risparmio energia, che sostituisce la precedente modalità di Risparmio Batteria. A differenza di quest’ultima, disponibile solo sui laptop, la nuova opzione è accessibile anche su PC fissi, permettendo a tutti gli utenti di ridurre i consumi e l’impatto ambientale. La modalità agisce riducendo l’attività dei servizi in background, diminuendo la luminosità dello schermo e, in alcuni casi, riducendo la velocità di clock del processore.

Widget e app unificate

Gli utenti possono ora scegliere quali widget visualizzare nella schermata di blocco e modificarne l’ordine. Questa flessibilità migliora l’esperienza utente, rendendo più semplice l’accesso alle informazioni più rilevanti.

Per quanto riguarda l’integrazione delle applicazioni, Windows 11 24H2 propone un’app unificata per Microsoft Teams, che combina le funzioni precedentemente separate in due applicazioni distinte. Gli utenti possono ora gestire account personali e professionali da un’unica interfaccia, ricevere notifiche più dettagliate e partecipare alle riunioni senza dover ripetere l’accesso.

Cancellazione generativa e modifica dello sfondo

L’app Foto riceve un importante aggiornamento basato sull’intelligenza artificiale, con l’introduzione della cancellazione generativa e della modifica dello sfondo. La prima utilizza l’AI per rimuovere elementi indesiderati dalle immagini, come imperfezioni o oggetti di disturbo, semplificando il processo di editing. La seconda permette di aggiungere effetti di sfocatura o rimuovere completamente lo sfondo da un’immagine con pochi clic, rendendo più semplice la creazione di ritratti o l’isolamento di soggetti per progetti creativi.

Funzionalità aggiornate e applicazioni rimosse

Outlook

L’aggiornamento 24H2 di Windows 11 introduce una serie di cambiamenti significativi che puntano a modernizzare il sistema operativo, ma non senza suscitare perplessità tra gli utenti. Tra le novità più rilevanti spicca l’arrivo della nuova applicazione Outlook, destinata a sostituire le precedenti app preinstallate Mail e Calendario.

Questa nuova versione di Outlook è stata concepita come una piattaforma unificata per la gestione di e-mail, calendario e contatti, e rappresenta un passo preliminare verso l’intenzione di Microsoft di sostituire anche la versione classica di Outlook in futuro. Tuttavia, nonostante le aspettative, l’app non si discosta molto dall’interfaccia web di Outlook.com. Si tratta di un’applicazione essenziale che copre le funzionalità base, ma che non riesce a offrire un’esperienza significativamente migliore rispetto alle soluzioni precedenti.

Il nuovo Outlook soffre inoltre di limitazioni evidenti: la sua derivazione web penalizza la fluidità e l’usabilità, rendendolo macchinoso nell’utilizzo quotidiano. Questo rappresenta un passo indietro rispetto alle già modeste applicazioni che va a sostituire, e pone dubbi sull’effettiva capacità del software di garantire una gestione ottimale per un aspetto ormai fondamentale in qualsiasi sistema operativo moderno. L’idea di unificare e semplificare l’esperienza utente è apprezzabile, ma l’esecuzione lascia spazio a miglioramenti.

Microsoft Store

Tra le modifiche introdotte con il 24H2, troviamo anche un restyling del Microsoft Store. L’interfaccia ora separa chiaramente la libreria delle applicazioni, gli aggiornamenti e i download. Questa nuova suddivisione mira a semplificare la gestione del software installato, rendendo più intuitivo il controllo delle app disponibili per l’installazione o di quelle già presenti sul dispositivo che necessitano di aggiornamenti.

Applicazioni rimosse

Con questo aggiornamento, Microsoft ha deciso di rimuovere diverse applicazioni preinstallate, considerate ormai superflue o obsolete. Tra i software abbandonati spiccano alcuni "grandi classici" come l’editor di testo WordPad e l’assistente vocale Cortana, quest’ultima rimpiazzata dalla più avanzata soluzione Copilot. Anche le applicazioni Mail e Calendario lasciano il posto alla nuova app Outlook, mentre altre, come Mappe, People e Film e TV, sono state eliminate senza alternative dirette o ridotte alla possibilità di essere scaricate opzionalmente dallo Store.