La crittografia dei dati è un pilastro della sicurezza nei sistemi moderni, e in Windows 11 (Windows Pro, Enterprise ed Education) il ruolo chiave è svolto da BitLocker. Tuttavia, ci sono scenari in cui disattivare BitLocker diventa necessario: incompatibilità con software di terze parti, operazioni di imaging o reinstallazioni di sistema, aggiornamenti firmware/TPM, oppure semplicemente per esigenze di gestione interna. In questo articolo analizziamo come intervenire sia durante l’installazione di Windows 11 sia a sistema già installato, garantendo un controllo consapevole sulla crittografia.

Disattivare BitLocker durante l’installazione di Windows 11

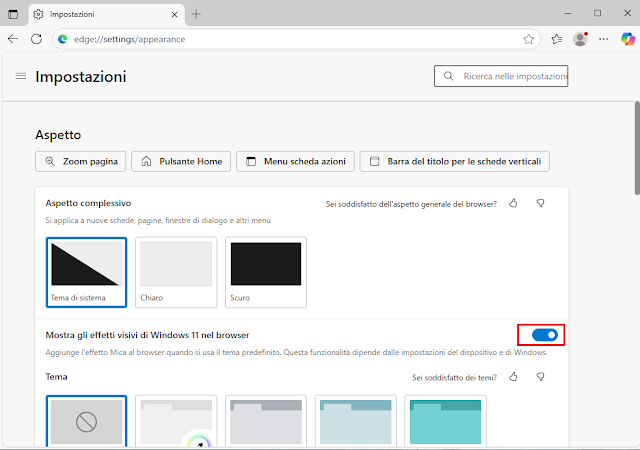

Per evitare che la crittografia si attivi subito dopo la prima configurazione (OOBE), esistono diversi metodi.Metodo 1 - Tramite Registro di sistema (setup interattivo)

Metodo 2 - Tramite supporto USB personalizzato (con Rufus)

- Avviare l’installazione fino alla schermata di selezione Paese/Regione.

- Premere SHIFT+F10 per aprire il prompt dei comandi.

-2025-08-24-00-18-47.png)

FIG 1 - Prompt dei comandi - Digitare regedit e navigare fino a

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\BitLocker - Creare un nuovo valore DWORD (32-bit) chiamato PreventDeviceEncryption e impostarlo a 1.

-2025-08-24-00-20-39.png)

FIG 2 - Editor del Registro di sistema - Chiudere l’Editor del Registro e continuare normalmente l’installazione.

- Scaricare e avviare Rufus

- Selezionare l'immagine ISO di Windows 11, verificare le impostazioni quindi cliccare su Avvia

FIG 3 - Rufus - Prima di copiare i file sulla pendrive, Rufus mostra una finestra di dialogo con diverse opzioni. Spuntare l’opzione Disabilita la crittografia automatica dei dispositivi BitLocker.

Rufus inserirà automaticamente nel file \sources\$OEM$\$$\Panther\unattend.xml le istruzioni:

<PreventDeviceEncryption>true</PreventDeviceEncryption>

<TCGSecurityActivationDisabled>1</TCGSecurityActivationDisabled>

FIG 4 - Rufus, Disabilita la crittografia automatica dei dispositivi BitLocker

In questo modo, l’installazione proseguirà senza attivare BitLocker.

Come disattivare BitLocker dopo l’installazione

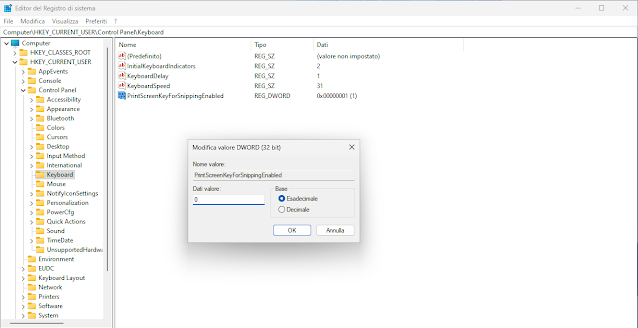

Se il sistema è già operativo e la crittografia è stata attivata, possiamo disabilitarla utilizzando uno dei seguenti metodi.Metodo 1 - Tramite Pannello di controllo

Metodo 2 - Tramite Prompt dei comandi

Metodo 3 - Tramite PowerShell

Aprire PowerShell (Amministratore) e digitare:

Get-BitLockerVolume

Disable-BitLocker -MountPoint "C:"

- Avviare il Prompt dei comandi come amministratore.

- Verificare lo stato:

manage-bde -status

Se l’unità è crittografata, disabilitarla con:

manage-bde -off C:

Attendere la decifratura completa senza spegnere o sospendere il PC.

Controllare i progressi con:

manage-bde -status C:

FIG 7 - Prompt dei comandi, manage-bde -status

Metodo 3 - Tramite PowerShell

Aprire PowerShell (Amministratore) e digitare:

Get-BitLockerVolume

Disable-BitLocker -MountPoint "C:"

Raccomandazioni pratiche

- Salvare sempre la chiave di ripristino: prima di modificare le impostazioni di BitLocker, assicurarsi di avere a disposizione la chiave numerica a 48 cifre.

- Non interrompere la decifratura: spegnere o sospendere il PC durante il processo può compromettere i dati.

- Valutare la sicurezza: se si decide di disattivare BitLocker, considerare soluzioni alternative (es. cifratura software di terze parti, gestione delle credenziali a livello aziendale).

.png)