Tra i progetti più noti del Tor Project c'è Tor Browser: un browser basato su Firefox ESR che consente una navigazione anonima collegandosi al proxy server SOCKS interno di TOR (127.0.0.1:9150). Tor Browser è disponibile sia in versione con installer sia nella versione portable per tutti i sistemi operativi e include, oltre al browser Firefox ESR, anche il plugin HTTPS Everywhere (per forzare l'utilizzo del protocollo HTTPS), il plugin NoScript (che previene l'esecuzione di codice Javascript che può minare l'anonimato), TorButton (che gestisce la sicurezza e la privacy all'interno del browser disabilitando gran parte dei contenuti attivi) e l'addon TorLauncher (che permette la gestione e la configurazione di Tor Browser).

|

| FIG 1 - Tor Browser |

Tor Browser (scaricabile da https://www.torproject.org/projects/torbrowser.html.en) forza l'utilizzo del protocollo HTTPS tramite HTTPS EveryWhere garantendo una connessione cifrata tra il proprio PC e il primo nodo della rete TOR. Sulla rete TOR il traffico cifrato rende estremamente difficile risalire alla sorgente, tuttavia non sempre è garantito l'anonimato nell'ultimo tratto della comunicazione quello, cioè, tra l'Exit Node e il sito destinatario presente su Internet. Tale connessione potrebbe non essere cifrata e se la comunicazione contiene dati/informazioni sul mittente è possibile risalire alla sorgente.

Proprio per questo motivo TOR Browser non va considerato come la panacea di tutti i mali ma è necessario sempre il buon senso da parte dell'utente. Ad esempio, i file scaricati come documenti di Office o di altre applicazioni, PDF, file eseguibili, ecc. vanno aperti quando non connessi ad Internet in quanto possono contenere componenti attivi (come macro) o collegamenti a siti esterni e rilevare informazioni personali. Quando si è connessi a TOR inoltre è sconsigliabile utilizzare client torrent o altri software che possono collegarsi all'esterno fornendo informazioni sulla propria identità.

Verificare la configurazione e la sicurezza di Tor Browser tramite TorCheck

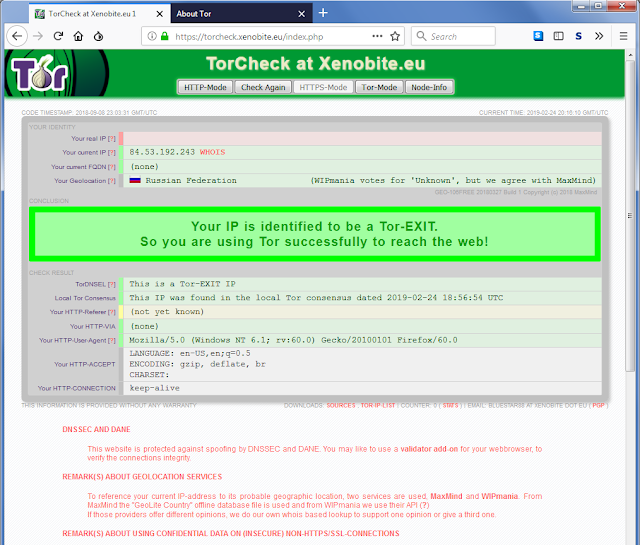

Per testare la configurazione di Tor Browser è possibile utilizzare TorCheck di Xenobite: basta accedere alla pagina https://torcheck.xenobite.eu/index.php utilizzando Tor Browser per avere, in pochi istanti, un report dettagliato come quello mostrato in FIG 2. |

| FIG 2 - TorCheck di Xenobite |

I campi evidenziati in verde chiaro indicano una buona protezione/configurazione mentre in rosso vengono riportati i campi potenzialmente problematici e che richiedono l'attenzione dell'utente.

Le voci visualizzate dal report sono:

- Your real IP

Rappresenta l'indirizzo IP reale. Se visualizzato vuol dire che non si sta navigando in maniera anonima; - Your current IP

Si tratta dell'indirizzo IP rilevato dai siti che si visita. Se Tor Browser è configurato correttamente verrà visualizzato un indirizzo diverso dall'IP reale (indirizzo dell'Exit Node); - Your current FQDN

FQDN (Fully Qualified Domain Name) è un nome di dominio non ambiguo che specifica la posizione assoluta di un nodo all'interno della gerarchia dell'albero DNS. Se il campo è valorizzato allora il nostro indirizzo IP viene ancora loggato dall'ISP tramite i DNS; - Your Geolocation

Indica la posizione geografica in base all'IP rilevato; - TorDNSEL

Questo campo indica se l'indirizzo IP di uscita fa parte della lista degli Exit Node; - Local Tor Consensus

Indica se e quando l'indirizzo IP è stato trovato nel consenso locale di Tor; - Your HTTP-Referer

L'HTTP Referer è un campo all'interno del header HTTP che identifica l'indirizzo della pagina web di origine che richiama la risorsa richiesta. Tramite tale campo un sito web può verificare da quale pagina arriva un visitatore (ad es. da una ricerca su Google, da una mail, da un particolare sito, ecc); - Your HTTP-Via

Il valore indica al server il tipo di richiesta che viene effettuata tramite il proxy di Tor; - Your HTTP-User-Agent

Il campo indica l'User-Agent del browser e il sistema operativo. L'User-Agent del browser può essere modificato; - Your HTTP-ACCEPT

Il campo mostra i valori accettati dal browser come la lingua, la codifica, il tipo di caratteri, cookies ecc.; - Your HTTP-CONNECTION

Valore della HTTP-CONNECTION. Generalmente il valore è keep-alive;