Uno dei pericoli più gravi che affliggono i sistemi informatici moderni è rappresentato dal ransomware, una tipologia di malware che cifra o danneggia i file dell’utente per poi richiedere un riscatto economico.

Per contrastare questa minaccia, Microsoft ha introdotto in Windows 10 una funzionalità chiamata Accesso controllato alle cartelle, mantenuta e migliorata anche in Windows 11.

Questa funzione consente al sistema operativo di monitorare le applicazioni che tentano di accedere a determinate cartelle, bloccando quelle non autorizzate quando cercano di modificare, eliminare o sovrascrivere i file. L'Accesso controllato alle cartelle non impedisce la lettura o la copia dei file, ma limita le modifiche non autorizzate.

Funzionamento della protezione

Il sistema mantiene un elenco di applicazioni affidabili (Microsoft Office, browser, applicazioni di sistema, ecc.). Se un software non presente in questo elenco tenta di scrivere in una cartella protetta, l’operazione viene bloccata. L’utente riceve una notifica e può decidere se autorizzare l’applicazione in futuro.

Per impostazione predefinita, Windows 11 protegge le seguenti cartelle:

- Documenti

- Immagini

- Video

- Musica

- Preferiti

L’utente può tuttavia aggiungere cartelle personalizzate per aumentare la protezione (es. cartelle di lavoro, archivi di progetto, cartelle cloud locali).

Attivazione dell’Accesso controllato alle cartelle

Per attivare la funzione Accesso controllato:

- Aprire il menu Start e digitare Sicurezza di Windows (in alternativa accedere a Impostazioni->Privacy e sicurezza->Sicurezza di Windows)

- Accedere alla sezione Protezione da virus e minacce.

- Cliccare su Gestisci protezione da ransomware.

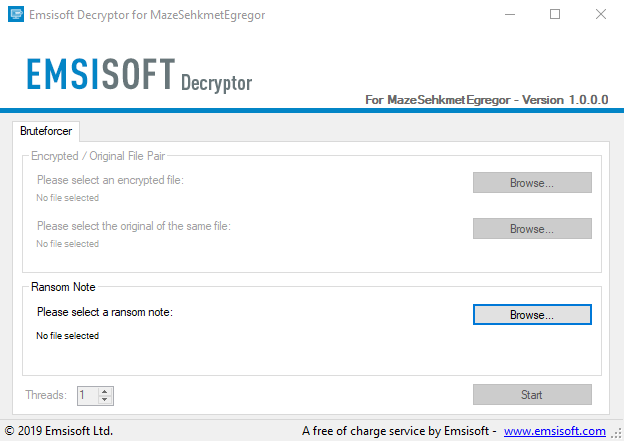

FIG 1 - Protezione da virus e minacce - Abilitare l’interruttore Accesso alle cartelle controllato.

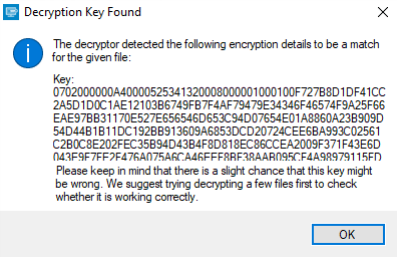

FIG 2 - Attivazione Accesso alle cartelle controllato - Confermare l’operazione nella finestra del Controllo account utente (UAC).

Una volta attivata, diventano disponibili tre strumenti di configurazione:

- Cronologia blocchi

- Cartelle protette

- Consenti app tramite accesso alle cartelle controllato

1. Cronologia blocchi

- Mostra l’elenco dei tentativi bloccati.

- Ogni evento è accompagnato da data, percorso coinvolto e livello di gravità.

- Se si ritiene che l’app sia sicura, è possibile autorizzarla direttamente dalla lista.

2. Cartelle protette

- Permette di aggiungere o rimuovere cartelle dall’elenco di quelle protette.

- Le cartelle predefinite di Windows non possono essere rimosse.

|

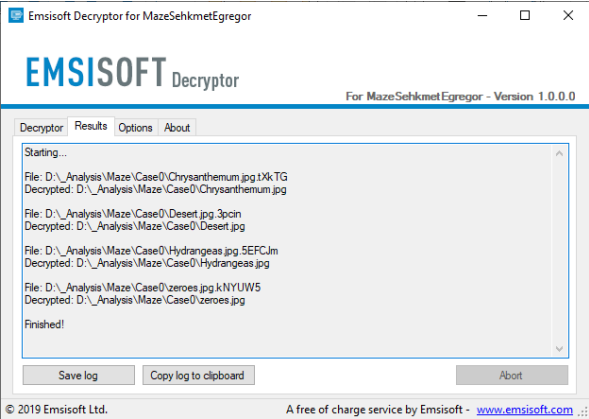

| FIG 4 - Cartelle protette |

3. Consenti app tramite accesso alle cartelle controllato

- Funzione utile per gestire le eccezioni.

- È possibile autorizzare un’applicazione che altrimenti verrebbe bloccata.

- Si può scegliere tra:

- App bloccate di recente (autorizzazione rapida).

- Sfoglia tutte le app (per selezionare manualmente un file eseguibile).

Microsoft non ha pubblicato criteri dettagliati su come viene stabilita l’affidabilità di un’app. In alcuni casi anche programmi sicuri, come Blocco note o Paint, possono essere bloccati e richiedere un’autorizzazione manuale.

Vantaggi e limiti

Vantaggi:

- Protezione efficace contro ransomware e malware che tentano di modificare i file.

- Possibilità di personalizzazione delle cartelle da proteggere.

- Maggior controllo sull’esecuzione delle applicazioni.

Limiti:

- Non impedisce la copia o l’esfiltrazione dei dati.

- Può generare falsi positivi, bloccando anche software legittimi.

- Non sostituisce un antivirus completo: va utilizzato insieme alla protezione in tempo reale di Windows Defender o ad altre soluzioni di sicurezza.

Conclusione

L’Accesso controllato alle cartelle di Windows 11 è una difesa aggiuntiva contro il ransomware, utile soprattutto in contesti in cui i dati hanno un alto valore (ricerca, lavoro, studio).

Non è una soluzione definitiva, ma integrata con altre misure di sicurezza (backup, antivirus aggiornato, buone pratiche di navigazione) contribuisce a costruire una strategia di protezione completa.

Una volta attivato l’Accesso controllato alle cartelle sul proprio PC è consigliabile adottare alcune buone pratiche:

- Controllare regolarmente la cronologia dei blocchi per individuare eventuali attività sospette.

- Configurare cartelle aggiuntive contenenti progetti, codice sorgente o dati importanti.

- Autorizzare manualmente solo applicazioni di cui si conosce l’origine.

- Mantenere aggiornato Windows Security per garantire l’efficacia della protezione.