Scoperto dal ricercatore di sicurezza Michael Gillespie il ransomware Fonix, anche conosciuto come FonixCrypter e XINOF, è stato rilasciato a giugno 2020 ma solo a partire dal mese di novembre dello stesso anno le vittime sono aumentate in maniera significativa. Fonix, come gran parte dei ransomware, provvede a cifrare i file della vittima e a visualizzare una richiesta di riscatto.

I file cifrati vengono rinominati: al nome del file viene aggiunto l'indirizzo email fonix@tuta.io, l'ID della vittima e l'estensione .Fonix.

Ad esempio un file

foto.jpg

viene rinominato dal ransomware in

foto.jpg.EMAIL=[fonix@tuta.io]ID=[FE867B00].Fonix

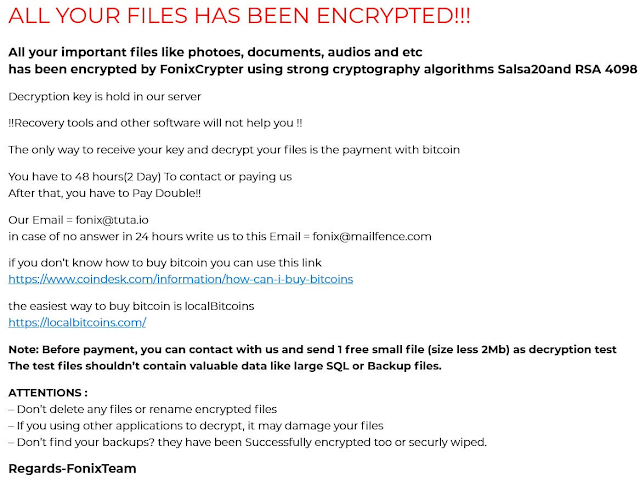

Le istruzioni su come pagare il riscatto risiedono all'interno del file "# How To Decrypt Files #.hta" presente in ogni cartella contenente i dati cifrati.

Nel messaggio di riscatto viene indicato che il ransomware cripta i file utilizzando l'algoritmo di crittografia Salsa20 e la chiave RSA 4098. Per ottenere una chiave di decrittazione, le vittime sono invitate a pagare una certa somma tramite Bitcoin. Per ottenere istruzioni su come acquistare la chiave, alla vittima viene richiesto di inviare un'e-mail a fonix@tuta.io entro 48 ore dall'attacco di Fonix, poiché dopo questo periodo il costo raddoppierà. Prima di effettuare il pagamento, viene offerta la possibilità di inviare un file criptato gratuitamente per la decrittazione. Il messaggio avvisa di non eliminare o rinominare i file crittografati, né di provare a decifrarli con altri software, perché questo danneggerà permanentemente i dati.

Ovviamente, trattandosi di criminali, non è garantito che pagando il riscatto si riceva la chiave di decrittazione.

Decriptare i file

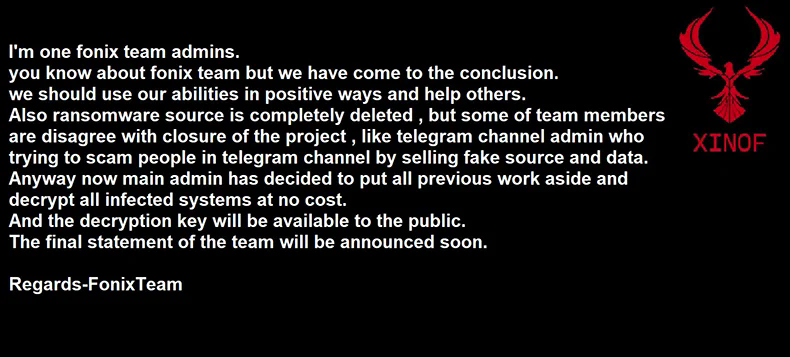

A fine gennaio 2021 uno degli admin di Fonix ha comunicato la chiusura dei server utilizzati dal ransomware e ha rilasciato una chiave pubblica insieme ad un tool per la decrittazione dei file. Il tool non è di semplice utilizzo per i meno esperti. Fortunatamente il team Kaspersky ha aggiornato il suo RakhniDecryptor e le vittime possono facilmente ripristinare i loro dati utilizzando questo strumento.

- Il tool può essere scaricato da https://noransom.kaspersky.com/.

FIG 3 - Download Rakhni Decryptor - Una volta scaricato il file .zip, estrarre il suo contenuto ed eseguire il file RakhniDecryptor.exe.

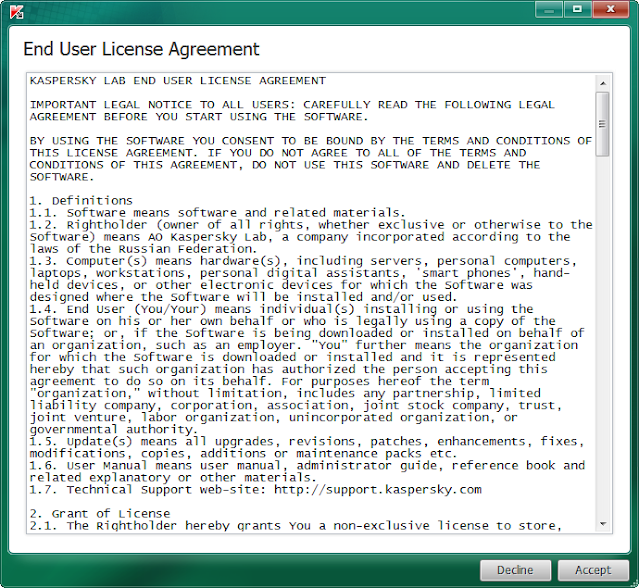

- Per proseguire è necessario accettare la licenza di utilizzo cliccando sul pulsante Accept.

FIG 4 - Licenza Rakhni Decryptor - La scansione viene, di default, effettuata su tutti i dischi e drive removibili connessi al sistema. Cliccando su link Change parameters sarà possibile specificare ulteriori percorsi e indicare se eliminare i file cifrati una volta decrittati (FIG 6).

FIG 5 - RakhniDecryptor

FIG 6 - RakhniDecryptor, Change parameters - Nella schermata principale cliccando su Start scan verrà eseguita la scansione dei drive e la decrittazione dei file. Non resta che attendere la fine dell'operazione e la visualizzazione del report.