|

| FIG 1 - Connessioni di rete configurate |

|

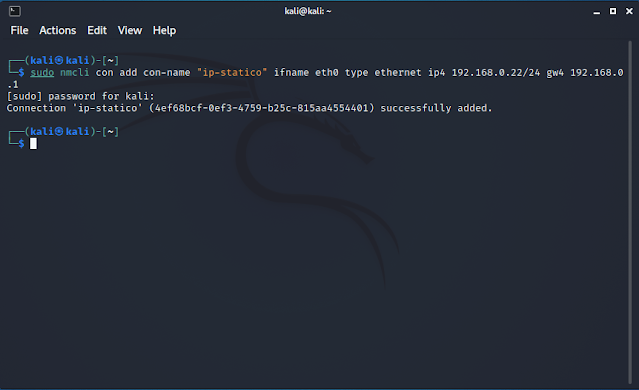

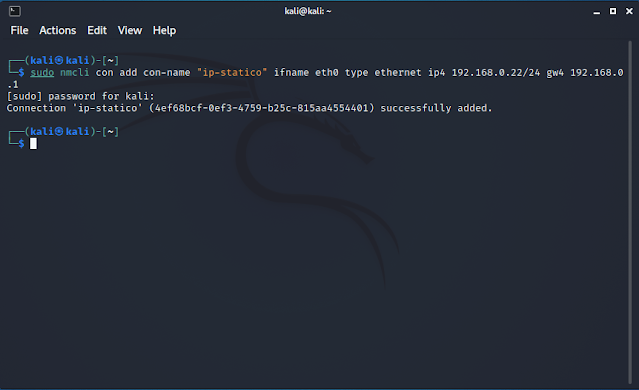

| FIG 2 - Imposta IP statico |

|

| FIG 3 - Imposta server DNS |

|

| FIG 4 - Disattivazione DHCP e attivazione connessione |

|

| FIG 5 - Nuova connessione attiva |

|

| FIG 6 - ip addr |

|

| FIG 1 - Connessioni di rete configurate |

|

| FIG 2 - Imposta IP statico |

|

| FIG 3 - Imposta server DNS |

|

| FIG 4 - Disattivazione DHCP e attivazione connessione |

|

| FIG 5 - Nuova connessione attiva |

|

| FIG 6 - ip addr |

|

| FIG 1 - Sito canarytokens.org |

|

| FIG 2 - Create Microsoft Word Token |

|

| FIG 3 - New Token Created |

|

| FIG 4 - Canarytoken triggered |

|

| FIG 5 - Install Python |

|

| FIG 6 - Python version |

|

| FIG 7 - CanaryTokenScanner |

[HKEY_CURRENT_USER\Software\Microsoft\Office\16.0\Outlook\Preferences]

"EnableCloudSettings"=dword:00000000

|

| FIG 2 - Editor del Registro di sistema |

|

| FIG 1 - MS Word, Lorem ipsum |

|

| FIG 1 - Creazione chiave {86ca1aa0-34aa-4e8b-a509-50c905bae2a2} |

|

| FIG 2 - Creazione chiave InprocServer32 |

|

| FIG 3 - Predefinito |

Il Ruolo Critico del DNS nella Navigazione Mobile

Il DNS è l'infrastruttura fondamentale che traduce i nomi di dominio leggibili dall'uomo (es. www.example.com) in indirizzi IP numerici (es. 192.0.2.1) necessari per la comunicazione tra dispositivi sulla rete Internet. Tradizionalmente, le query DNS sono state trasmesse in chiaro, rendendole vulnerabili a intercettazioni, spoofing e manipolazioni.

L'introduzione di DNS-over-TLS (RFC 7858) ha rappresentato un progresso significativo. DoT cripta le query DNS utilizzando Transport Layer Security (TLS) sulla porta 853, fornendo così integrità dei dati, autenticazione e riservatezza. Android, a partire dalla versione 9 (Pie), ha integrato il supporto nativo per il DNS privato basato su DoT, consentendo agli utenti di specificare un server DNS di loro scelta che operi con questo protocollo crittografato.

AdGuard DNS: Soluzione per il Filtering a Livello di Rete

AdGuard DNS è un servizio DNS pubblico che implementa funzionalità di filtering a livello di risoluzione dei nomi. Mantenendo una blacklist aggiornata di domini noti per ospitare pubblicità, tracker, siti di phishing e malware, AdGuard DNS è in grado di bloccare le richieste a tali domini prima che i contenuti raggiungano il dispositivo dell'utente. Questo approccio basato sul DNS offre diversi vantaggi rispetto ai blocchi basati su host file locali o estensioni browser:

Tipologie di Server AdGuard DNS per Diverse Esigenze

AdGuard offre configurazioni DNS distinte per adattarsi a specifiche esigenze di utilizzo:

Procedura di Configurazione su Android (Android 9+):

La configurazione di un DNS privato su Android è un processo intuitivo, che sfrutta la funzionalità nativa di DNS-over-TLS.

Impostazioni > Rete e Internet (o Connessioni, a seconda della versione di Android e dell'interfaccia utente personalizzata del produttore).DNS privato. Questa potrebbe essere situata in una sottosezione come Avanzate o Altre impostazioni di connessione.dns.adguard-dns.com) e confermare. |

| FIG 1 - DNS privato |

Una volta salvata la configurazione, il sistema operativo Android inizierà immediatamente a reindirizzare tutte le query DNS al server AdGuard specificato, implementando il blocco desiderato.

Considerazioni Operative e Potenziali Conflitti:

unfiltered.adguard-dns.com per scopi diagnostici o segnalare il problema ai gestori di AdGuard DNS per una revisione della blacklist.Esplora File, uno strumento onnipresente e fondamentale per ogni utente Windows, incorpora una funzionalità di archiviazione automatica delle cartelle aperte di recente, simile alla cronologia di navigazione dei browser come Microsoft Edge. Questa caratteristica, progettata per facilitare un accesso rapido e intuitivo alle directory più frequentate, si rivela estremamente utile nell'uso quotidiano, velocizzando le operazioni e migliorando l'efficienza. Tuttavia, con il passare del tempo, un elenco eccessivamente lungo di percorsi recenti può trasformarsi da risorsa a ostacolo, diventando disordinato e meno funzionale. Inoltre, la persistenza di questa cronologia può sollevare preoccupazioni significative in termini di privacy, rivelando abitudini e accessi a directory sensibili a chiunque abbia accesso al computer.

Mantenere Esplora File pulito, ordinato e sicuro è un'operazione semplice che richiede pochi passaggi.

|

| FIG 1 - Windows 10, Opzioni cartella |

|

| FIG 2 - Windows 11, Opzioni cartella |

Per coloro che desiderano una maggiore riservatezza e preferiscono disattivare completamente la registrazione delle cartelle e dei file visitati, è possibile intervenire sulle impostazioni di visibilità.

Nella stessa finestra delle Opzioni cartella (raggiungibile come descritto sopra) deselezionare le voci

|

| FIG 3 - Windows 10, Opzioni cartella, Privacy |

Anche qui, le opzioni sono state leggermente rietichettate per maggiore intuitività:

|

| FIG 4 - Windows 11, Opzioni cartella, Privacy |

|

| FIG 1 - Robocopy |