Come visto per tanti ransomware, anche Ziggy blocca l'accesso ai file cifrando il loro contenuto (tramite l'utilizzo degli algoritmi RSA-4096 e AES-256 GCM) e richiedendo un riscatto. In tutte le cartelle contenenti file cifrati viene creato il file "## HOW TO DECRYPT ##.exe", un file eseguibile che visualizza le istruzioni per il pagamento del riscatto. I file cifrati vengono rinominati aggiungendo al nome l'ID della vittima, l'indirizzo email lilmoon1@criptext.com e, infine, l'estensione .ziggy.

Ad esempio il file

foto.jpg

verrà rinominato dal ransomware in qualcosa del tipo

foto.jpg.id=[A235D928].email=[lilmoon1@criptext.com].ziggy

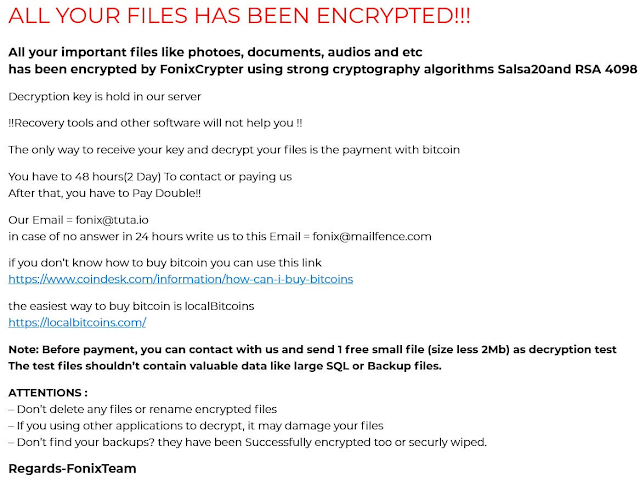

Nel messaggio di riscatto la vittima viene invitata a contattare un indirizzo email indicando il proprio ID per procedere al pagamento del riscatto in Bitcoin. Una volta effettuato il pagamento verranno inviati un tool e relative istruzioni per procedere al recupero dei propri dati. Nel messaggio viene anche indicato che il prezzo da pagare dipende da quanto celermente le vittime contatteranno gli sviluppatori del ransomware facendo intendere che più tempo passa dall'infezione più alto sarà il riscatto. Prima di effettuare il pagamento, alla vittima viene data la possibilità di inviare 5 file che verranno decrittati gratuitamente (una sorta di prova di affidabilità).

In questi casi dovrebbe essere superfluo ricordare che, avendo a che fare con criminali, il pagamento del riscatto non garantisce il recupero dei dati.

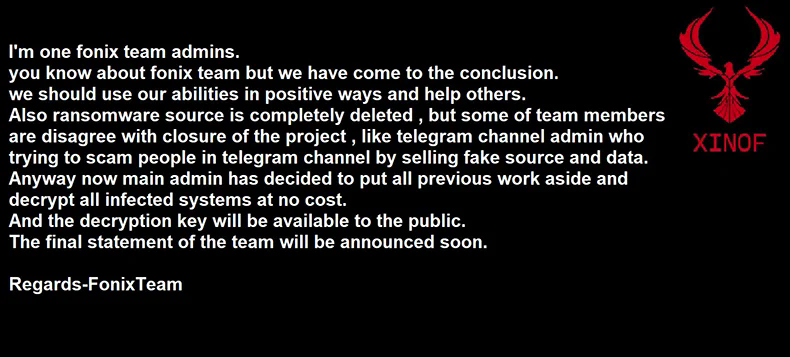

Da qualche giorno i server di Ziggy sono stati chiusi e gli sviluppatori, forse anche per le recenti operazioni di polizia contro i ransomware Emotet e Netwalker, hanno deciso di rendere pubbliche le chiavi di decrittazione. Gli sviluppatori del ransomware hanno rilasciato un file SQL contenente, per ciascuna vittima, 3 chiavi da utilizzare per decrittare i dati ed è stato rilasciato anche il relativo tool.

Il ransomware procedeva a criptare i dati degli utenti con chiavi di cifratura offline nel caso in cui le vittime non fossero connesse ad Internet o nel caso in cui i server C & C non fossero raggiungibili. Gli sviluppatori hanno anche condiviso il codice sorgente del decryptor contenente le chiavi di decrittazione offline.

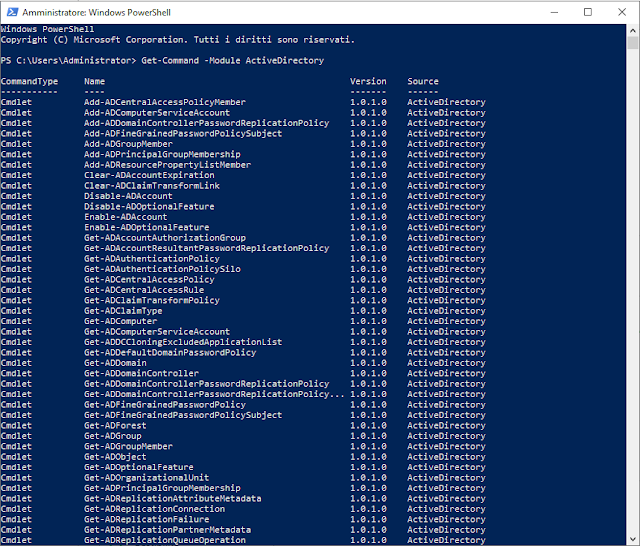

Grazie alle informazioni e alle chiavi rilasciate, l'esperto di ransomware Michael Gillespie ha creato il tool Emsisoft Decryptor for Ziggy che permette alle vittime di recuperare i propri dati:

- Il tool può essere scaricato da https://www.emsisoft.com/ransomware-decryption-tools/ziggy

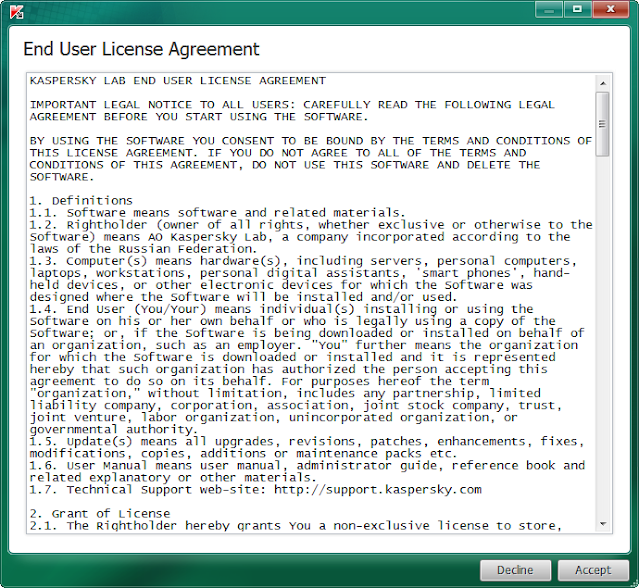

- Una volta avviato, per proseguire, è necessario accettare i termini di licenza cliccando sul pulsante Yes.

FIG 4 - Decryptor for Ziggy, Licenza - Cliccare sull'unico pulsante Browse attivo, selezionare un file crittografato da recuperare quindi cliccare su Start per avviare l'analisi.

FIG 5 - Decryptor for Ziggy - Al termine dell'analisi verrà visualizzata una finestra di dialogo informativa relativa alle chiavi di decrittazione trovate. Per proseguire cliccare su OK.

FIG 6 - Decryptor for Ziggy, Decryption Key found - La scansione e il recupero dei file cifrati viene, di default, effettuata su tutti i dischi e drive removibili connessi al sistema. Tramite il pulsante Add folder è possibile aggiungere nuovi percorsi o rimuoverli utilizzando i pulsanti Remove object(s), per eliminare quelli selezionati, o Clear object list per azzerare l'elenco. All'interno della scheda Options è possibile indicare se mantenere o eliminare i file cifrati una volta decrittati. Dopo aver effettuato le personalizzazioni desiderate è possibile cliccare su Decrypt per avviare il processo.

FIG 7 - Decryptor for Ziggy, Decrypt - Nella scheda Results sarà possibile visualizzare i dettagli sull'operazione di recupero in corso.