Limitare l'accesso di un account utente tramite il Centro di Amministrazione di Active Directory

- Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe e premere invio.

FIG 1 - Windows Server 2019, Centro di amministrazione di Active Directory - Espandere il domino e le unità organizzative fino a raggiungere l'account utente di proprio interesse. Cliccare con il tasto destro del mouse sull'account utente e selezionare Proprietà.

FIG 2 - Centro di amministrazione di Active Directory, Proprietà account utente - All'interno della finestra relativa all'account utente, cliccare sul link Orario di accesso....

FIG 3 - Proprietà account utente, Orario di accesso - Come visibile in FIG 4 le caselle blu evidenziano quando l'utente può effettuare il logon mentre quelle in bianco indicano quando il logon è inibito. Per default l'utente è sempre abilitato ad effettuare il logon. Per impedire che l'utente possa effettuare il logon a determinate ore/giorni, selezionare le caselle corrispondenti e cliccare sull'opzione Accesso negato.

FIG 4 - Impostazione Orario di accesso - Cliccare su OK per confermare la restrizione.

- Per ripristinare il logon basta selezionare le relative caselle di colore bianco e cliccare sull'opzione Accesso autorizzato.

|

| FIG 5 - Windows 10, Restrizioni dell'account sull'orario di accesso |

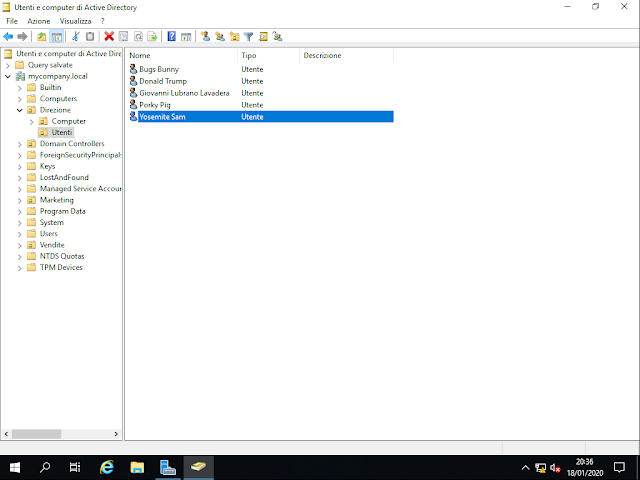

Limitare l'accesso di un account utente tramite Utenti e Computer di Active Directory

- Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e Computer di Active Directory (Active Directory Users and Computers). In alternativa premere la combinazione di tasti WIN+R digitare dsa.msc e premere invio.

FIG 6 - Server Manager, Strumenti, Utenti e computer di Active Directory - Espandere il domino e le unità organizzative fino a raggiungere l'account utente di proprio interesse. Cliccare con il tasto destro del mouse sull'account utente e selezionare Proprietà.

FIG 7 - Utenti e computer di Active Directory, Account utente - Selezionare la scheda Account quindi cliccare sul pulsante Orario di accesso...

FIG 8 - Account utente, Orario di accesso - Per impedire che l'utente possa effettuare il logon a determinate ore/giorni, selezionare le caselle relative e cliccare sull'opzione Accesso negato.

FIG 9 - Impostazione Orario di accesso - Cliccare su OK per confermare la restrizione.

Limitare l'accesso di un account utente tramite tramite PowerShell

Per limitare l'accesso di un account utente a specifiche ore/giorni della settimana tramite PowerShell è possibile utilizzare il cmdlet Set-AdUser. Ad es. per impedire all'utente Yosemite Sam (presente nel dominio mycompany.local\Direzione\Utenti) di loggarsi la domenica, da Windows PowerShell (amministratore) eseguire il comando:Set-ADUser -Identity:"CN=Yosemite Sam,OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -Replace:@{"logonHours"="0","0","128","255","255","255","255","255","255","255","255","255","255","255","255","255","255","255","255","255","127"} -Server:"Server1DC.mycompany.local"