In qualità di amministratore di un gruppo di lavoro è necessario occuparsi di diverse attività di gestione tra cui, le più comuni, troviamo la reimpostazione delle password e la modifica del ruolo dell'utente. In quest'articolo verranno illustrati alcuni metodi per la gestione degli account utente e dei gruppi di lavoro.

Gestione computer

La console Gestione computer è un ottimo punto di partenza per la gestione degli utenti e dei gruppi locali. Ad esempio, dalla console è possibile modificare la password di un account utente e/o visualizzarne e modificarne le proprietà:

- In Server Manager, cliccare sul menu Strumenti e selezionare Gestione computer.

FIG 1 - Server manager, Gestione computer - Fate doppio clic su Utenti e gruppi locali per espanderlo quindi selezionare Utenti per visualizzare l'elenco degli utenti.

FIG 2 - Gestione computer, Utenti - Se si desidera solo reimpostare la password, fare clic con il pulsante destro del mouse sull'account utente e scegliere Impostazione password.

FIG 3 - Impostazione password - Una finestra di dialogo ci avvisa che alcune informazioni potrebbero non essere più accessibili a seguito reimpostazione della password (ad es. per le informazioni cifrate). Cliccare su Continua per proseguire.

FIG 4 - Avviso reimpostazione password - Digitare, due volte, la nuova password e confermare cliccando su OK.

FIG 5 - Nuova password - Per visualizzare le proprietà di un account utente, cliccarci su con il tasto destro del mouse e selezionare la voce Proprietà.

- Nella finestra di dialogo Proprietà sono presenti diverse schede. Di seguito le vediamo in dettaglio.

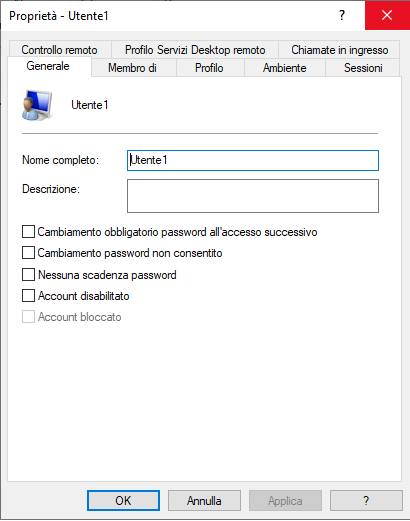

Generale

In questa scheda è possibile obbligare l'utente a modificare la password all'accesso successivo, impedire che l'utente possa cambiare la password, disabilitare la scadenza della password e disabilitare l'account.

Membro di

FIG 6 - Proprietà, Generale

Consente di visualizzare e modificare l'appartenenza ai gruppi dell'utente.

FIG 7 - Proprietà, Membro di

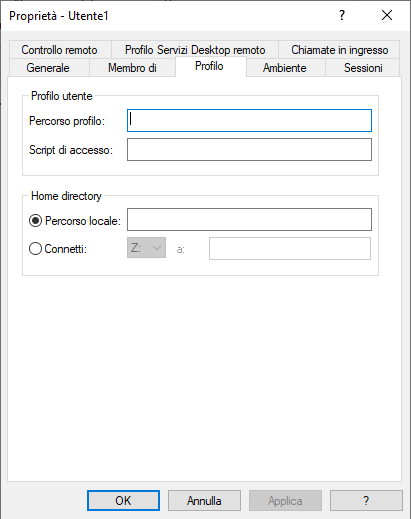

Profilo

Nella scheda Profilo è possibile impostare il percorso del profilo utente, script di logon e la home directory.

FIG 8 - Proprietà, Profilo

Ambiente

Nella scheda Ambiente è possibile specificare un programma da avviare al logon dell'utente e impostare il comportamento desiderato per i dispositivi client.

FIG 9 - Proprietà, Ambiente

Sessioni

Consente di configurare il timeout e le impostazioni di riconnessione di Servizi Desktop remoto.

FIG 10 - Proprietà, Sessioni

Controllo remoto

Permette di abilitare/disabilitare il controllo remoto della sessione di un utente. Utile per connettersi alla macchina da remoto per la risoluzione di problemi.

FIG 11 - Proprietà, Controllo remoto

Profilo Servizi Desktop remoto

Simile alla scheda Profilo, ma si applica solo alle sessioni di Remote Desktop.

FIG 12 - Proprietà, Profilo Servizi Desktop Remoto

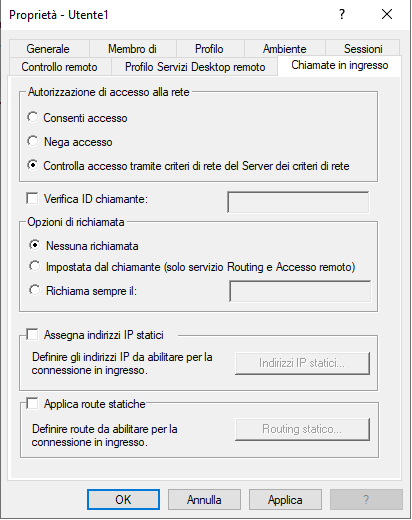

Chiamate in ingresso

Controlla le opzioni di connessione alternative.

FIG 13 - Proprietà, Chiamate in ingresso

Finestra Account

La finestra Account consente di eseguire le stesse funzioni di gestione degli utenti della console Gestione computer, ma con un'interfaccia più semplice.

Per accedere alla finestra Account:

PowerShell

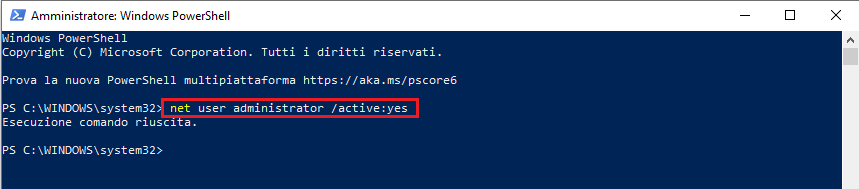

Per la gestione dei gruppi di lavoro è possibile utilizzare PowerShell. Alcune operazioni amministrative non possono essere eseguite tramite GUI ma esclusivamente tramite PowerShell.

Avviare PowerShell come amministratore:cliccare con il tasto destro del mouse su Start e selezionare Windows PowerShell (amministratore)

Tramite l'utilizzo del cmdlet Get-LocalUser è possibile interrogare il sistema per ottenere informazioni sull'account corrente specificato. Ad esempio, per visualizzare le impostazioni correnti dell'account Utente1, digitare quanto segue:

Get-LocalUser -Name "Utente1"

Per modificare la password dell'utente e possibile eseguire i seguenti comandi:

$Password = Read-Host -Prompt 'Inserisci Password' -AsSecureString

Get-LocalUser -Name "Utente1" | Set-LocalUser -Password $Password

In PowerShell le variabili sono rappresentate da stringhe di testo che iniziano con un segno di dollaro ($) e possono essere considerate come contenitori di oggetti.

Per esempio, il primo comando (Read-Host -Prompt 'Inserisci Password'

-AsSecureString) richiede la digitazione di una password che viene salvata nella variabile $Password come stringa sicura. Il cmdlet Get-LocalUser recupera le informazioni relative all'account utente Utente1 a cui, tramite il cmdlet Set-LocalUser, viene assegnata la password memorizzata in precedenza.

|

| FIG 16 - PowerShell, Nuova password account locale |