In un’azienda, è fondamentale che gli utenti possano condividere informazioni e documenti tra loro. Una soluzione comune consiste nel creare una cartella pubblica condivisa a cui gli utenti del dominio possono accedere. In questo articolo verrà mostrato come creare una cartella condivisa e fornire a tutti gli utenti del dominio le abilitazioni per scrivere e cancellare file all’interno della stessa. Per rendere l’utilizzo di tale cartella il più semplice possibile per gli utenti, questa verrà automaticamente mappata dal sistema al logon.

Si tratta di un semplice esempio che può andare bene all'interno delle piccole aziende ma non è adatto in ambiente Enterprise. Andremo a creare una cartella all'interno del disco C:\ del server (anche questa operazione è generalmente sconsigliata e si preferisce creare cartelle contenenti dati su un disco diverso, o quantomeno su una partizione diversa, da quello utilizzato dal sistema operativo) per poi abilitare gli utenti del dominio.

Creazione cartella condivisa e abilitazione degli account utente appartenenti al dominio

Sul server, creare una nuova cartella sul disco C: e rinominarla utilizzando possibilmente un nome mnemonico (ad es. Cartella condivisa).

Cliccare, con il tasto destro del mouse, sulla nuova cartella e selezionare, dal menu contestuale, la voce Proprietà.

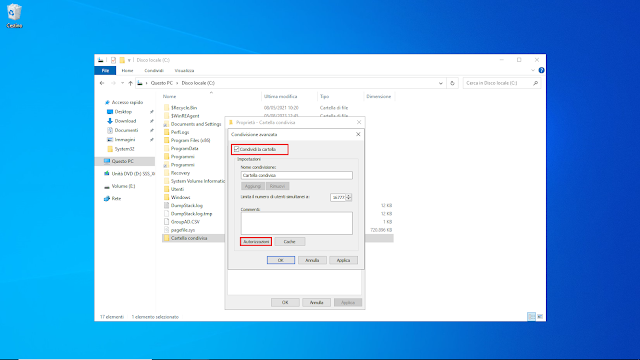

Nella finestra Proprietà, selezionare la scheda Condivisione e cliccare sul pulsante Condivisione avanzata.

|

| FIG 1 - Proprietà, Condivisione |

Abilitare la casella Condividi la cartella. In questa finestra è possibile modificare il nome con cui la cartella condivisa appare agli utenti, impostare un limite massimo di utenti che possono accedere simultaneamente alla condivisione e aggiungere un commento. Lasciare i valori di default e cliccare sul pulsante Autorizzazioni.

|

| FIG 2 - Condivisione avanzata |

Selezionare il gruppo Everyone e cliccare sul pulsante Rimuovi.

|

| FIG 3 - Rimozione gruppo Everyone |

|

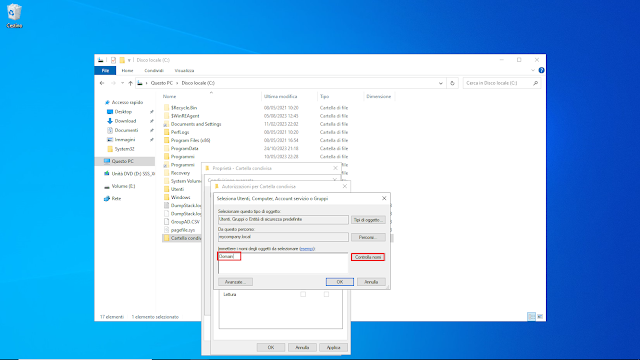

| FIG 4 - Aggiungi autorizzazioni |

|

| FIG 5 - Seleziona Utenti, Computer, Account servizio o Gruppi |

Selezionare il gruppo Domain Users e cliccare su OK.

Selezionare il gruppo Domain Users e cliccare su OK.

|

| FIG 6 - Autorizzazioni Domain Users |

Selezionare il gruppo Domain Users e cliccare su OK.

|

| FIG 7 - Autorizzazioni Domain Users |

Nella finestra di dialogo Seleziona Utenti, Computer, Account servizio o Gruppo cliccare su OK.

All'interno della finestra Autorizzazioni per Cartella condivisa assicurarsi che il gruppo Domain Users sia selezionato quindi, in Autorizzazioni per Domain Users, selezionare la casella Controllo completo e cliccare su OK per applicare la modifica.

|

| FIG 9 - Domain Users, Controllo completo |

Cliccare su OK all'interno della finestra Condivisione avanzata

|

| FIG 10 - Condivisione avanzata |

All'interno della finestra Proprietà - Cartella condivisa noteremo che adesso viene mostrato il percorso di rete \\SERVERDC2\Cartella condivisa attraverso il quale gli utenti potranno accedere alla cartella. Cliccare su Chiudi.

|

| FIG 11 - Proprietà Cartella condivisa, Percorso di rete |

Il prossimo passo consiste nel fare in modo che agli utenti abilitati questa condivisione venga mappata automaticamente. Per eseguire l'operazione su un gran numero di account utente si utilizzano le group policy. Nel nostro caso, trattandosi di un gruppo ristretto di utenti, agiremo manualmente sugli account in Active Directory. Vedremo come eseguire la stessa operazione tramite group policy in un prossimo articolo.

Selezionare gli utenti da abilitare (ad esempio quelli presenti nell'unità organizzativa mycompany.local\Direzione\Utenti) quindi cliccare su Proprietà presente nel riquadro Attività.

Set-ADUser -HomeDirectory:"\\SERVERDC2\Cartella condivisa" -HomeDrive:"Z:" -Identity:"CN=Foghorn Leghorn,OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -Server:"ServerDC2.mycompany.local"

in cui il parametro

-HomeDirectory consente di specificare il percorso di rete della cartella condivisa.

-HomeDrive permette di specificare la lettera di unità con la quale la cartella viene mappata.

-Identity specifica l'utente, nel formato Distinguished Name (DN), a cui mappare la cartella condivisa.

-Server specifica l'istanza AD DS a cui connettersi per eseguire l'operazione.

Mappare automaticamente una cartella condivisa tramite Utenti e computer di Active Directory

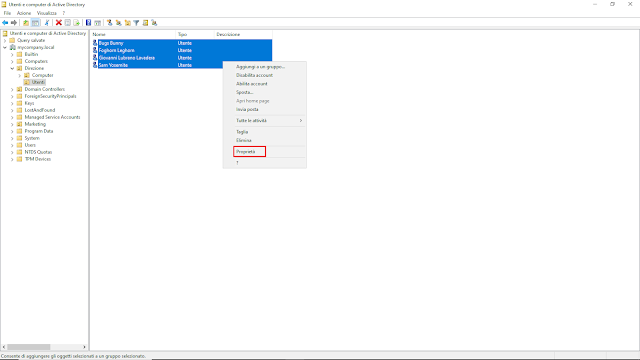

Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e Computer di Active Directory (Active Directory Users and Computers). In alternativa premere la combinazione di tasti WIN+R digitare dsa.msc e premere invio.

Selezionare gli utenti da abilitare (ad esempio quelli presenti nell'unità organizzativa mycompany.local\Direzione\Utenti) quindi cliccarci sul con il tasto destro del mouse e selezionare Proprietà.

|

| FIG 13 - Proprietà account utente |

All'interno della scheda Profilo e attivare l'opzione Home directory. Nel gruppo Home directory è possibile impostare un percorso locale o un percorso mappato. Selezionare l'opzione Connetti quindi specificare la lettera con la quale si intende mappare la condivisione e, nell'apposita casella, specificare il percorso di rete della cartella condivisa (\\SERVERDC2\Cartella condivisa). Al termine cliccare su OK.

Un messaggio di avviso ci informa che la directory specificata esiste già e di assicurarsi che tutti gli utenti dispongano delle opportune abilitazione per accedere/gestire il contenuto della cartella. Cliccare su OK.

Da questo momento, gli utenti abilitati, si ritroveranno la cartella \\SERVERDC2\Cartella condivisa automaticamente mappata al logon con la lettera di unità impostata (Z:).

Eseguendo il logon su un client del dominio (Windows 10/Windows 11) con uno degli account abilitati alla share e aprendo Esplora file, verrà visualizzata la cartella condivisa mappata con la lettera di unità specificata nei passaggi precedenti.

Creando/copiando un file in tale cartella sarà visibile anche agli altri utenti abilitati.

|

| FIG 15 - Avviso verifica permessi su cartella condivisa |

Da questo momento, gli utenti abilitati, si ritroveranno la cartella \\SERVERDC2\Cartella condivisa automaticamente mappata al logon con la lettera di unità impostata (Z:).

Eseguendo il logon su un client del dominio (Windows 10/Windows 11) con uno degli account abilitati alla share e aprendo Esplora file, verrà visualizzata la cartella condivisa mappata con la lettera di unità specificata nei passaggi precedenti.

Creando/copiando un file in tale cartella sarà visibile anche agli altri utenti abilitati.

|

| FIG 16 - Windows 11, Cartella condivisa mappata con la lettera di unità specificata |

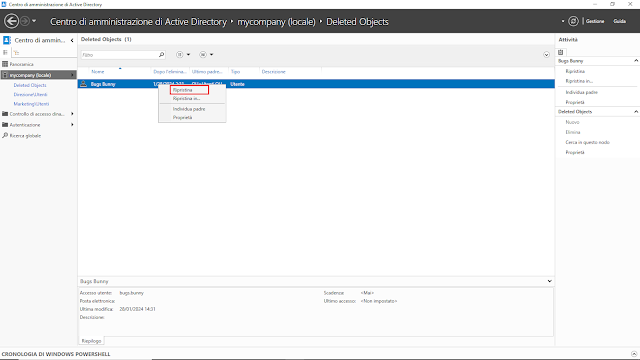

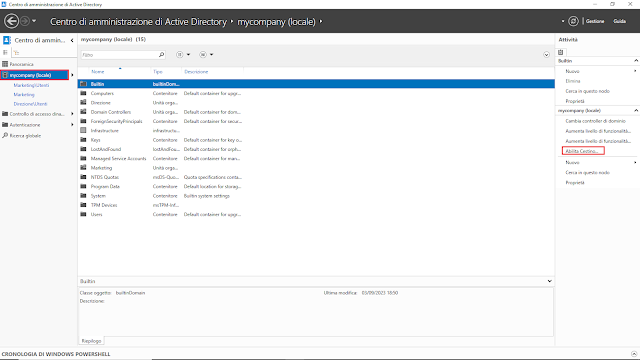

Mappare automaticamente una cartella condivisa tramite Centro di amministrazione di Active Directory

Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe e premere invio.

|

| FIG 17 - Server Manager |

Selezionare gli utenti da abilitare (ad esempio quelli presenti nell'unità organizzativa mycompany.local\Direzione\Utenti) quindi cliccare su Proprietà presente nel riquadro Attività.

Nella nuova finestra, cliccare sulla sezione Profilo. Selezionare la casella Home directory quindi l'opzione Connetti. Specificare la lettera con cui si intende mappare la cartella condivisa e nella relativa casella inserire il relativo percorso di rete \\SERVERDC2\Cartella condivisa quindi cliccare su OK.

|

| FIG 19 - Home directory |

Mappare automaticamente una cartella condivisa tramite Powershell

La stessa operazione può essere eseguita, per ogni utente, tramite PowerShell e l'utilizzo del cmdlet Set-ADUSer. Una volta avviato Windows PowerShell (amministratore) basta eseguire il comandoSet-ADUser -HomeDirectory:"\\SERVERDC2\Cartella condivisa" -HomeDrive:"Z:" -Identity:"CN=Foghorn Leghorn,OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -Server:"ServerDC2.mycompany.local"

in cui il parametro

-HomeDirectory consente di specificare il percorso di rete della cartella condivisa.

-HomeDrive permette di specificare la lettera di unità con la quale la cartella viene mappata.

-Identity specifica l'utente, nel formato Distinguished Name (DN), a cui mappare la cartella condivisa.

-Server specifica l'istanza AD DS a cui connettersi per eseguire l'operazione.

.png)