Per default un utente che appartiene al dominio, a prescindere dalla unità organizzativa di appartenenza, può eseguire il logon su qualsiasi workstation del dominio stesso. In maniera analoga a quanto già visto per la creazione delle unità organizzative, la creazione di un nuovo account utente all'interno del dominio può essere eseguita con lo strumento Utenti e Computer di Active Directory, mediante l'utilizzo del Centro di amministrazione di Active Directory oppure tramite PowerShell.

Prima di mostrare come aggiungere un nuovo utente al dominio è opportuno decidere uno standard da adottare relativamente ai nomi degli account utenti utilizzati per il logon. L'account utente dovrà essere univoco all'interno dell'intero dominio e può essere composto da caratteri alfanumerici e caratteri speciali ad eccezione di " / \ [ ] : ; | = , + * ? < >. Anche se gli spazi sono supportati è sconsigliabile utilizzarli all'interno dei logon name. Alcuni metodi comuni adottati prevedono l'utilizzo della prima lettera del nome seguito dal cognome, NomeCognome senza spazi, nome.cognome, matricola dipendente, ecc. Ciò non toglie che possiamo utilizzare un metodo a noi più congeniale e, per una questione di uniformità, è raccomandato applicare lo stesso metodo per tutti gli utenti che verranno aggiunti al dominio.

Creazione nuovo utente nel dominio tramite Utenti e Computer di Active Directory

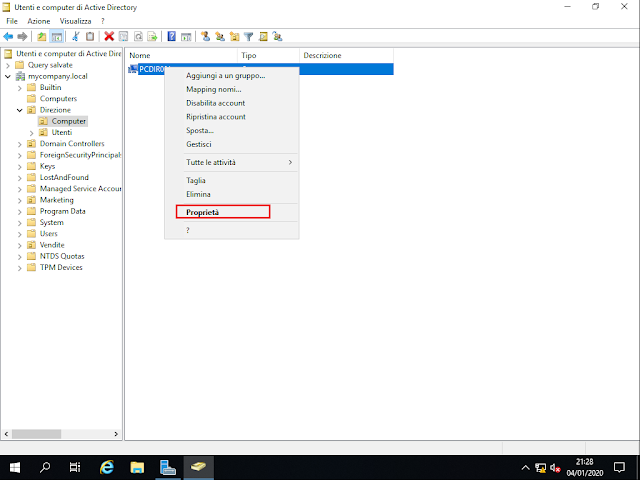

- Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e computer di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsa.msc e premere invio.

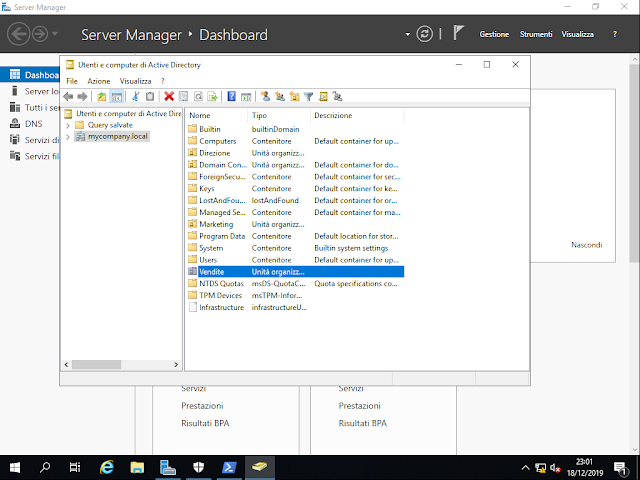

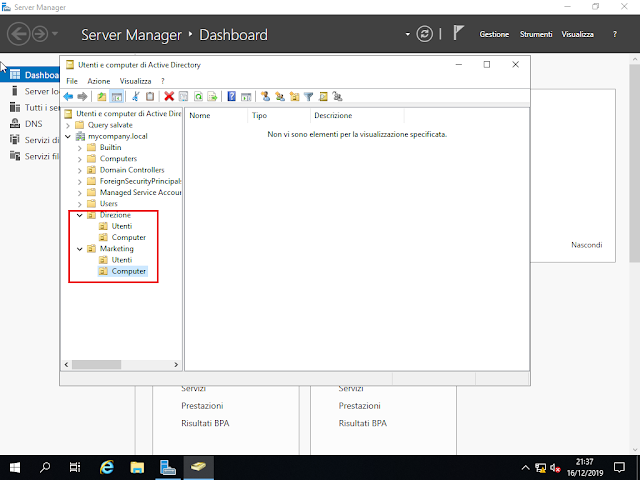

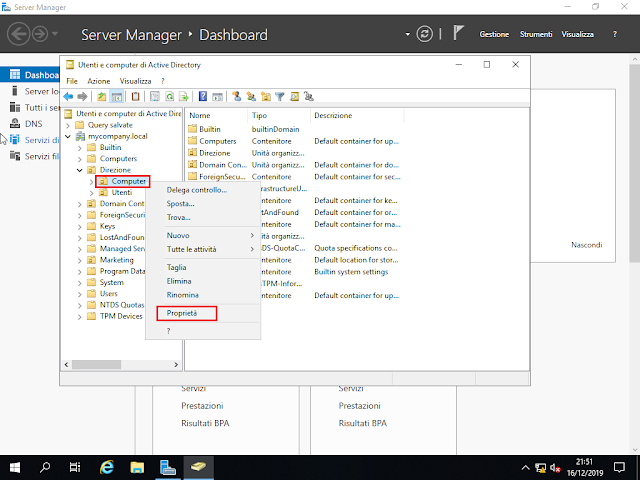

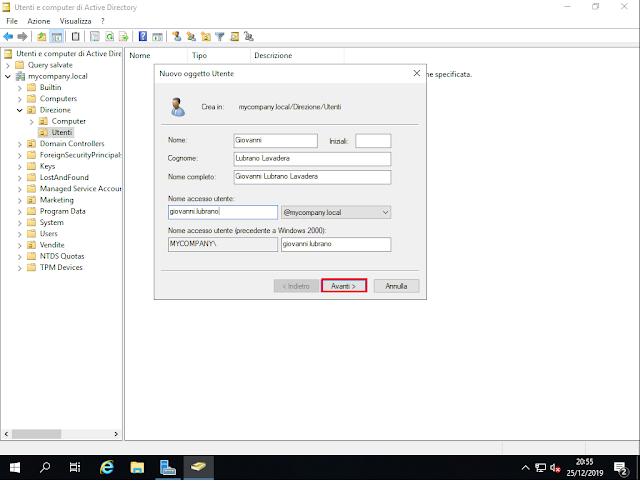

FIG 1 - Server Manager, Utenti e computer di Active Directory - Andremo a creare il nostro primo utente all'interno dell'unità organizzativa Utenti presente in Direzione. Espandere il dominio e l'unità organizzativa Direzione quindi selezionare l'unità organizzativa Utenti presente al suo interno.

- Cliccare sull'icona Crea nuovo utente nel contenitore corrente (in alternativa cliccare con il tasto destro del mouse sull'unità organizzativa Utenti, selezionare Nuovo quindi Utente dal menu contestuale).

FIG 2 - Utenti e computer di Active Directory, Crea nuovo utente nel contenitore corrente - Compilare i campi della nuova finestra di dialogo con il nome e cognome dell'utente da creare. Nella casella Nome accesso utente va inserito un identificativo con cui l'utente potrà effettuare il logon sulle workstation di dominio. Tale identificativo dovrà essere univoco sull'intero dominio. Una volta compilati i campi richiesti cliccare su Avanti per proseguire.

FIG 3 - Utenti e computer di Active Directory, Nuovo oggetto utente - Il passo successivo consiste nello specificare una password per l'utente appena creato. La password deve soddisfare i requisiti minimi di complessità: deve contenere almeno una lettera maiuscola, almeno un carattere numerico e avere una lunghezza di almeno 7 caratteri. In questa finestra possiamo impostare diverse opzioni:

Cambiamento obbligatorio password all'accesso successivo

Si tratta dell'opzione selezionata di default. Solitamente in questi casi l'amministratore specifica una password temporanea che l'utente dovrà cambiare al primo logon con una a propria scelta.

Cambiamento password non consentito

Selezionando tale opzione si impedisce all'utente di modificare la password. Per impedire il blocco dell'account alla scadenza della password, insieme a questa opzione va selezionata anche Nessuna scadenza password. Per default, se non diversamente specificato, la password dell'utente scadrà dopo 42 giorni.

Nessuna scadenza password

Abilitare tale opzione se non si vuole che la password dell'utente scada.

Account disabilitato

Selezionando l'opzione Account disabilitato l'utenza verrà comunque creata ma l'utente non potrà eseguire il logon al dominio finché il suo account non verrà abilitato.

Per la creazione di questo primo utente specifichiamo una password temporanea e lasciamo attiva solo l'opzione Cambiamento obbligatorio password all'accesso successivo in modo da costringere l'utente a modificarla al primo logon. Cliccare su Avanti per proseguire.

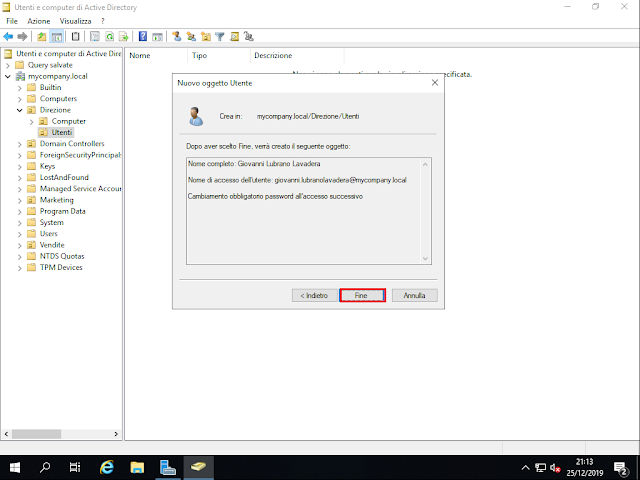

FIG 4 - Password account utente - Nella finestra di dialogo successiva verrà mostrato un riepilogo delle informazioni del nuovo utente. Cliccare su Fine per procedere alla creazione dell'account.

FIG 5 - Riepilogo impostazioni nuovo account utente - L'account è stato creato nel percorso specificato.

FIG 6 - Account utente creato in Active Directory

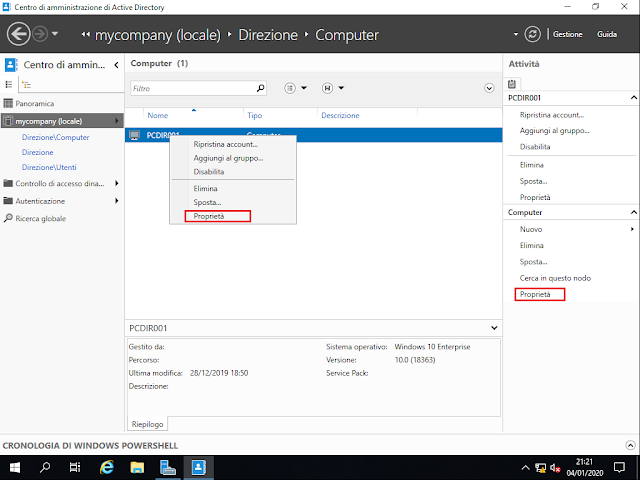

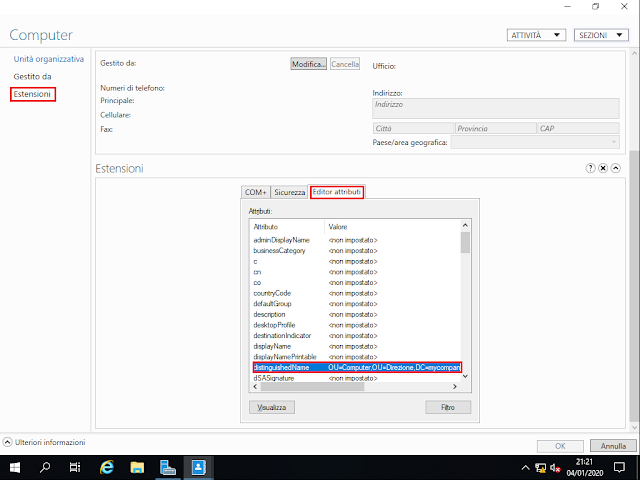

Creazione nuovo utente nel dominio tramite Centro di amministrazione di Active Directory

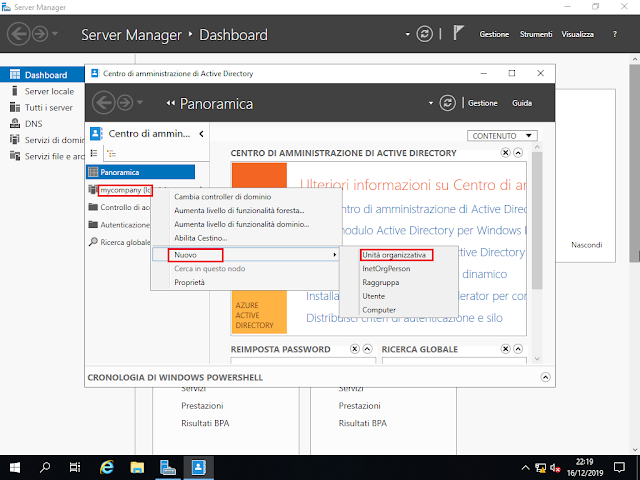

- Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe e premere invio.

FIG 7 - Server Manager, Centro di amministrazione di Active Directory - Sul pannello laterale di sinistra selezionare il proprio dominio (mycompany.local) quindi nel pannello centrale cliccare due volte sull'unità organizzativa Direzione e successivamente eseguire la stessa operazione su Utenti.

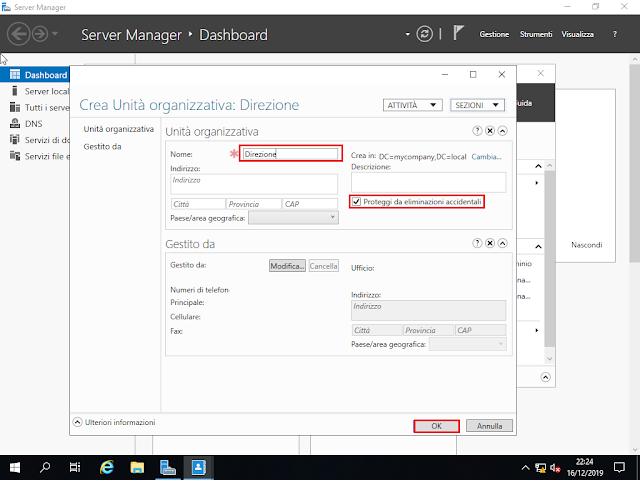

FIG 8 - Unità Organizzativa Direzione - Nel pannello Attività (sulla destra della finestra) cliccare su Nuovo e selezionare Utente (in alternativa cliccare con il tasto destro del mouse in una parte vuota del pannello centrale e selezionare Nuovo->Utente).

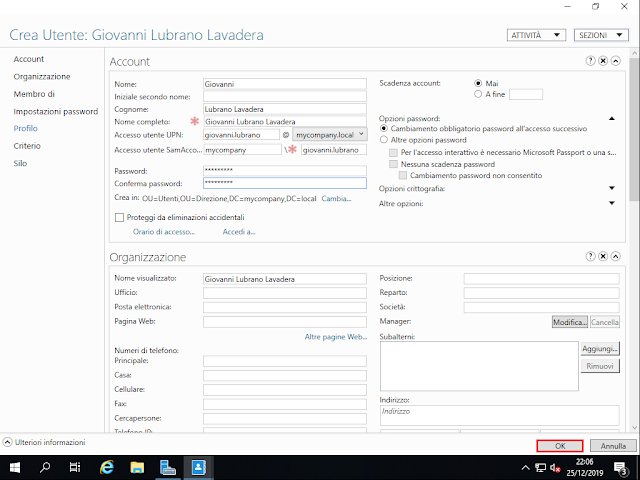

FIG 9 - Centro di amministrazione di Active Directory, Nuovo account utente - Come visibile dalla finestra di dialogo che appare, ci è possibile inserire molte più informazioni rispetto a quanto visto con lo strumento Utenti e Computer di Active Directory. Una volta inserito Nome, Cognome, la password, Accesso Utente UPN e SamAccountName, cliccare su OK per creare l'account utente.

FIG 10 - Centro di amministrazione di Active Directory, Crea Utente

Creazione nuovo utente nel dominio con PowerShell

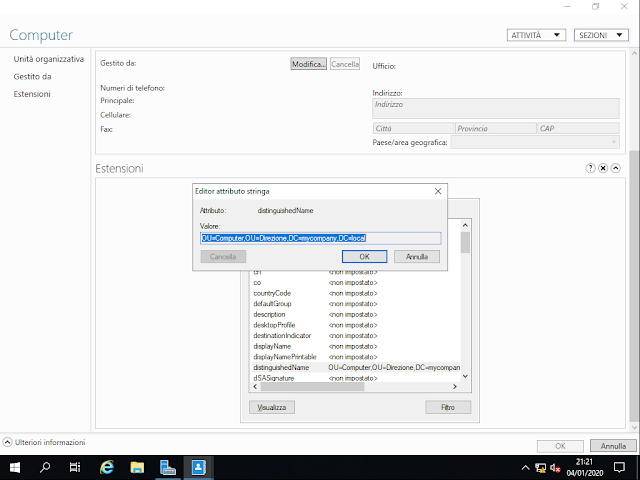

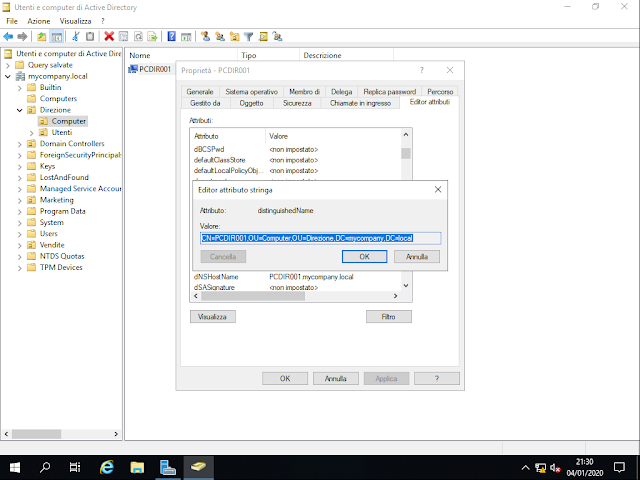

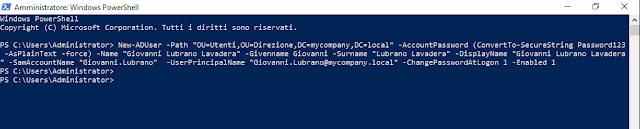

Per la creazione di un account utente in AD tramite PowerShell va utilizzato il cmdlet New-ADUser. Anche questo cmdlet, come già visto per le unità organizzative nell'articolo Windows Server 2019: Creare un'unità organizzativa tramite PowerShell, richiede l'utilizzo dei Distinguished Name.Quello che andiamo a fare è creare un nuovo utente all'interno dell'unità organizzativa Utenti contenuta in Direzione all'interno del nostro dominio mycompany.local. Il comando PowerShell da eseguire è

New-ADUser -Path "OU=Utenti,OU=Direzione,DC=mycompany,DC=local" -AccountPassword (ConvertTo-SecureString Password123 -AsPlainText -force) -Name "Giovanni Lubrano Lavadera" -Givenname Giovanni -Surname "Lubrano Lavadera" -DisplayName "Giovanni Lubrano Lavadera" -SamAccountName "Giovanni.Lubrano" -UserPrincipalName "Giovanni.Lubrano@mycompany.local" -ChangePasswordAtLogon 1 -Enabled 1

Parametri

-Path Al parametro path va passato il percorso (Distinguished Name) in cui creare il nuovo account utente.

-AccountPassword Consente di specificare la password da assegnare al nuovo account. Il valore viene memorizzato come stringa cifrata. Prima di poter passare la password a -AccountPassword questa va convertita in una SecureString con il comando ConvertTo-SecureString.

-Name Specifica il nome dell'oggetto (proprietà Name dell'oggetto user).

-Givenname Nome dell'utente.

-Surname Cognome dell'utente.

-DisplayName Specifica il DisplayName dell'oggetto.

-SamAccountName Specifica il nome Security Account Manager (SAM) per l'account utente. La lunghezza della stringa può arrivare a 256 caratteri ma per compatibilità con i vecchi sistemi operativi si consiglia di limitare la lunghezza a un massimo di 20 caratteri.

-UserPrincipalName User Principal Name (UPN) rappresenta il nome dell'utente in un formato analogo all'email. Un UPN è formato dal logon name, dal separatore/simbolo '@' e dal nome dominio (suffisso UPN).

-ChangePasswordAtLogon Necessita in input di un valore di tipo Boolean. A tale parametro può essere passato il valore 0 (per FALSO) o 1 (per VERO). Passando il valore 1 si forza l'utente a modificare la password al primo logon eseguito con la password temporanea (Password123).

-Enabled Anche tale parametro richiede in input un valore Boolean. Passandogli il valore 1 si indica che l'account creato è abilitato.

|

| FIG 11 - PowerShell, Creazione nuovo account utente in Active Directory |

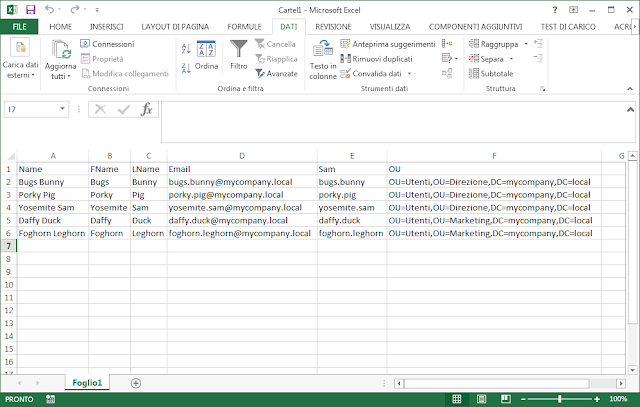

Per velocizzare l'inserimento di numerosi account utente all'interno del dominio è possibile preparare un file CSV (comma-separated values): un file di testo contenente le informazioni degli utenti,separati da virgole, da aggiungere al dominio. Il file sarà simile a quello mostrato in FIG 12.

|

| FIG 12 - File CSV contenete l'elenco degli utenti da aggiungere al dominio |

Una volta creato il file sul server (nell'esempio al file è stato assegnato il nome UserAD.csv e copiato in C:\) andremo ad eseguire il seguente comando in Windows PowerShell (amministratore) che aggiunge gli utenti elencati all'interno del file al dominio.

Import-Csv -Path C:\UserAD.csv | ForEach-Object {New-ADUser -Path $_.ou -AccountPassword (ConvertTo-SecureString Password123 -AsPlainText -force) -Name $_.name -Givenname $_.fname -Surname $_.lname -DisplayName $_.name -SamAccountName $_.sam -UserPrincipalName $_.email -ChangePasswordAtLogon 1 -Enabled 1}

|

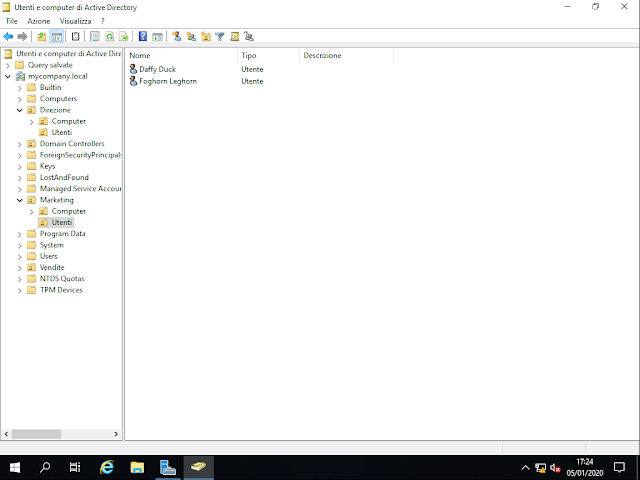

| FIG 13 - PowerShell, Import del file CSV e creazione account utente all'interno del dominio |

|

| FIG 14 - Account utente importati dal file CSV tramite PowerShell |