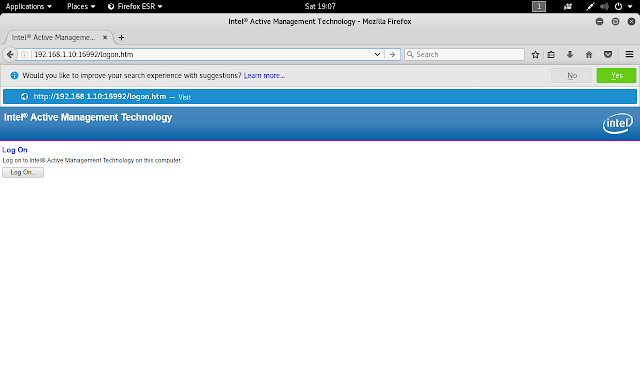

In questo articolo mi limiterò a indicare i passaggi per attivare in pochi minuti una VPN in Kali Linux utilizzando VPNBOOK, un servizio gratuito che consente di usare una VPN free con OpenVPN o PPTP.

Prima di procedere con la configurazione/attivazione della VPN, prendere nota del proprio indirizzo IP pubblico sfruttando uno dei tanti servizi accessibili tramite browser che si trovano in rete (ad es. www.mio-ip.it).

Avviare Firefox e connettersi al sito www.vpnbook.com, cliccare su Free VPN e scegliere tra una delle VPN proposte nell'elenco (FIG 1). In fondo a tale pagina sono indicate la username e la password che serviranno in seguito per l'attivazione della VPN (FIG 2).

|

| FIG 1 - VPNBOOK, Free VPN |

|

| FIG 2 - VPNBOOK, credenziali per la VPN Free |

Cliccando sulla VPN desiderata apparirà la finestra di download di un file .zip. Salvare il file in locale.

|

| FIG 3 - VPNBOOK, salvataggio file della VPN |

Una volta scaricato il file .ZIP è necessario scompattarlo. Cliccarci su con il tasto destro del mouse e, dal menu contestuale, selezionare Extract Here.

|

| FIG 4 - VPNBOOK, estrazione del file VPN |

|

| FIG 5 - Kali Linux, Avvio del Terminale |

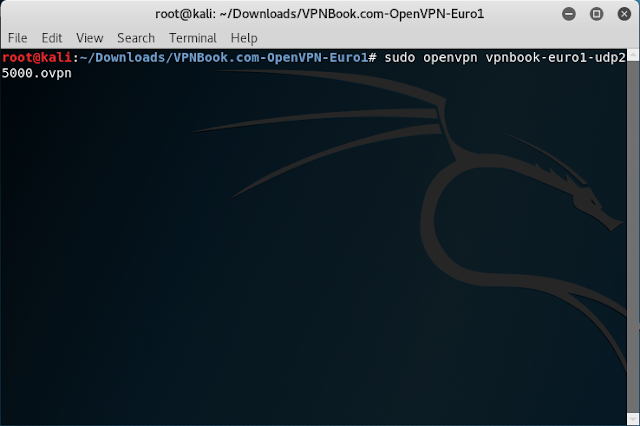

Digitare il comando sudo openvpn seguito dal nome del file .ovpn che si intende caricare.

Ad es.

sudo openvpn vpnbook-euro1-udp25000.ovpn

|

| FIG 6 - Kali Linux, Avvio OpenVPN |

Alla richiesta dell'utenza e della password inserire quelle indicate in fondo alla pagina VPNBOOK (FIG 2).

|

| FIG 7 - VPNBOOK, inserimento credenziali della VPN |

Dopo qualche secondo la VPN risulterà attivata.

|

| FIG 8 - VPN free attivata |