Per le aziende e i professionisti IT, il monitoraggio dello stato dei servizi cloud di Microsoft è fondamentale per la continuità operativa. Microsoft offre portali dedicati per comunicare in tempo reale l'integrità dei propri servizi:

- Integrità dei servizi Microsoft 365 (portal.office.com/servicestatus)

- Service Health Status (status.cloud.microsoft)

Integrità dei servizi Microsoft 365

Il portale dell'Integrità dei servizi Microsoft 365 è progettato per fornire una visione chiara e immediata dell'integrità dei servizi Microsoft 365 rivolti al consumatore come Outlook.com, OneDrive, Microsoft Copilot, Teams (Consumer), ecc.

Funzionalità Principali:

Funzionalità Principali:

- Riepilogo dello Stato: La pagina mostra lo stato complessivo dei servizi e indica se sono "healthy" (in esecuzione) o "interrupted" (interrotti).

- Dettagli sugli Incidenti: In caso di interruzioni, il portale fornisce informazioni specifiche sull'incidente, inclusa una descrizione dell'impatto sugli utenti, i metodi di connessione interessati (ad esempio, Outlook.com, Outlook Mobile, client desktop) e lo stato delle indagini.

- Aggiornamenti in Tempo Reale: Vengono comunicati gli orari di inizio dell'incidente e l'orario previsto per il prossimo aggiornamento, consentendo agli utenti di monitorare l'evoluzione della risoluzione.

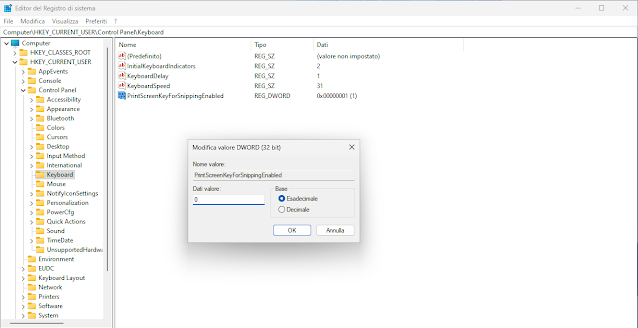

|

| FIG 1 - Integrità dei servizi Microsoft 365, problema in corso |

|

| FIG 2 - Integrità dei servizi Microsoft 365 |

Service Health Status (Stato dei Servizi Cloud Microsoft)

Service Health Status è il portale pubblico che comunica lo stato dei servizi Microsoft Cloud. Sebbene spesso venga identificato come la pagina di stato di Azure, questo portale offre una copertura più ampia e comunica l'integrità di vari servizi Microsoft.

Funzionalità principali:

Service Health Status è il portale pubblico che comunica lo stato dei servizi Microsoft Cloud. Sebbene spesso venga identificato come la pagina di stato di Azure, questo portale offre una copertura più ampia e comunica l'integrità di vari servizi Microsoft.

Funzionalità principali:

- Copertura Amplia dei Servizi: Il dominio cloud.microsoft è una piattaforma unificata per numerose applicazioni e servizi Microsoft. Il portale status.cloud.microsoft copre una vasta gamma di offerte cloud, tra cui Microsoft Azure, Microsoft 365 (Business o Enterprise), Power Platform Admin Center e Microsoft 365 consumer.

- Comunicazione degli Incidenti Diffusi: La pagina è utilizzata per segnalare incidenti di ampia portata che influiscono su Azure e altri servizi a livello globale.

- Portale Pubblico: È un punto di riferimento primario per la comunicazione di interruzioni significative. Per le informazioni dettagliate e personalizzate sullo stato di specifici servizi aziendali, gli utenti sono invitati a utilizzare il Centro di amministrazione di Microsoft 365 o Azure Service Health .