Sin dalle prime versioni di Windows 10 è presente una strettissima integrazione tra le ricerche dei contenuti in locale e quelle sul web tramite Bing. Tale connubio ha come risultato la comparsa di contenuti recuperati dal web quando si effettua una ricerca dal menu Start. L'integrazione di Bing Search può essere disabilitata agendo tramite il registro di sistema.

Nel corso degli anni la chiave di registro utilizzata per disattivare la ricerca su web è cambiata più volte:

Per versioni di Windows 10 antecedenti alla 1607:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search]

"ConnectedSearchUseWeb"=dword:00000000

Dalla versione Windows 10 1607:

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\Windows Search]

"AllowCortana"=dword:00000000

A partire da Windows 10 1803:

[HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Search]

"BingSearchEnabled"=dword:00000000

Da Windows 10 2004:

[HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows\Explorer]

"DisableSearchBoxSuggestions"=dword:00000001

Disattivare l'integrazione di Bing tramite registro di sistema

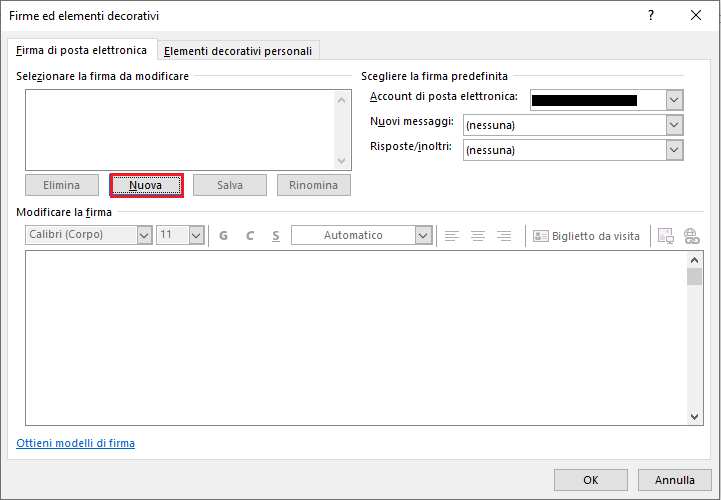

Per disattivare l'integrazione di Bing tramite registro di sistema con le versioni aggiornate del sistema operativo è necessario procedere come indicato di seguito:

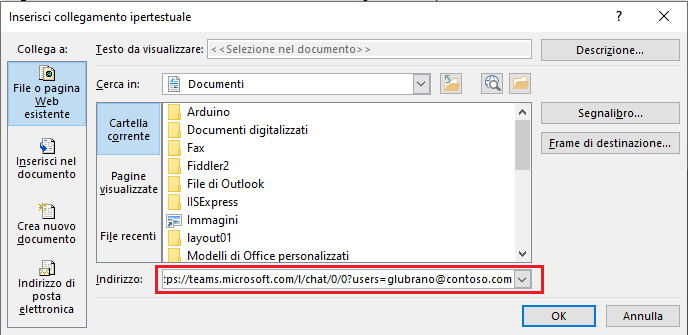

- Avviare l'Editor del Registro di Sistema (WIN+R e digitare regedit seguito da invio);

- Raggiungere la chiave

HKEY_CURRENT_USER\SOFTWARE\Policies\Microsoft\Windows - Se non presente, creare una nuova chiave chiamata Explorer;

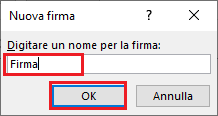

FIG 1 - Nuova chiave di registro - Posizionarsi sulla chiave appena creata e al suo interno creare un nuovo valore di tipo DWORD (32 bit), rinominarlo in DisableSearchBoxSuggestions e impostarlo al valore con un doppio click nella parte destra delle finestra.

FIG 2 - DisableSearchBoxSuggestions - Riavviare il sistema.

A questo punto nelle ricerche locali non interverrà più Bing.

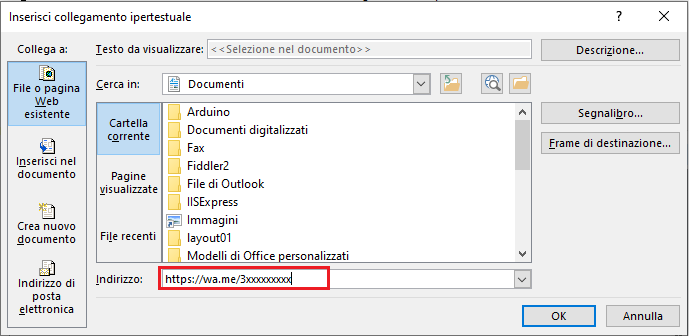

Disattivare l'integrazione di Bing tramite l'Editor Criteri di gruppo locali

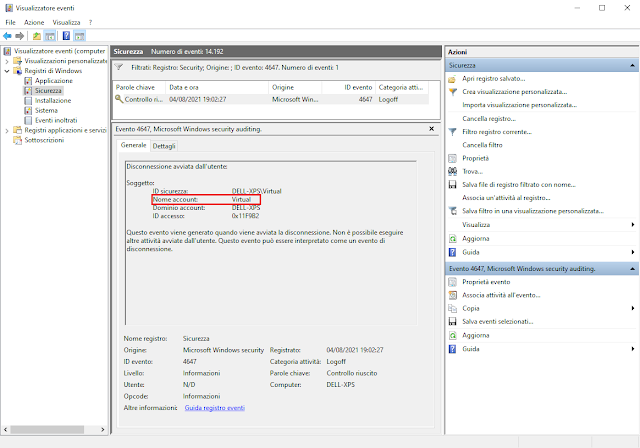

- Avviare il l'Editor Criteri di gruppo locali (WIN+R e digitare gpedit.msc seguito da invio).

- Posizionarsi su Configurazione computer -> Modelli amministrativi -> Componenti di Windows -> Cerca

- Eseguire un doppio click sul criterio Non cercare nel Web o visualizzare risultati Web per la ricerca

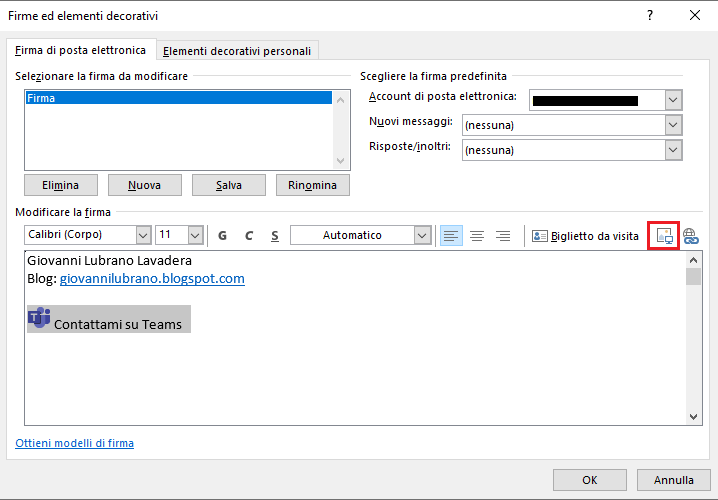

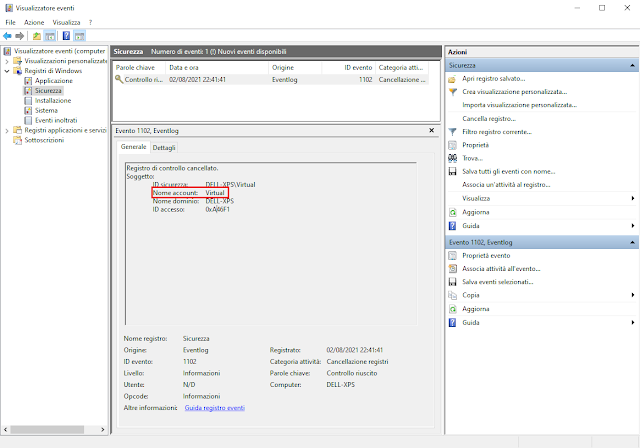

FIG 3 - GPO, Non cercare nel Web o visualizzare risultati Web per la ricerca - Selezionare l'opzione Attivata e cliccare su OK.

FIG 4 - Attivazione GPO, Non cercare nel Web o visualizzare risultati Web per la ricerca

Disattivare l'integrazione di Bing tramite PowerShell e per tutti gli utenti

Per disattivare l'integrazione di Bing utilizzando PowerShell, basta eseguire il seguente script:

if( -not (Test-Path -Path HKLM:\SOFTWARE\Policies\Microsoft\Windows\Explorer)){

New-Item HKLM:\SOFTWARE\Policies\Microsoft\Windows\Explorer

}

Set-ItemProperty -Path HKLM:\SOFTWARE\Policies\Microsoft\Windows\Explorer -Name "DisableSearchBoxSuggestions" -Value 1 -Type DWord