Una volta attivato l'audit (si veda l'articolo Windows 10: Attivazione audit) Windows traccerà, all'interno dei propri log, i tentativi di accesso al sistema, sia quelli avvenuti con successo sia gli accessi falliti a causa di utenza o password errata.

Dato che verranno tracciati un numero elevato di eventi è opportuno anche valutare se non sia il caso di aumentare le dimensioni del registro eventi come indicato nell'articolo Windows 10: Aumentare la dimensione dei registri eventi.

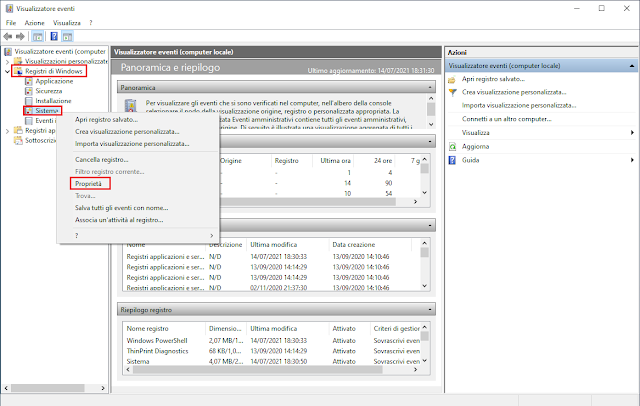

Per analizzare i log ed individuare possibili tentativi di intrusione è possibile procedere come indicato di seguito:

- Avviare il Visualizzatore eventi (WIN+R e digitare eventvwr.msc seguito da invio).

- Nel riquadro sinistro espandere Registri di Windows e selezionare il registro Sicurezza. In tale registro sono presenti un numero elevato di eventi. Per cercarne uno in particolare possiamo farlo tramite l'ID associato. Ciascun evento, infatti, è associato un ID che lo caratterizza e che ci permette di individuare facilmente quello di nostro interesse (la lista degli ID è pubblica).Cliccare su Filtro registro corrente.

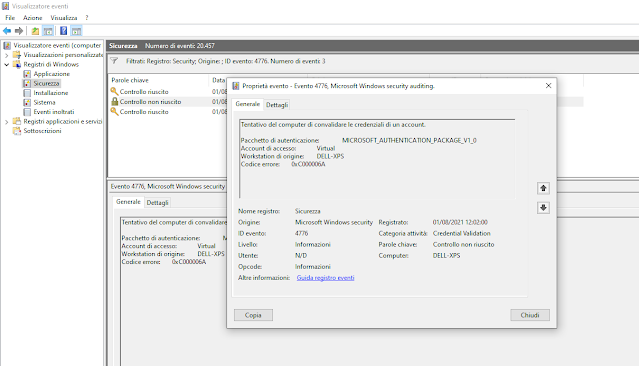

FIG 1 - Registro eventi Sicurezza - Nella nuova finestra è possibile specificare le caratteristiche degli eventi di nostro interesse. Per ricercare un evento con un particolare ID basta specificarlo nell'apposita casella contrassegnata dall'etichetta <Tutti gli ID evento>. Ad esempio, è possibile ricercare l'evento con ID 4776: il computer ha tentato di convalidare le credenziali per un account. Questo evento viene generato ogni volta che viene eseguita una convalida delle credenziali utilizzando l'autenticazione NTLM e tiene traccia dei tentativi di convalida delle credenziali riusciti e non riusciti. L'evento si verifica solo nel computer autorevole per le credenziali fornite dunque per gli account di dominio l'evento verrà generato sul controller di dominio mentre per gli account locali l'evento verrà generato sul computer locale. Se un tentativo di convalida delle credenziali fallisce, verrà visualizzato un evento con il valore del parametro Codice Errore diverso da "0x0" e come parola chiave Controllo non riuscito. I Codice Errore di nostro interesse sono:

- 0x0 logon eseguito con successo;

- 0xC0000064 tentativo di logon fallito in quanto l'utente è inesistente;

- 0xC000006A tentativo di logon fallito a causa di password errata.

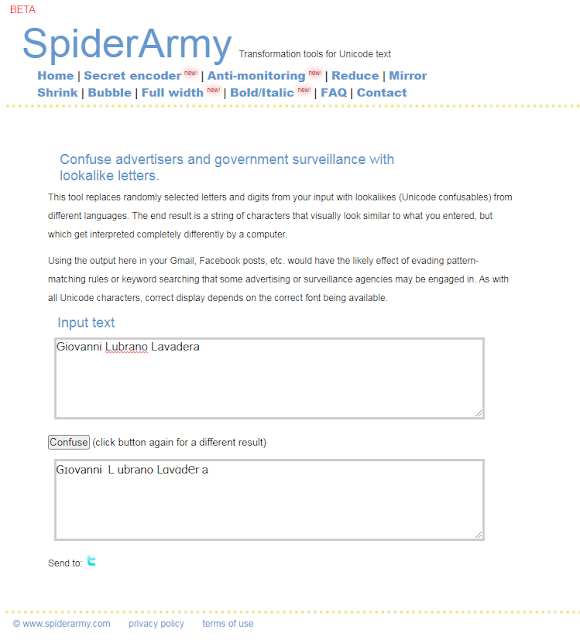

FIG 2 - Filtro registro corrente

FIG 3 - Controllo non riuscito, Password errata (Codice Errore 0xC000006A)

FIG 4 - Controllo riuscito, Logon riuscito (Codice Errore 0x0) - Gli accessi tracciati con evento ID 4776 sono quelli in cui l'utente si trova fisicamente dinanzi alla macchina. Per verificare se qualche utente ha eseguito l'accesso da remoto, ad esempio attraverso l'utilizzo del desktop remoto, bisogna ricercare gli eventi con ID 4624 (Accesso di un account riuscito). Con tale ricerca verranno mostrati un numero elevato di eventi molti dei quali non saranno di nostro interesse. Quello a cui dobbiamo prestare attenzione sono i campi Nome account e Tipo di accesso. In un’autenticazione di tipo interattivo il campo Tipo di accesso avrà valore 2 mentre il valore 10 è sinonimo di un accesso remoto tramite Terminal Service o Remote Desktop.

FIG 5 - Eventi Sicurezza ID 4624 - PowerShell può facilitarci notevolmente la ricerca degli eventi di nostro interesse attraverso l'utilizzo del cmdlet Get-WinEvent. Basterà eseguire il comando

Get-WinEvent -FilterHashtable @{LogName=’Security’;id=4624; data=’10’} | Format-List

Le informazioni visualizzate ci consentono di individuare l'autore dell'accesso remoto, la data e l'ora dell'accesso e da quale IP è stata avviata la sessione di desktop remoto.

FIG 6 - PowerShell, Get-WinEvent