Per ottenere un elenco di tutti i controller di dominio è possibile utilizzare il cmdlet PowerShell Get-AdDomainController .

Il cmdlet Get-ADDomainController permette di visualizzare l'elenco dei controller di dominio anche in base ai parametri specificati. È possibile ottenere l'elenco dei controller di dominio impostando i parametri Identity, Filter o Discover.

Il parametro Identity specifica il controller di dominio da visualizzare. È possibile identificare un controller di dominio tramite GUID, indirizzo IPV4, indirizzo IPV6 globale o nome host DNS. Un controller di dominio può essere identificato anche in base al nome dell'oggetto server che rappresenta il controller di dominio, al nome distinto dell'oggetto impostazioni NTDS o dell'oggetto server, al GUID dell'oggetto impostazioni NTDS o dell'oggetto server sotto la partizione di configurazione o al nome distinto dell'oggetto computer che rappresenta il controller di dominio.

Per cercare e recuperare più di un controller di dominio, si utilizza il parametro Filter. Tale parametro utilizza il linguaggio di espressione di Windows PowerShell per scrivere stringhe di query per Active Directory. La sintassi di Windows PowerShell Expression Language fornisce un ricco supporto per la conversione dei tipi di valore ricevuti dal parametro Filter.

Per visualizzare un controller di dominio utilizzando il meccanismo di scoperta di DCLocator, si utilizza il parametro Discover. È possibile fornire criteri di ricerca impostando parametri quali Service, SiteName, DomainName, NextClosestSite, AvoidSelf e ForceDiscove

Sintassi

Get-ADDomainController

[-AuthType <ADAuthType>]

[-Credential <PSCredential>]

[[-Identity] <ADDomainController>]

[-Server <String>]

[<CommonParameters>]

Get-ADDomainController

[-AuthType <ADAuthType>]

[-AvoidSelf]

[-Discover]

[-DomainName <String>]

[-ForceDiscover]

[-MinimumDirectoryServiceVersion <ADMinimumDirectoryServiceVersion>]

[-NextClosestSite]

[-Service <ADDiscoverableService[]>]

[-SiteName <String>]

[-Writable]

[<CommonParameters>]

Get-ADDomainController

[-AuthType <ADAuthType>]

[-Credential <PSCredential>]

-Filter <String>

[-Server <String>]

[<CommonParameters>]

Parametri

-AuthType

Specifica il metodo di autenticazione. I valori accettati dal parametro sono:

- Negotiate oppure 0 (default)

- Basic oppure 1

-AvoidSelf

Specifica di non restituire il computer corrente come controller di dominio. Se il computer corrente non è un controller di dominio, questo parametro viene ignorato. È possibile specificare questo parametro quando si desidera ottenere il nome di un altro controller di dominio nel dominio.

-Credential

Specifica le credenziali dell'account utente con cui eseguire il comando. Se omesso viene considerato l'utente corrente che sta eseguendo il comando. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-Discover

Specifica di restituire un controller di dominio rilevabile che soddisfa le condizioni specificate dai parametri del cmdlet.

-DomainName

Specifica il dominio da cercare. Il cmdlet individua un controller di dominio rilevabile in questo dominio. Specificare il dominio utilizzando il nome NetBIOS o il FQDN del dominio.

-Filter

Specifica una stringa di query che recupera gli oggetti di Active Directory. Questa stringa utilizza la sintassi di Windows PowerShell Expression Language. La sintassi di Windows PowerShell Expression Language fornisce un ricco supporto per la conversione dei tipi di valore ricevuti dal parametro Filter. La sintassi utilizza una rappresentazione in-order, il che significa che l'operatore è collocato tra l'operando e il valore.

-ForceDiscover

Indica che il cmdlet deve cancellare tutte le informazioni del controller di dominio memorizzate nella cache ed eseguire un nuovo rilevamento. Se questo parametro non è specificato, il cmdlet può restituire informazioni sul controller di dominio memorizzate nella cache.

-Identity

Specifica un oggetto controller di dominio di Active Directory fornendo uno dei seguenti valori

- Distinguished name

- GUID (objectGUID)

- Security identifier (objectSid)

- Security Account Manager account name (SAMAccountName)

-MinimumDirectoryServiceVersion

Specifica il primo sistema operativo che il controller di dominio può avere, in modo che venga restituito dal cmdlet quando si ottiene un controller di dominio usando il parametro Discover. I valori accettabili per questo parametro sono:

- Windows2000 oppure 1

- Windows2008 oppure 2

-NextClosestSite

Specifica di restituire un controller di dominio nel sito più vicino quando non viene trovato un controller di dominio nel sito che contiene il client. Il sito più vicino è quello con il costo di collegamento più basso rispetto al sito corrente. I costi tra i siti si basano su fattori quali la larghezza di banda e la vicinanza fisica.

-Server

Specifica l'istanza di Active Directory Domain Services a cui connettersi, fornendo uno dei seguenti valori per un nome di dominio o un server di directory corrispondente. Il servizio può essere uno dei seguenti: Active Directory Lightweight Domain Services, Active Directory Domain Services o Active Directory snapshot instance.

L'istanza di Active Directory Domain Services può essere specificata in uno dei seguenti modi:

Valori del nome di dominio:

- Nome di dominio completamente qualificato

- Nome NetBIOS

Valori del server di directory:

- Nome completo del server di directory

- Nome NetBIOS

- Nome e porta del server di directory completamente qualificati

-Service

Specifica i tipi di controller di dominio da ottenere. È possibile specificare più di un tipo utilizzando un elenco separato da virgole. I valori accettabili per questo parametro sono:

- PrimaryDC oppure 1

- GlobalCatalog oppure 2

- KDC oppure 3

- TimeService oppure 4

- ReliableTimeService oppure 5

- ADWS oppure 6

-SiteName

Specifica il nome di un sito in cui cercare il controller di dominio.Se questo parametro non è impostato, il cmdlet cerca i controller di dominio nello stesso sito del client.Il nome del sito è definito dalla proprietà Name dell'oggetto site.

-Writable

Specifica se si tratta di un controller di dominio scrivibile.

Esempi

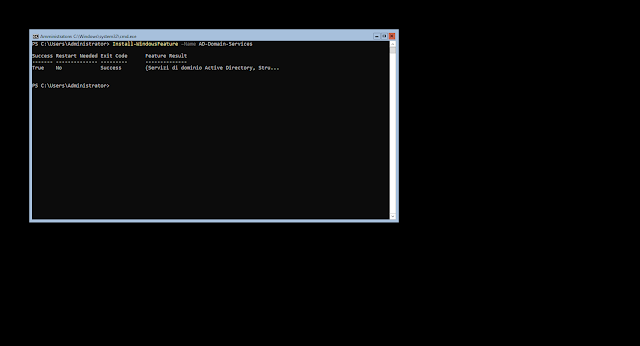

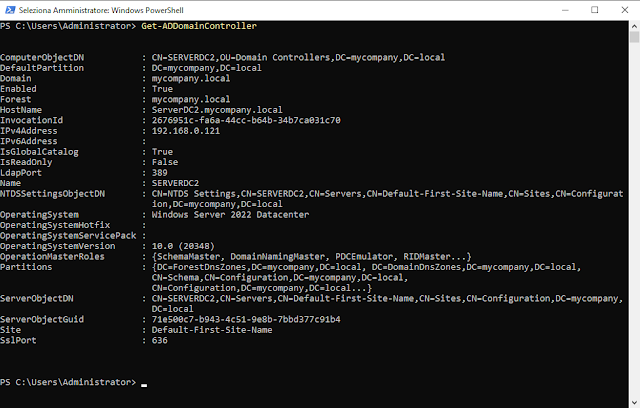

Esempio 1

Get-ADDomainController

Elenca i domain controller presenti nel dominio

|

| FIG 1 - Get-ADDomainController |

Esempio 2

Get-ADDomainController -Discover -Service "GlobalCatalog"

Questo comando visualizza un Global Catalog nella foresta corrente usando il parametro Discover.

Esempio 3

Get-ADDomainController -Discover -Domain "mycompany.local"

Elenca i controller di dominio disponibili nel dominio specificato e utilizzando il parametro Discovery.

Esempio 4

Get-ADDomainController -Identity "ServerDC2"

Visualizza le informazioni di un controller di dominio utilizzando il suo nome NetBIOS.

Esempio 5

Get-ADDomainController -Discover -Domain "mycompany.local" -Service "PrimaryDC","TimeService"

Questo comando consente di ottenere il controller di dominio primario utilizzando Discover e di assicurarsi che sia pubblicizzato come server temporale.