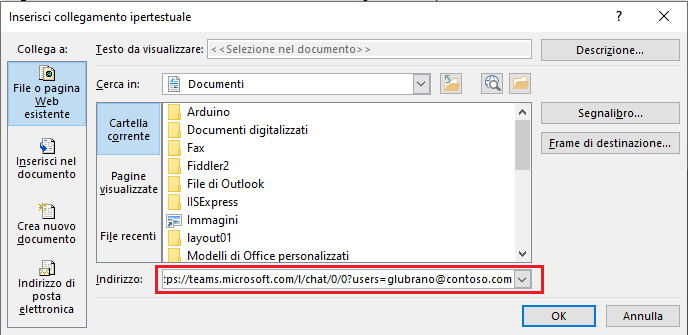

La tracciatura degli eventi impostata di default in Windows, a differenza di altri sistemi operativi come GNU/Linux, risulta troppo limitata per consentire di individuare con certezza un eventuale intrusione fornendo informazioni dettagliate.

Fortunatamente è possibile ovviare a questa mancanza in maniera molto semplice attraverso l'utilizzo dell'Editor Criteri di gruppo locali:

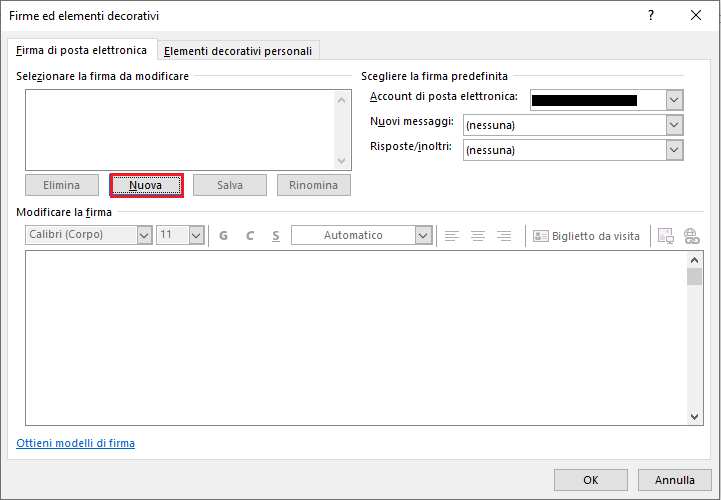

- Avviare, con un utente amministratore, l'Editor Criteri di gruppo locali (WIN+R e digitare gpedit.msc seguito da invio);

- Selezionare il percorso Configurazione computer -> Impostazioni di Windows -> Impostazioni sicurezza -> Criteri locali -> Criteri controllo;

|

| FIG 1 - Editor Criteri di gruppo locali |

- Bisogna attivare tutte le voci che appaiono sul pannello destro ad eccezione di Controlla accesso al servizio directory in quanto, in questo caso, il PC non è connesso al dominio. Per l'attivazione basta cliccare due volte sul criterio e selezionare le caselle Operazioni riuscite e Operazioni non riuscite.

Di seguito i dettagli dei criteri di controllo.

Controlla accesso agli oggetti

Questa impostazione di sicurezza specifica se il sistema operativo controlla i tentativi di accesso a oggetti non Active Directory.

Controlla accesso al servizio directory

Specifica se il sistema operativo controlla i tentativi di accesso agli oggetti Active Directory. Nel caso di PC non connesso a dominio tale controllo non va attivato.

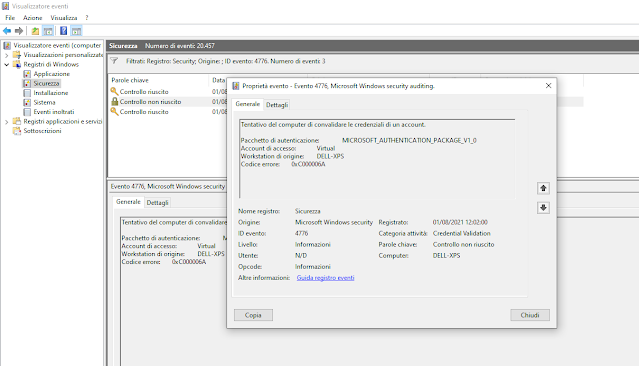

Controlla eventi accesso account

Specifica se il sistema operativo controlla o meno gli eventi di convalida delle credenziali di un account nel computer in uso.

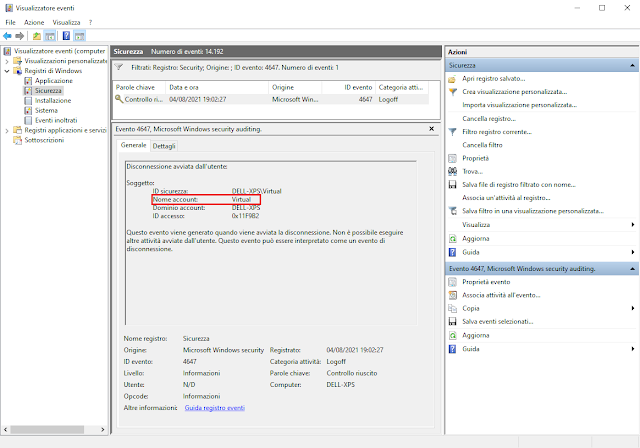

Controlla eventi di accesso

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno ogni singolo evento di accesso o fine sessione nel computer in uso.

Controlla eventi di sistema

Questa impostazione di sicurezza specifica se il sistema operativo controlla uno degli eventi seguenti:

- Tentativo di modifica dell'ora di sistema

- Tentativo di avvio o arresto del sistema di sicurezza

- Tentativo di caricare componenti di autenticazione estendibili

- Perdita di eventi controllati a causa di un errore del sistema di controllo

- Dimensione del registro di sicurezza superiore a un livello soglia di avviso configurabile.

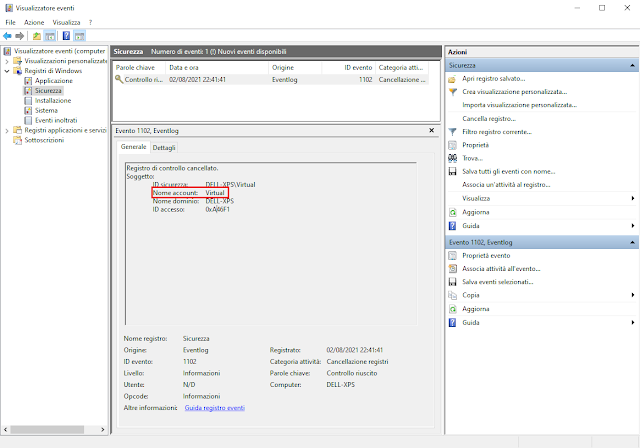

Controlla gestione degli account

Specifica se è necessario controllare ogni singolo evento di gestione degli account in un computer. Esempi di eventi di gestione degli account:

- Creazione, modifica o eliminazione di un account utente o di un gruppo.

- Ridenominazione, attivazione o disattivazione di un account utente.

- Impostazione o modifica di una password.

Controlla modifica ai criteri

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno ogni singolo tentativo di modifica dei criteri di assegnazione dei diritti utente, dei criteri di controllo, dei criteri degli account o dei criteri di attendibilità.

Controlla esito processi

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno gli eventi correlati ai processi, ad esempio la creazione e la chiusura di un processo, la duplicazione degli handle e l'accesso indiretto agli oggetti.

Controlla uso dei privilegi

Questa impostazione di sicurezza specifica se controllare o meno ogni singolo evento di utilizzo di un diritto utente da parte di un utente.