Per bloccare la pubblicità visualizzata durante la navigazione sul Web generalmente si utilizzano strumenti di terze parti (chiamati Ad-blocker) come uBlock Origin o AdBlock. Quando non è possibile utilizzare tali tool si può tentare con un semplice trucchetto: aggiungere un punto (.) alla fine del nome del dominio del sito in cui si intende bloccare la pubblicità. Ad esempio, per la visualizzazione di un video di Youtube come https://www.youtube.com/watch?v=f8OHybVhQwc senza il videomessaggio pubblicitario, bisognerà modificare l'indirizzo in https://www.youtube.com./watch?v=f8OHybVhQwc (da notare il punto dopo youtube.com).

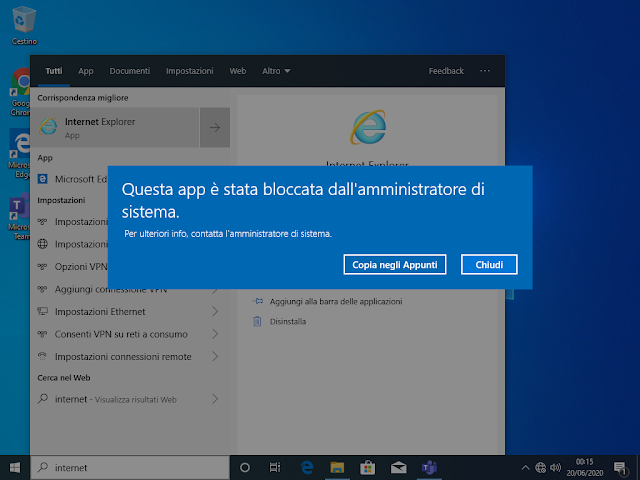

Il domino scritto con il punto finale è un Fully Qualified Domain Name (abbreviato in FQDN, nome di dominio non ambiguo) che identifica la posizione assoluta di un nodo all'interno della gerarchia dell’albero DNS. Il codice sorgente di molte pagine contenenti pubblicità non funziona correttamente quando si utilizza tale formato nel nome del dominio e di conseguenza la pubblicità non viene mostrata. Il trucco funziona anche per evitare alcuni paywall (l'accesso a pagamento ai contenuti di un sito Internet) come quelli utilizzati sui siti di diverse testate giornalistiche come il New York Times. I risultati possono essere variabili a seconda del browser. Alcuni browser, come Internet Explorer e vecchie versioni di Edge, visualizzano un messaggio che segnala il sito come pericoloso in quanto alcuni certificati utilizzati per instaurare la connessione SSL non riconoscono la variante del dominio scritta in formato FQDN. In realtà la versione dell'indirizzo in formato FQDN non è più pericolosa di quella tradizionale. Il trucco non è efficace su tutte le pagine Web e gli sviluppatori di siti web stanno già provvedendo a porre rimedio a questa "anomalia" ma, in ogni caso, vale comunque la pena tentare soprattutto quando non è possibile modificare la configurazione del sistema o installare componenti di terze parti.