Per impedire agli utenti di eseguire/installare software non autorizzato è possibile utilizzare AppLocker.

AppLocker è una tecnologia introdotta con il sistema operativo Windows 7 che consente agli amministratori di specificare, in una sorta di whitelist, tutte le applicazioni autorizzate (tramite il nome, il path, l'autore o l'hash del file) e in un ambiente enterprise può essere configurato e distribuito tramite i criteri di gruppo.

Per correre ai ripari gli amministratori possono creare un criterio di gruppo per tutti gli utenti:

- Da Server Manager, cliccare su Strumenti quindi su Gestione Criteri di gruppo.

FIG 2 - Server Manager - Cliccare, con il tasto destro del mouse, sul dominio mycompany.local (o sull'unità organizzativa a cui si intende applicare il criterio di gruppo) quindi dal menu contestuale selezionare Crea un oggetto Criteri di gruppo in questo dominio e crea qui un collegamento....

FIG 3 - Gestione Criteri di gruppo - Specificare il nome che si desidera assegnare all'oggetto Criteri di gruppo ad es. GPO_AppLocker e cliccare su OK.

FIG 4 - Nome da assegnare al nuovo oggetto criteri di gruppo - Cliccare con il tasto destro del mouse sul criterio di gruppo appena creato e selezionare Modifica.

FIG 5 - Modifica GPO - Posizionarsi su Configurazione computer -> Criteri -> Impostazioni di Windows -> Impostazioni sicurezza -> Criteri di controllo delle applicazioni -> AppLocker.

- Cliccare sul link Configura imposizione regole o, in alternativa, cliccare con il tasto destro del mouse su AppLocker e selezionare Proprietà dal menu contestuale.

FIG 6 - AppLocker

- Come visibile in FIG 7 è possibile impostare regole per gli eseguibili, regole di Windows Installer, Regole script e Regole app in pacchetto. Selezionare tutte le caselle Configurate e lasciare impostata l'opzione Imponi regole per forzare l'applicazione delle regole e impedire l'esecuzione dei programmi non autorizzati. Selezionando Controlla soltanto al posto di Imponi regole, gli utenti potranno eseguire comunque le applicazioni ma viene generato un file di log con il nome dell'applicazione e l'utente che l'ha eseguita. Cliccare su OK.

FIG 7 - AppLocker, Configura imposizione regole - Cliccare su AppLocker quindi doppio click su Regole eseguibili.

- Cliccare, con il tasto destro del mouse, su Regole eseguibili e selezionare Crea regole predefinite. Come visibile in FIG 9, tutti gli utenti sono autorizzati ad eseguire solo i file che si trovano all'interno della cartella Programmi e alla cartella Windows mentre gli amministratori possono eseguire qualsiasi file senza restrizione.

FIG 8 - Regole eseguibili, Crea regole predefinite

FIG 9 - Regole predefinite - Fare lo stesso per gli altri tipi di file (Regole di Windows Installer, Regole script, Regole app in pacchetto).

- Ora che le regole predefinite sono state create, supponiamo di voler aggiungere un ulteriore restrizione bloccando l'esecuzione di un ulteriore applicazione come Internet Explorer. Cliccare, con il tasto destro del mouse, su Regole eseguibili e selezionare Crea nuova regola.

FIG 10 - AppLocker, Crea nuova regola - Verrà visualizzata la schermata del Wizard che ci guiderà nella creazione della nuova regola. Cliccare su Avanti.

FIG 11 - AppLocker, Wizard per la creazione nuova regola - Selezionare l'opzione Nega. Cliccare sul pulsante Seleziona se si intende impostare la restrizione per uno specifico gruppo di utenti. In questo caso lasciare selezionato Everyone e cliccare su Avanti per proseguire.

FIG 12 - AppLocker, Autorizzazioni - Nella schermata successiva ci vengono proposti 3 modi per identificare il programma da bloccare: tramite Autore, Percorso o Hash file. Il blocco tramite Hash file consente di bloccare l'esecuzione di un singolo file. Il blocco agisce sulla specifica versione del file. Ad esempio se blocchiamo il file eseguibile di Internet Explorer versione 10, il blocco non funzionerà sulla versione 11 del file. Selezionare Autore e cliccare su Avanti.

FIG 13 - AppLocker, Condizioni - Cliccare sul pulsante Sfoglia per aprire la finestra di selezione del file da bloccare.

FIG 14 - AppLocker, File di riferimento - Accedere alla cartella Internet Explorer all'interno della cartella Programmi e selezionare il file iexplore quindi cliccare su Apri.

FIG 15 - AppLocker, Iexplore - Spostando la slide possiamo personalizzare il livello di blocco. Ad es. spostando di una posizione in alto la slide, il contenuto della casella versione file viene sostituito da un * (si veda FIG 17) ad indicare che il blocco agisce su tutte le versioni del file. Cliccare su Avanti per procedere nella configurazione della regola.

FIG 16 - AppLocker, Proprietà regola

FIG 17 - AppLocker, Poprietà regola - Cliccare su Crea.

FIG 18 - AppLocker, Crea Regola

FIG 19 - AppLocker, Regola creata - Prima di terminare bisogna attivare Identità applicazione in modo che il sistema riesca ad identificare un'applicazione tramite il nome, l'autore ecc. Selezionare Servizi sistema quindi eseguire un doppio click su Identità applicazione.

FIG 20 - Identità applicazione - Selezionare la casella Definisci le impostazioni relative al criterio, quindi selezionare l'opzione Automatica e cliccare su OK.

FIG 21 - Attiva Identità applicazione - Chiudere la finestra Editor Gestione Criteri di gruppo.

- Nella finestra Gestione Criteri di gruppo cliccare con il tasto destro del mouse sul criterio GPO_AppLocker e selezionare Imposto.

FIG 22 - GPO, Imposto

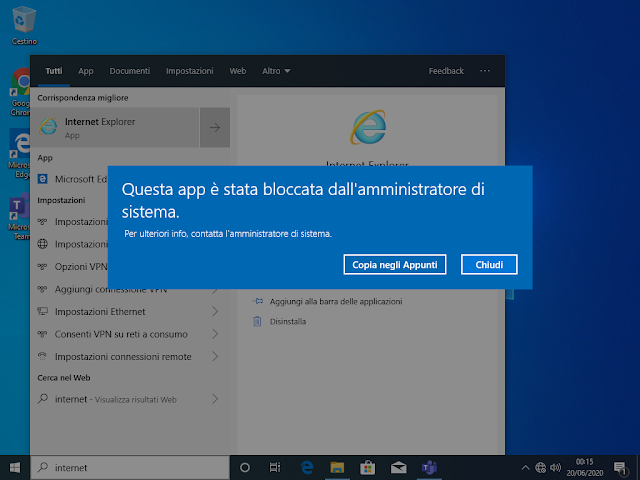

Dopo aver configurato AppLocker gli utenti non amministratore non potranno più eseguire applicazioni non autorizzate come Internet Explorer o applicazioni portable.