- Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe e premere invio.

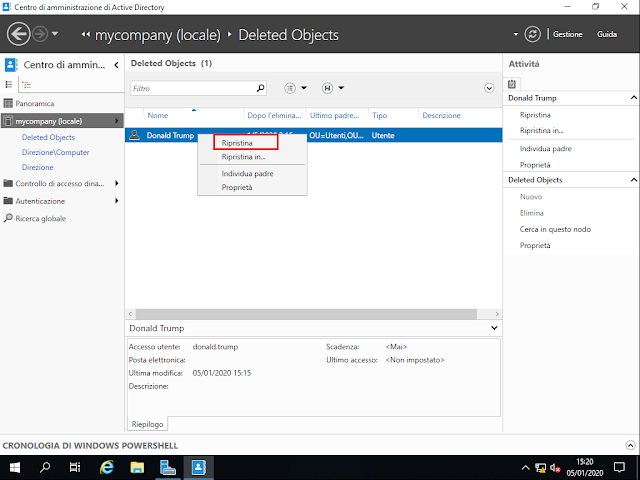

FIG 1 - Server Manager, Centro di amministrazione di Active Directory - Dal navigation pane (sul lato sinistro della finestra) selezionare il proprio dominio quindi eseguire un doppio click sul container Deleted Objects.

FIG 2 - Centro di amministrazione di Active Directory, container Deleted Objects - Cliccare, con il tasto destro del mouse, sull'oggetto che si intende recuperare e, dal menu contestuale, selezionare l'opzione Ripristina.

FIG 3 - Centro di amministrazione di Active Directory, ripristina oggetto eliminato - L'oggetto sarà ripristinato all'interno del container/UO da cui era stato eliminato.

FIG 4 - Centro di amministrazione di Active Directory, oggetto recuperato dal cestino di Active Directory

mercoledì 1 aprile 2020

Windows Server 2019: Recuperare un oggetto cancellato tramite il Cestino di Active Directory

Se è stato eliminato accidentalmente un'oggetto in AD e il cestino di Active Directory è attivo (si veda articolo Windows Server 2019: Abilitare il cestino di Active Directory), è possibile recuperarlo velocemente seguendo questi semplici passaggi:

venerdì 27 marzo 2020

Windows Server 2019: Abilitare il cestino di Active Directory

Per default tutti gli oggetti che vengono cancellati in Active Directory non possono essere recuperati. Chi ha avuto la sfortuna di cancellare accidentalmente un oggetto in AD e dovuto recuperarlo da un backup del server, sa bene che si tratta di un'operazione tutt'altro che semplice e veloce. Fortunatamente, a partire da Windows Server 2008 R2, Microsoft ha introdotto il cestino per Active Directory che permette il recupero degli oggetti cancellati in modo analogo a quanto avviene con il cestino di Windows per file e cartelle. Tale funzionalità è disattivata per default e va attivata manualmente. Prima di attivare la funzione è necessario che siano rispettati alcuni prerequisiti.

In Windows Server 2008 R2 il cestino di Active Directory poteva essere gestito solamente tramite PowerShell. A partire da Windows Server 2012 R2 il cestino può essere gestito tramite interfaccia grafica del Centro di amministrazione di Active Directory rendendo più semplice l'operazione di recupero degli oggetti cancellati.

Quando non è abilitato il cestino di Active Directory e si cancella un oggetto, questo viene contrassegnato per la cancellazione (tombstoned). Tali oggetti vengono definitivamente eliminati solo quando verrà eseguito il processo di garbacecollection.

Con il cestino di Active Directory abilitato, quando si cancella un oggetto questo viene contrassegnato come oggetto cancellato per l'arco di tempo specificato dalla proprietà msDS-DeletedObjectLifetime in Active Directory Domain Services (di default è nulla). Scaduto il tempo indicato in msDS-DeletedObjectLifetime l'oggetto viene contrassegnato come recycled e i suoi attributi vengono rimossi. L'oggetto risiede ancora nel cestino e può essere recuperato per la durata della sua vita definita dall'attributo tombstoneLifetime in Active Directory DS. Quando viene abilitato il cestino di Active Directory, gli oggetti preesistenti e contrassegnati per la cancellazione (tombstoned) vengono convertiti in oggetti recycled tuttavia non potranno essere recuperati come qualsiasi altro oggetto recycled.

Da Windows PowerShell avviato come amministratore eseguire il comando

Enable-ADOptionalFeature –Identity 'CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=mycompany,DC=local' –Scope ForestOrConfigurationSet –Target 'mycompany.local'

Rispondere affermativamente alla richiesta di esecuzione dell'operazione.

Dopo aver atteso i tempi di replica dal Centro di amministrazione di Active Directory sarà visibile il nuovo container Deleted Objects.

Prerequisiti Cestino di Active Directory

- Almeno un Domain Controller deve avere Windows Server 2012 R2 con Centro di amministrazione di Active Directory.

- Tutti gli altri Domain Controller all'interno del dominio devono avere almeno Windows Server 2008 R2 o superiore.

- Il livello funzionale della foresta deve essere Windows Server 2008 R2 o superiore.

In Windows Server 2008 R2 il cestino di Active Directory poteva essere gestito solamente tramite PowerShell. A partire da Windows Server 2012 R2 il cestino può essere gestito tramite interfaccia grafica del Centro di amministrazione di Active Directory rendendo più semplice l'operazione di recupero degli oggetti cancellati.

Quando non è abilitato il cestino di Active Directory e si cancella un oggetto, questo viene contrassegnato per la cancellazione (tombstoned). Tali oggetti vengono definitivamente eliminati solo quando verrà eseguito il processo di garbacecollection.

Con il cestino di Active Directory abilitato, quando si cancella un oggetto questo viene contrassegnato come oggetto cancellato per l'arco di tempo specificato dalla proprietà msDS-DeletedObjectLifetime in Active Directory Domain Services (di default è nulla). Scaduto il tempo indicato in msDS-DeletedObjectLifetime l'oggetto viene contrassegnato come recycled e i suoi attributi vengono rimossi. L'oggetto risiede ancora nel cestino e può essere recuperato per la durata della sua vita definita dall'attributo tombstoneLifetime in Active Directory DS. Quando viene abilitato il cestino di Active Directory, gli oggetti preesistenti e contrassegnati per la cancellazione (tombstoned) vengono convertiti in oggetti recycled tuttavia non potranno essere recuperati come qualsiasi altro oggetto recycled.

Abilitare il cestino di Active Directory tramite Centro di amministrazione di Active Directory

- Da Server Manager cliccare sul menu Strumenti e selezionare Centro di amministrazione di Active Directory. In alternativa premere la combinazione di tasti WIN+R, digitare dsac.exe e premere invio.

FIG 1 - Server Manager, Centro di amministrazione di Active Directory - Selezionare il proprio dominio quindi, sul pannello delle Attività presente sulla destra della finestra, cliccare su Abilita Cestino....

FIG 2 - Centro di amministrazione di Active Directory, Abilita Cestino... - Una finestra di dialogo ci avvisa che l'operazione non è reversibile: una volta abilitato il cestino di Active Directory non potrà essere più disabilitato. Confermare cliccando su OK per proseguire.

FIG 3 - Conferma abilitazione cestino AD - Una nuova finestra di dialogo avvisa l'utente che il cestino non sarà disponibile finché l'abilitazione non verrà replicata a tutti i Domain Controller della foresta e non verrà aggiornato il Centro di amministrazione di Active Directory. Cliccare su OK.

FIG 4 - Abilitazione cestino AD - Terminata la replica dell'abilitazione basta cliccare sull'apposto link per aggiornare le informazioni visualizzate nella finestra del Centro di amministrazione di Active Directory e vedremo apparire un nuovo container nominato Deleted Objects. Da questo momento gli oggetti eliminati da AD potranno essere recuperati all'interno di tale container.

FIG 5 - Centro di amministrazione di Active Directory, Container Deleted Objects

Abilitare il cestino di Active Directory tramite PowerShell

In alternativa al Centro di amministrazione di Active Directory è possibile abilitare il cestino di AD tramite PowerShell e l'utilizzo del cmdlet Enable-ADOptionalFeature.Da Windows PowerShell avviato come amministratore eseguire il comando

Enable-ADOptionalFeature –Identity 'CN=Recycle Bin Feature,CN=Optional Features,CN=Directory Service,CN=Windows NT,CN=Services,CN=Configuration,DC=mycompany,DC=local' –Scope ForestOrConfigurationSet –Target 'mycompany.local'

Rispondere affermativamente alla richiesta di esecuzione dell'operazione.

|

| FIG 6 - Abilitazione del cestino di Active Directory mediante PowerShell |

lunedì 23 marzo 2020

Windows Server 2019: Aggiungere una workstation Windows 10 al dominio tramite PowerShell

Per aggiungere un computer con sistema operativo Windows 10 al dominio è possibile utilizzare il cmdlet Add-Computer di PowerShell.

Il cmdlet Add-Computer viene utilizzato per aggiungere il computer locale o computer remoti ad un dominio, ad un gruppo di lavoro o per spostarli da un dominio all'altro. Il comando provvede anche alla creazione dell'account all'interno del dominio nel caso non fosse già presente ed è possibile utilizzare i parametri per specificare un particolare Domain Controller, un'unità organizzativa dove aggiungere il computer, visualizzare un log verboso ecc.

[-ComputerName <String[]>]

[-LocalCredential <PSCredential>]

[-UnjoinDomainCredential <PSCredential>]

[-Credential <PSCredential>]

[-DomainName] <String>

[-OUPath <String>]

[-Server <String>]

[-Unsecure]

[-Options <JoinOptions>]

[-Restart]

[-PassThru]

[-NewName <String>]

[-Force]

[-WhatIf]

[-Confirm]

[<CommonParameters>]

Specifica il computer (o più computer separati da virgola) da aggiungere al dominio. Per default viene considerato il computer locale. Il computer può essere specificato attraverso il suo nome NetBIOS, indirizzo IP o tramite il FQDN (Fully Qualified Domain Name)

-Confirm

Permette di richiedere una conferma prima dell'esecuzione del cmdlet.

-Credential

Specifica un'account utente che ha i permessi necessari per aggiungere computer al dominio. Se omesso viene considerato l'utente corrente che sta eseguendo il comando. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-DomainName

Al parametro va passato il dominio a cui aggiungere il computer.

-Force

Non visualizza il messaggio di conferma per ogni computer che viene aggiunto al dominio dal comando.

-LocalCredential

Specifica un account utente che ha i permessi per accedere ai computer indicati da -ComputerName. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-NewName

Specifica un nuovo nome da assegnare al computer all'interno del dominio.

-OUPath

Permette di specificare l'unità organizzativa in cui creare l'account computer. Va passato il Distinguished Name dell'unità organizzativa tra virgolette.

-Options

Permette di specificare opzioni avanzate utilizzate da Add-Computer nella join al dominio. I valori accettati sono i seguenti (nel caso vengano specificati più valori vanno separati da virgola):

-PassThru

Restituisce un oggetto che rappresenta l'item su cui si sta lavorando. Per impostazione predefinita, il cmdlet non genera alcun output.

-Restart

Riavvia il computer una volta aggiunto al dominio. Il riavvio è comunque richiesto per rendere effettive le modifiche.

-Server

Permette di specificare un Domain Controller tramite il quale aggiungere il computer al dominio. Il nome da passare al parametro va specificato nel formato dominio\NomeServer (ad es. mycompany\Server1DC). Per default non viene specificato alcun Domain Controller.

-UnjoinDomainCredential

Tale parametro viene utilizzato per rimuovere computer dal dominio. Al parametro va passato un account utente che dispone dei permessi per eseguire l'operazione, ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-Unsecure

Esegue una join non protetta al dominio specificato.

-WhatIf

Mostra cosa accadrebbe se venisse eseguito il cmdlet. Il cmdlet non viene eseguito.

-WorkgroupName

Permette di specificare il nome del gruppo di lavoro a cui i computer verranno aggiunti. Il valore di default è "WORKGROUP".

Sulla workstation:

Esempio 1

Add-Computer -DomainName mycompany.local -Restart

Aggiunge il computer locale al dominio mycompany.local e lo riavvia per rendere effettive le modifiche.

Esempio 2

Add-Computer -DomainName mycompany.local -Server mycompany.local\Server1DC -PassThru -Verbose

Il comando aggiunge il computer locale al dominio mycompany.local utilizzando il domain controller mycompany.local\Server1DC. I parametri PassThru e Verbose consentono di avere informazioni dettagliate sull'esecuzione del comando.

Esempio 3

Add-Computer -DomainName mycompany.local -OUPath "ou=Computer,ou=Direzione,dc=mycompany,dc=local"

Aggiunge il computer locale al dominio mycompany.local creando l'account all'interno dell'unità organizzativa specificata.

Esempio 4

Add-Computer -ComputerName PCDIR003 -LocalCredential PCDIR003\Utente1 -DomainName mycompany.local -Credential mycompany.local\Administrator -Restart -Force

Il comando aggiunge il computer con nome PCDIR003 al dominio mycompany.local. Tramite il parametro LocalCredential viene specificato un account abilitato a connettersi al computer PCDIR003. Con il parametro -Credential viene specificato l'account del dominio abilitato ad eseguire la join dei computer. Il parametro -Restart riavvia il computer una volta eseguita la Join mentre con il parametro -Force vengono soppresse eventuali richieste di conferma all'utente.

Nel caso in cui il comando restituisca un errore:

Add-Computer : Impossibile stabilire la connessione WMI al computer 'PCDIR003' con il messaggio di errore seguente: Server RPC non disponibile. (Eccezione da HRESULT: 0x800706BA).

Verificare sulla workstation:

- Che il profilo di rete sia Privato e non Pubblico;

- Attivare la condivisione file e stampanti per il profilo di rete Privato;

- Verificare e attivare la Gestione remota di Windows con il comando winrm quickconfig;

- Nelle regole di connessioni in entrata del firewall abilitare Strumentazione gestione Windows (WMI-In).

Esempio 5

Add-Computer -ComputerName pc01,pc02,pc03 -DomainName mycompany.local -Credential mycompany.local\Administrator -Restart

Il comando aggiunge i computer pc01, pc02 e pc03 al dominio mycompany.local e li riavvia una volta eseguita la join.

Esempio 6

Add-Computer -ComputerName pc01 -DomainName mycompany.local -NewName PCDIR003 -Credential mycompany.local\Administrator -Restart

Il comando aggiunge il computer pc01 al dominio mycompany.local e gli cambia il nome in PCDIR003.

Esempio 7

Add-Computer -ComputerName (Get-Content ElencoComputer.txt) -DomainName mycompany.local -Credential mydomain.local\Administrator -Options Win9xUpgrade -Restart

Aggiunge i computer elencati nel file ElencoComputer.txt all'interno del dominio mycompany.local. Il parametro -Restart riavvia ciascun computer dopo la join al dominio.

Il cmdlet Add-Computer viene utilizzato per aggiungere il computer locale o computer remoti ad un dominio, ad un gruppo di lavoro o per spostarli da un dominio all'altro. Il comando provvede anche alla creazione dell'account all'interno del dominio nel caso non fosse già presente ed è possibile utilizzare i parametri per specificare un particolare Domain Controller, un'unità organizzativa dove aggiungere il computer, visualizzare un log verboso ecc.

Sintassi

Add-Computer[-ComputerName <String[]>]

[-LocalCredential <PSCredential>]

[-UnjoinDomainCredential <PSCredential>]

[-Credential <PSCredential>]

[-DomainName] <String>

[-OUPath <String>]

[-Server <String>]

[-Unsecure]

[-Options <JoinOptions>]

[-Restart]

[-PassThru]

[-NewName <String>]

[-Force]

[-WhatIf]

[-Confirm]

[<CommonParameters>]

Parametri

-ComputerNameSpecifica il computer (o più computer separati da virgola) da aggiungere al dominio. Per default viene considerato il computer locale. Il computer può essere specificato attraverso il suo nome NetBIOS, indirizzo IP o tramite il FQDN (Fully Qualified Domain Name)

-Confirm

Permette di richiedere una conferma prima dell'esecuzione del cmdlet.

-Credential

Specifica un'account utente che ha i permessi necessari per aggiungere computer al dominio. Se omesso viene considerato l'utente corrente che sta eseguendo il comando. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-DomainName

Al parametro va passato il dominio a cui aggiungere il computer.

-Force

Non visualizza il messaggio di conferma per ogni computer che viene aggiunto al dominio dal comando.

-LocalCredential

Specifica un account utente che ha i permessi per accedere ai computer indicati da -ComputerName. Al parametro può essere passato il nome dell'account, come ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-NewName

Specifica un nuovo nome da assegnare al computer all'interno del dominio.

-OUPath

Permette di specificare l'unità organizzativa in cui creare l'account computer. Va passato il Distinguished Name dell'unità organizzativa tra virgolette.

-Options

Permette di specificare opzioni avanzate utilizzate da Add-Computer nella join al dominio. I valori accettati sono i seguenti (nel caso vengano specificati più valori vanno separati da virgola):

- AccountCreate: Crea un account all'interno del dominio. L'operazione viene già eseguita dal cmdlet Add-Computer e tale valore è incluso solo per completezza.

- Win9XUpgrade: Indica che l'operazione di join al dominio fa parte di un aggiornamento del sistema operativo Windows.

- UnsecuredJoin: Esegue una join non protetta.

- PasswordPass: Imposta la password della macchina con il valore del parametro Credential(DomainCredential) dopo aver eseguito una join non protetta. Questa opzione indica anche che il valore del parametro Credential (DomainCredential) è una password macchina e non una password utente. L'opzione è valida solo quando viene specificata anche l'opzione UnsecuredJoin. Quando si utilizza questa opzione, le credenziali fornite al parametro -Credential devono avere un nome utente nullo.

- JoinWithNewName: Rinomina il nome del computer nel nuovo dominio con il nome specificato dal parametro NewName. Quando si utilizza il parametro -NewName, questa opzione viene impostata automaticamente. Questa opzione è progettata per essere utilizzata con il cmdlet Rename-Computer. Se si utilizza il cmdlet Rename-Computer per rinominare il computer, ma non si riavvia il computer per rendere effettiva la modifica, è possibile utilizzare questo parametro per unire il computer ad un dominio con il suo nuovo nome.

- JoinReadOnly: Utilizza un account macchina esistente per collegare il computer a un controllore di dominio di sola lettura. L'account macchina deve essere aggiunto all'elenco consentito per la politica di replica della password e la password dell'account deve essere replicata al controller di dominio in sola lettura prima dell'operazione di join.

- InstallInvoke: Imposta i flag create (0x2) e delete (0x4) del parametro FJoinOptions del metodo JoinDomainOrWorkgroup. Per maggiori informazioni fare riferimento al documento JoinDomainOrWorkgroup method of the Win32_ComputerSystem class presente in MSDN.

-PassThru

Restituisce un oggetto che rappresenta l'item su cui si sta lavorando. Per impostazione predefinita, il cmdlet non genera alcun output.

-Restart

Riavvia il computer una volta aggiunto al dominio. Il riavvio è comunque richiesto per rendere effettive le modifiche.

-Server

Permette di specificare un Domain Controller tramite il quale aggiungere il computer al dominio. Il nome da passare al parametro va specificato nel formato dominio\NomeServer (ad es. mycompany\Server1DC). Per default non viene specificato alcun Domain Controller.

-UnjoinDomainCredential

Tale parametro viene utilizzato per rimuovere computer dal dominio. Al parametro va passato un account utente che dispone dei permessi per eseguire l'operazione, ad es. "utente01" o "Dominio\utente01" oppure può essere passato un'oggetto PSCredential generato dal cmdlet Get-Credential. Se viene specificato un'account utente verrà richiesto di inserire la password all'esecuzione del comando.

-Unsecure

Esegue una join non protetta al dominio specificato.

-WhatIf

Mostra cosa accadrebbe se venisse eseguito il cmdlet. Il cmdlet non viene eseguito.

-WorkgroupName

Permette di specificare il nome del gruppo di lavoro a cui i computer verranno aggiunti. Il valore di default è "WORKGROUP".

Join del computer al dominio tramite PowerShell

Prima di procedere con la join al dominio bisogna verificare che la workstation riesca a comunicare con il domain controller. Per i passaggi da eseguire per effettuare tale verifica rimando a quanto illustrato all'interno dell'articolo Windows Server 2019: Aggiungere una workstation al dominio (join al dominio).Sulla workstation:

- Avviare PowerShell come amministratore. Premere la combinazione di tasti Win+X quindi selezionare Windows PowerShell (amministratore).

- Digitare ed eseguire il comando

Add-Computer -DomainName mycompany.local -NewName PCDIR003 -OUPath "ou=Computer,ou=Direzione,dc=mycompany,dc=local"

per aggiungere il computer al dominio mycompany.local all'interno dell'unità organizzativa Direzione\Computer con il nome PCDIR003. - Quando richiesto, specificare le credenziali di un'account abilitato ad eseguire la join al dominio (ad es. mycompany\administrator).

FIG 1 - Join al dominio tramite l'utilizzo del cmdlet PowerShell Add-Computer - Al termine dell'operazione verrà richiesto di riavviare il sistema per rendere effettive le modifiche.

FIG 2 - Riavvio richiesto dopo la join al dominio

- Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e computer di Active Directory.

- Posizionarsi sull'unità organizzativa Direzione\Computer e verificare che sia presente il computer con nome PCDIR003 aggiunto dal cmdlet Add-Computer.

FIG 3 - Workstation aggiunta al dominio tramite Add-Computer

Esempi

Di seguito verranno mostrati altri esempi di utilizzo del cmdlet Add-Computer.Esempio 1

Add-Computer -DomainName mycompany.local -Restart

Aggiunge il computer locale al dominio mycompany.local e lo riavvia per rendere effettive le modifiche.

Esempio 2

Add-Computer -DomainName mycompany.local -Server mycompany.local\Server1DC -PassThru -Verbose

Il comando aggiunge il computer locale al dominio mycompany.local utilizzando il domain controller mycompany.local\Server1DC. I parametri PassThru e Verbose consentono di avere informazioni dettagliate sull'esecuzione del comando.

Esempio 3

Add-Computer -DomainName mycompany.local -OUPath "ou=Computer,ou=Direzione,dc=mycompany,dc=local"

Aggiunge il computer locale al dominio mycompany.local creando l'account all'interno dell'unità organizzativa specificata.

Esempio 4

Add-Computer -ComputerName PCDIR003 -LocalCredential PCDIR003\Utente1 -DomainName mycompany.local -Credential mycompany.local\Administrator -Restart -Force

Il comando aggiunge il computer con nome PCDIR003 al dominio mycompany.local. Tramite il parametro LocalCredential viene specificato un account abilitato a connettersi al computer PCDIR003. Con il parametro -Credential viene specificato l'account del dominio abilitato ad eseguire la join dei computer. Il parametro -Restart riavvia il computer una volta eseguita la Join mentre con il parametro -Force vengono soppresse eventuali richieste di conferma all'utente.

Nel caso in cui il comando restituisca un errore:

Add-Computer : Impossibile stabilire la connessione WMI al computer 'PCDIR003' con il messaggio di errore seguente: Server RPC non disponibile. (Eccezione da HRESULT: 0x800706BA).

Verificare sulla workstation:

- Che il profilo di rete sia Privato e non Pubblico;

|

| FIG 4 - Windows 10, Profilo di rete Privato |

- Attivare la condivisione file e stampanti per il profilo di rete Privato;

|

| FIG 5 - Windows 10, Attivazione condivisione file e stampanti su Profilo di rete Privato |

- Verificare e attivare la Gestione remota di Windows con il comando winrm quickconfig;

|

| FIG 6 - Windows 10, Attivazione gestione remota di Windows tramite winrm |

- Nelle regole di connessioni in entrata del firewall abilitare Strumentazione gestione Windows (WMI-In).

|

| FIG 7 - Windows 10, Abilitazione regola firewall Strumentazione gestione Windows (WMI-In) |

Esempio 5

Add-Computer -ComputerName pc01,pc02,pc03 -DomainName mycompany.local -Credential mycompany.local\Administrator -Restart

Il comando aggiunge i computer pc01, pc02 e pc03 al dominio mycompany.local e li riavvia una volta eseguita la join.

Esempio 6

Add-Computer -ComputerName pc01 -DomainName mycompany.local -NewName PCDIR003 -Credential mycompany.local\Administrator -Restart

Il comando aggiunge il computer pc01 al dominio mycompany.local e gli cambia il nome in PCDIR003.

Esempio 7

Add-Computer -ComputerName (Get-Content ElencoComputer.txt) -DomainName mycompany.local -Credential mydomain.local\Administrator -Options Win9xUpgrade -Restart

Aggiunge i computer elencati nel file ElencoComputer.txt all'interno del dominio mycompany.local. Il parametro -Restart riavvia ciascun computer dopo la join al dominio.

venerdì 20 marzo 2020

Windows Quick Tip: Crittografare una cartella tramite Prompt dei comandi

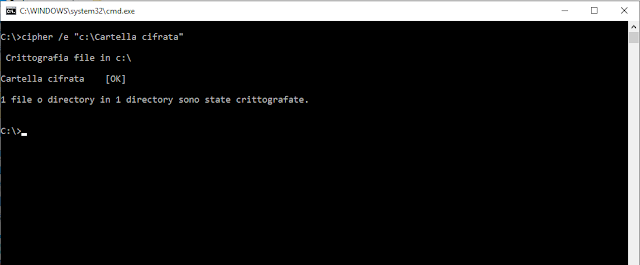

Per proteggere file o cartelle e renderli inaccessibili agli estranei è possibile ricorrere alla crittografia. Dal Prompt dei comandi di Windows possiamo utilizzare il comando cipher per raggiungere il nostro scopo:

cipher /e <path e nome cartella>

ad es. per cifrare la cartella c:\Cartella cifrata e il suo contenuto basta lanciare il seguente comando dal Prompt dei comandi

cipher /e "c:\Cartella cifrata"

Se il nome della cartella o del file da cifrare contiene spazi, come nel nostro caso, è necessario racchiudere il tutto tra doppi apici. Un messaggio ci avviserà se l'operazione è andata a buon fine indicando il numero di file/cartelle criptate.

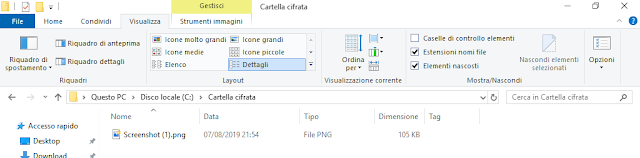

Spostando qualsiasi file all'interno della cartella questo verrà automaticamente cifrato e sull'icona apparirà un lucchetto.

Per decriptare un file o una cartella basta utilizzare il comando con il parametro /d

cipher /d "c:\Cartella cifrata"

cipher /e <path e nome cartella>

ad es. per cifrare la cartella c:\Cartella cifrata e il suo contenuto basta lanciare il seguente comando dal Prompt dei comandi

cipher /e "c:\Cartella cifrata"

Se il nome della cartella o del file da cifrare contiene spazi, come nel nostro caso, è necessario racchiudere il tutto tra doppi apici. Un messaggio ci avviserà se l'operazione è andata a buon fine indicando il numero di file/cartelle criptate.

|

| FIG 1 - Crittografare una cartella tramite cipher |

Spostando qualsiasi file all'interno della cartella questo verrà automaticamente cifrato e sull'icona apparirà un lucchetto.

|

| FIG 2 - File crittografato |

Per decriptare un file o una cartella basta utilizzare il comando con il parametro /d

cipher /d "c:\Cartella cifrata"

domenica 15 marzo 2020

Windows Server 2019: Aggiungere workstation offline al dominio tramite djoin

Nell'articolo Windows Server 2019: Aggiungere una workstation al dominio (join al dominio) è stato illustrato come eseguire la join al dominio di una workstation Windows 10 tramite GUI. La condizione necessaria per portare a termine l'operazione era che il client e il server riuscissero a comunicare tra loro.

Se il Domain Controller non può essere contattato dalla workstation la join può essere comunque effettuata mediante l'utility djoin.exe; introdotta in Windows 7 e Windows Server 2012, consente di eseguire la join del computer al dominio anche in assenza di comunicazione tra il client e il Domain Controller. In pratica djoin viene prima eseguito su un client o su un server Windows che riesce a comunicare con il Domain Controller in modo da creare l'account computer in Active Directory (AD) con il nome specificato (provisioning dell'account computer nel dominio), dopodiché i dati (chiamati blob) vengono esportati in un file per essere importati, sempre tramite l'utilizzo dell'utility, sul client offline. L'utente che esegue djoin per la creazione del file dovrà disporre dell'abilitazione per aggiungere computer al dominio. Per default gli utenti appartenenti ad un dominio possono aggiungere fino ad un massimo di 10 computer, raggiunto tale limite è necessario procedere con un account abilitato all'inserimento dei computer in AD. Il file generato potrà essere utilizzato anche per un'installazione unattended. L'utilizzo di djoin torna utile in tutti quei casi in cui il Domain Controller è temporaneamente non raggiungibile: si pensi, ad esempio, il caso in cui bisogna configurare delle postazioni prima di trasportarle e installarle fisicamente presso un cliente.

La sintassi del comando djoin.exe è la seguente:

djoin.exe [/OPZIONI]

Opzioni:

/PROVISION - Esegue il provisioning di un account computer nel dominio.

/DOMAIN <Nome> - <Nome> del dominio a cui aggiungere il computer.

/MACHINE <Nome> - <Nome> host del computer da aggiungere al dominio.

/MACHINEOU <OU> - <OU> facoltativa in cui viene creato l'account.

/DCNAME <DC> - <DC> facoltativo di destinazione per la creazione dell'account.

/REUSE - Riutilizza un eventuale account esistente (la password verrà reimpostata).

/SAVEFILE <PercorsoFile> - Salva i dati del provisioning in un file in <PercorsoFile>

/NOSEARCH - Ignora il rilevamento di conflitti relativi agli account. Richiede DCNAME (più veloce)

/DOWNLEVEL - Supporta l'uso di un controller di dominio di Windows Server 2008 o versione precedente.

/PRINTBLOB - Restituisce il BLOB dei metadati con codifica Base64 per un file di risposta.

/DEFPWD - Utilizza la password predefinita dell'account computer (scelta non consigliata).

/ROOTCACERTS - Facoltativo. Include i certificati dell'autorità di certificazione radice.

/CERTTEMPLATE <Nome> - Facoltativo. <Nome> del modello di certificato del computer. Include i certificati dell'autorià di certificazione radice.

/POLICYNAMES <Nome/i> - Facoltativo. Elenco di nomi di criteri separati da punto e virgola. Ciascun nome è il nome visualizzato dell'oggetto Criteri di gruppo in AD.

/POLICYPATHS <Percorso/i> - Facoltativo. Elenco di percorsi di criteri separati da punto e virgola. Ciascun percorso è un percorso a un file di criteri di registro.

/NETBIOS <Nome> - <Nome> nome NetBios facoltativo del computer aggiunto al dominio.

/PSITE <Nome> - <Nome> facoltativo del sito persistente in cui inserire il computer aggiunto al dominio.

/DSITE <Nome> - <Nome> facoltativo del sito dinamico in cui inserire inizialmente il computer aggiunto al dominio.

/PRIMARYDNS <Nome> - <Nome> facoltativo del dominio DNS primario del computer aggiunto al dominio.

/REQUESTODJ - Richiede l'aggiunta al dominio offline all'avvio successivo.

/LOADFILE <PercorsoFile> - <PercorsoFile> specificato in precedenza tramite /SAVEFILE

/WINDOWSPATH <Percorso> - <Percorso> della directory Windows in un'immagine offline

/LOCALOS - Consente di specificare il sistema operativo in esecuzione in locale con /WINDOWSPATH. Questo comando deve essere eseguito da un amministratore locale. Per applicare le modifiche è necessario riavviare il sistema.

Se il Domain Controller non può essere contattato dalla workstation la join può essere comunque effettuata mediante l'utility djoin.exe; introdotta in Windows 7 e Windows Server 2012, consente di eseguire la join del computer al dominio anche in assenza di comunicazione tra il client e il Domain Controller. In pratica djoin viene prima eseguito su un client o su un server Windows che riesce a comunicare con il Domain Controller in modo da creare l'account computer in Active Directory (AD) con il nome specificato (provisioning dell'account computer nel dominio), dopodiché i dati (chiamati blob) vengono esportati in un file per essere importati, sempre tramite l'utilizzo dell'utility, sul client offline. L'utente che esegue djoin per la creazione del file dovrà disporre dell'abilitazione per aggiungere computer al dominio. Per default gli utenti appartenenti ad un dominio possono aggiungere fino ad un massimo di 10 computer, raggiunto tale limite è necessario procedere con un account abilitato all'inserimento dei computer in AD. Il file generato potrà essere utilizzato anche per un'installazione unattended. L'utilizzo di djoin torna utile in tutti quei casi in cui il Domain Controller è temporaneamente non raggiungibile: si pensi, ad esempio, il caso in cui bisogna configurare delle postazioni prima di trasportarle e installarle fisicamente presso un cliente.

La sintassi del comando djoin.exe è la seguente:

djoin.exe [/OPZIONI]

Opzioni:

/PROVISION - Esegue il provisioning di un account computer nel dominio.

/DOMAIN <Nome> - <Nome> del dominio a cui aggiungere il computer.

/MACHINE <Nome> - <Nome> host del computer da aggiungere al dominio.

/MACHINEOU <OU> - <OU> facoltativa in cui viene creato l'account.

/DCNAME <DC> - <DC> facoltativo di destinazione per la creazione dell'account.

/REUSE - Riutilizza un eventuale account esistente (la password verrà reimpostata).

/SAVEFILE <PercorsoFile> - Salva i dati del provisioning in un file in <PercorsoFile>

/NOSEARCH - Ignora il rilevamento di conflitti relativi agli account. Richiede DCNAME (più veloce)

/DOWNLEVEL - Supporta l'uso di un controller di dominio di Windows Server 2008 o versione precedente.

/PRINTBLOB - Restituisce il BLOB dei metadati con codifica Base64 per un file di risposta.

/DEFPWD - Utilizza la password predefinita dell'account computer (scelta non consigliata).

/ROOTCACERTS - Facoltativo. Include i certificati dell'autorità di certificazione radice.

/CERTTEMPLATE <Nome> - Facoltativo. <Nome> del modello di certificato del computer. Include i certificati dell'autorià di certificazione radice.

/POLICYNAMES <Nome/i> - Facoltativo. Elenco di nomi di criteri separati da punto e virgola. Ciascun nome è il nome visualizzato dell'oggetto Criteri di gruppo in AD.

/POLICYPATHS <Percorso/i> - Facoltativo. Elenco di percorsi di criteri separati da punto e virgola. Ciascun percorso è un percorso a un file di criteri di registro.

/NETBIOS <Nome> - <Nome> nome NetBios facoltativo del computer aggiunto al dominio.

/PSITE <Nome> - <Nome> facoltativo del sito persistente in cui inserire il computer aggiunto al dominio.

/DSITE <Nome> - <Nome> facoltativo del sito dinamico in cui inserire inizialmente il computer aggiunto al dominio.

/PRIMARYDNS <Nome> - <Nome> facoltativo del dominio DNS primario del computer aggiunto al dominio.

/REQUESTODJ - Richiede l'aggiunta al dominio offline all'avvio successivo.

/LOADFILE <PercorsoFile> - <PercorsoFile> specificato in precedenza tramite /SAVEFILE

/WINDOWSPATH <Percorso> - <Percorso> della directory Windows in un'immagine offline

/LOCALOS - Consente di specificare il sistema operativo in esecuzione in locale con /WINDOWSPATH. Questo comando deve essere eseguito da un amministratore locale. Per applicare le modifiche è necessario riavviare il sistema.

Provisioning dell'account computer nel dominio

- Posizionarsi su un client o un server Windows appartenente al dominio e connesso al Domain Controller ed eseguire il logon come amministratore del dominio.

- All'interno del menu Start digitare cmd. Cliccare con il tasto destro su Prompt dei comandi e selezionare Esegui come amministratore.

FIG 1 - Prompt dei comandi come amministratore - Dal prompt dei comandi eseguire il comando

djoin /provision /domain <dominio> /machine <nome_host> /savefile <PercorsoFile>

Ad es. nel nostro dominio mycompany.local il comando diventa

djoin /provision /domain mycompany.local /machine PCDIR002 /savefile c:\offlinedomainjoin.txt

FIG 2 - DJOIN, Provisioning account computer - Verificando in Active Directory noteremo che la workstation specificata nel comando (PCDIR002) è stata aggiunta al container Computers come mostrato in FIG 3. Copiare il file generato (c:\offlinedomainjoin.txt) sulla workstation offline che si intende aggiungere al dominio. Anche se si tratta di un file di testo, aprendolo con un editor di testo il suo contenuto non è leggibile per un essere umano (FIG 4) tuttavia il file contiene dati sensibili come password e informazioni relative al dominio.

FIG 3 - Active Directory, container Computers

FIG 4 - File generato da djoin contenente i dati del provisioning

Join al dominio della workstation offline

- Sulla workstation offline, dopo aver copiato il file generato da djoin, avviare il prompt dei comandi come amministratore ed eseguire il comando

djoin /requestODJ /loadfile c:\offlinedomainjoin.txt /windowspath %systemroot% /localos

dove al posto di c:\offlinedomainjoin.txt va indicato il percorso e il nome del file del provisioning.

FIG 5 - Windows 10, djoin sulla workstation offline - Riavviare il sistema. Dopo il riavvio, come visibile in FIG 6, la workstation appartiene al dominio ed è stata rinominata in PCDIR002 (nome specificato nella fase del provisioning).

FIG 6 - Windows 10, Dominio e nome PC

lunedì 9 marzo 2020

Windows Quick Tip: Visualizzare il product key del sistema operativo tramite wmic

In passato abbiamo già visto le potenzialità di WMIC (Windows Management Instrumentation Command-line) nella gestione dei sistemi da riga di comando. Tale strumento può anche essere utilizzato per visualizzare il product key di Windows eseguendo il comando

wmic path softwarelicensingservice get OA3xOriginalProductKey

Se è stato effettuato l'aggiornamento a Windows 10 da una versione antecedente del sistema operativo tale comando non funziona.

wmic path softwarelicensingservice get OA3xOriginalProductKey

Se è stato effettuato l'aggiornamento a Windows 10 da una versione antecedente del sistema operativo tale comando non funziona.

giovedì 5 marzo 2020

Windows 10: Rimuovere account utente locali da una workstation appartenente ad un dominio

Quando si esegue la join al dominio di una workstation già utilizzata come visto nell'articolo Windows Server 2019: Aggiungere una workstation al dominio (join al dominio) può essere opportuno, per questioni di sicurezza, rimuovere gli utenti locali presenti sulla workstation. Un utente locale amministratore può effettuare modifiche sulla workstation come modificare indirizzo IP, installare/rimuovere programmi, ecc. e può non essere soggetto alle policy impostate dall'amministratore del dominio. Per rimuovere gli account utente locale sulla postazione è possibile procedere anche tramite server ma in quest'articolo mostrerò come procedere direttamente dalla workstation.

- Eseguire il logon sulla postazione Windows 10 con l'account amministratore del dominio. Nella schermata di logon cliccare su Altro utente (FIG 1) presente in basso a sinistra dello schermo. Come nome utente digitare administrator@mycompany.local e inserire la relativa password nell'apposito campo (FIG 2).

FIG 1 - Windows 10, Schermata di logon, Altro utente

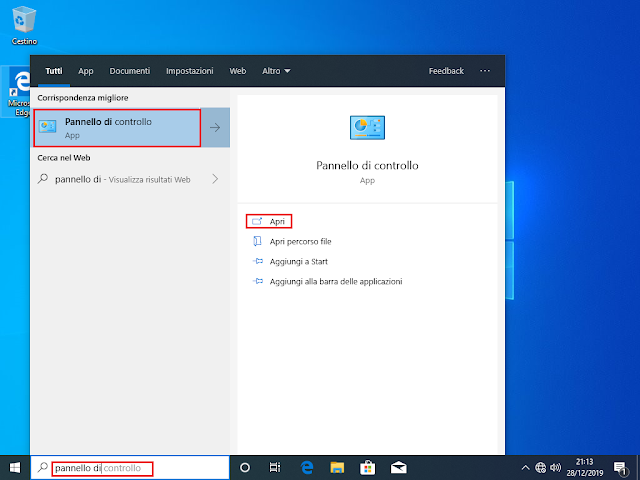

FIG 2 - Windows 10, logon come amministratore del dominio - All'interno della barra di ricerca digitare Pannello di controllo e cliccare su Apri.

FIG 3 - Windows 10, Apertura Pannello di controllo - Cliccare su Account utente.

FIG 4 - Pannello di controllo, categoria Account utente - Nella finestra Account utente cliccare nuovamente sul link Account utente.

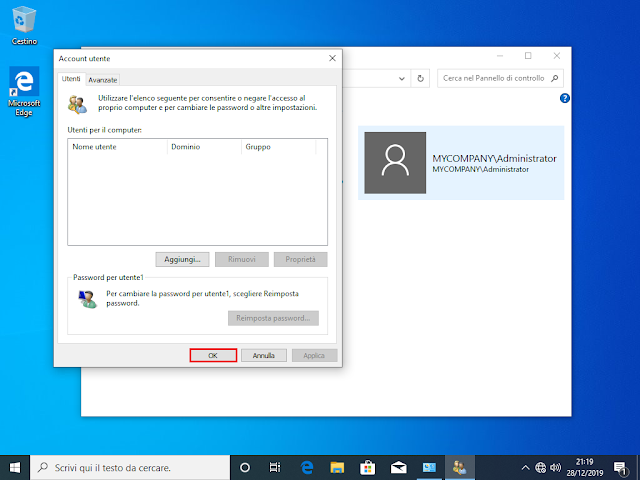

FIG 5 - Account utente - Cliccare su Gestisci account utente.

FIG 6 - Gestisci account utente - Come visibile da FIG 7 è presente un solo account locale (utente1) che fa parte del gruppo degli amministratori locali della workstation. Selezionare l'account utente e cliccare sul pulsante Rimuovi.

FIG 7 - Elenco account utenti locali - Rispondere Si al messaggio di conferma per procedere con la rimozione dell'account locale e quindi cliccare sul pulsante OK per chiudere la finestra Account utente.

FIG 8 - Conferma rimozione account utente locale

FIG 9 - Account utente, cliccare su OK per chiudere la finestra - Da questo momento sarà possibile accedere alla workstation solo tramite un account utente appartenente al dominio

Iscriviti a:

Commenti (Atom)