Metodo 1: Disabilitare l'aggiornamento automatico dei driver tramite registro di sistema

- Premere la combinazione di tasti WIN+R per aprire la finestra di dialogo Esegui e digitare regedit seguito da invio per avviare l'editor del registro di sistema;

- Posizionarsi su

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate - Creare, se non presente, un valore DWORD (32 bit), rinominarlo ExcludeWUDriversInQualityUpdate e valorizzarlo ad 1.

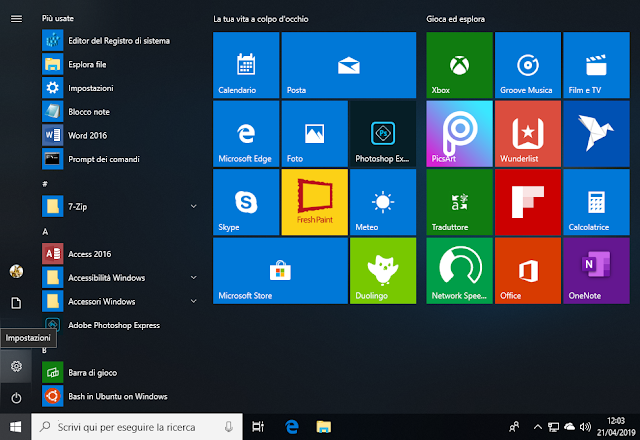

FIG 1 - Windows 10, Disabilita aggiornamento automatico driver da parte di Windows Update

Dal seguente link è possibile scaricare i file .reg che abilitano/disabilitano l'aggiornamento automatico dei driver da parte di Windows Update

DOWNLOAD

Metodo 2: Disabilitare l'aggiornamento automatico dei driver tramite l'Editor Criteri di gruppo locali

- Avviare l'Editor Criteri di gruppo locali (WIN+R e digitare gpedit.msc seguito da invio);

- Posizionarsi su Configurazione computer -> Modelli amministrativi -> Componenti di Windows -> Windows Update

- Sulla parte destra cliccare 2 volte con il tasto sinistro del mouse sulla voce Non includere i driver con gli aggiornamenti di Windows;

FIG 2 - Windows 10, Editor Criteri di gruppo locali - Nella finestra successiva, selezionare l'opzione Attivata e cliccare su OK per confermare;

FIG 3 - Non includere i driver con gli aggiornamenti di Windows