Generalmente un ransomware infetta il computer della vittima attraverso uno dei canali di infezione (email, malware, siti infetti,ecc) ed, eseguito in locale sulla macchina compromessa, procede a cifrare i dati. I ransomware di questa nuova famiglia, invece, vengono eseguiti da remoto sul computer di chi esegue l'attacco, ricerca i server samba accessibili, effettua un brute forcing di eventuali password di accesso quindi cifra i dati e crea un file con le informazioni sul riscatto.

Il ransomware è stato individuato per la prima volta a marzo 2019 e identificato con il nome MegaLocker Virus. In poco tempo ha fatto numerose vittime cifrando i dati presenti sui NAS non correttamente configurati.

Ai file cifrati viene aggiuna l'estensione .crypted e viene creato il file !DECRYPT_INSTRUCTION.TXT contenente le istruzioni per il pagamento del riscatto che varia da 250$ per un utente privato agli 800-1000$ per un'azienda. All'intero delle istruzioni è indicato di contattare l'indirizzo alexshkipper@firemail.cc per il pagamento del riscatto e, per dimostrare di essere un utente privato, viene richiesto di inviare una foto personale (di un compleanno, hobby, in vacanza, ecc).

Ad aprile il nome del ransomware è stato modificato in NamPoHyu Virus e ai file cifrati viene ora aggiunta l'estensione .NamPoHyu. All'interno delle istruzioni viene indicato un sito TOR a cui collegarsi e reperire informazioni sul pagamento del riscatto.

|

| FIG 1 - NamPoHyu file !DECRYPT_INSTRUCTION.TXT |

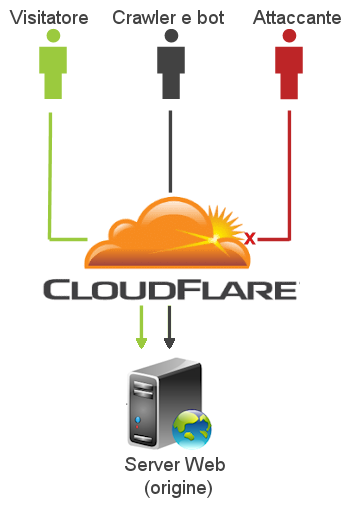

La scelta di attaccare i server Samba non è casuale, basta effettuare una semplice ricerca in Shodan (port:445 "SMB Status Authentication: disabled") per individuare oltre 500 mila possibili obiettivi. Il protocollo Samba è molto diffuso ed impiegato per condividere file, cartelle, stampanti in rete anche tra sistemi operativi diversi. Nonostante in passato tale protocollo sia salito più volte agli onori della cronaca per essere stato sfruttato da diversi attacchi informatici (come ad es. nel caso del ransomware WannaCry), continua ad essere configurato e utilizzato in maniera poco sicura.

|

| FIG 2 - Shodan, Ricerca server Samba |

Recuperare i dati cifrati da NamPoHyu Virus (MegaLocker Virus)

La nota società di sicurezza Emsisoft, ha sviluppato un tool che consente di decriptare i dati cifrati dal ransomware NamPoHyu Virus (o MegaLocker Virus). Il tool può essere scaricato dal seguente linkDOWNLOAD

Una volta avviato il tool vengono mostrate le condizioni di utilizzo che vanno accettate cliccando sul pulsante Yes per proseguire.

|

| FIG 3 - Emsisoft Decrypter for MegaLocker licenza |

Cliccare sul pulsante Browse e selezionare il file !DECRYPT_INSTRUCTION.TXT quindi cliccare sul pulsante Start.

|

| FIG 4 - Emsisoft Decrypter for MegaLocker, analisi file !DECRYPT_INSTRUCTION.TXT |

Terminato il processo il tool visualizza una finestra di dialogo con la chiave per decriptare i dati.

|

| FIG 5 - Emsisoft Decrypter for MegaLocker, Decryption Key |

Cliccando sul pulsante OK nella finestra di dialogo verrà aperta la finestra principale del tool che consente di selezionare la cartella o il disco contenente i file da decriptare.

|

| FIG 6 - Emsisoft Decrypter for MegaLocker, selezione cartelle contenenti i file cifrati |

Il processo di recupero dei dati va avviato cliccando sul pulsante Decrypt. La finestra passa automaticamente alla scheda Results dove viene mostrato lo stato dell'operazione di recupero.

|

| FIG 7 - Emsisoft Decrypter for MegaLocker, Procedura completata |

Se la chiave non viene trovata e viene visualizzato il messaggio in FIG 8 è probabile che i dati siano stati cifrati con una variante aggiornata del ransomware. In questi casi non resta che incrociare le dita e attendere una soluzione o una nuova versione del tool.

|

| FIG 8 - Emsisoft Decrypter for MegaLocker, Chiave non trovata |