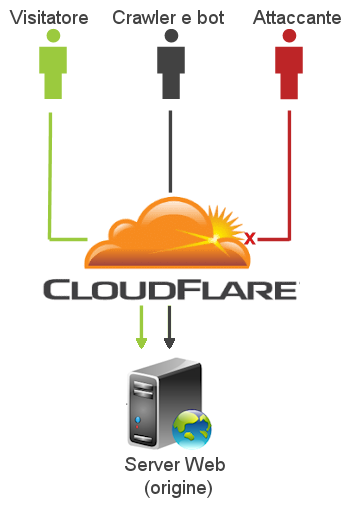

Cloudflare, società specializzata nel content delivery network, da circa 2 anni fornisce gratuitamente un server DNS veloce ed attento alla privacy (Cloudflare 1.1.1.1: il DNS più veloce del web e attento alla privacy). Da qualche mese, per rispondere alle richieste degli utenti relativamente alla possibilità di filtrare i siti pericolosi, ha introdotto un nuovo servizio DNS gratuito chiamato 1.1.1.1 for Families che permette di aggiungere facilmente un livello di protezione alla propria rete domestica e ai propri dispositivi riducendo al minimo il rischio di scaricare malware o di accedere a contenuti per adulti. Il servizio sfrutta la rete globale di Cloudflare e anche in questo caso è garantita la bassa latenza delle risposte, sicurezza e il rispetto della privacy. I DNS da impostare sul proprio dispositivo o sul router per poter usufruire della protezione di Cloudflare sono i seguenti:

Per la protezione contro il malware

DNS primario (IPv4): 1.1.1.2

DNS secondario (IPv4): 1.0.0.2

DNS primario (IPv6): 2606:4700:4700::1112

DNS secondario (IPv6): 2606:4700:4700::1002

Per la protezione contro malware e contenuti per adulti

DNS primario (IPv4): 1.1.1.3

DNS secondario (IPv4): 1.0.0.3

DNS primario (IPv6): 2606:4700:4700::1113

DNS secondario (IPv6): 2606:4700:4700::1003

Le pagine vengono filtrate attraverso l'utilizzo di blacklist che vengono gestite e aggiornate direttamente da Cloudflare. Non viene offerta alcuna opzione di personalizzazione: non è possibile aggiungere manualmente ulteriori pagine da filtrare e nel caso in cui un sito sia stato inserito erroneamente all'interno della blacklist, non c'è la possibilità di sbloccarlo direttamente se non segnalando il problema a Cloudflare.

|

| FIG 1 - Cloudflare, 1.1.1.1 for Families |