Il MAC address, acronimo che sta per Media Access Control e noto anche come indirizzo fisico, è un codice di 48 bit che viene assegnato in modo univoco dal produttore ad ogni scheda di rete (Network Interface Card o NIC). I 48 bit (6 byte) del MAC address sono suddivisi in 12 cifre esadecimali e generalmente viene scritto suddividendo le cifre in 6 ottetti separati da un trattino (es. E0-3F-49-A0-67-2C). Le prime 6 cifre del MAC address, i primi 3 ottetti, individuano il produttore e vengono dette OUI (Organizationally Unique Identifier), mentre le restanti rappresentano il numero di serie della scheda.

Conoscendo l'indirizzo MAC, dunque, possiamo ricercare i dettagli relativi al produttore. Solitamente all'interno delle distribuzioni Linux è presente il database OUI: un file di testo che è possibile interrogare mediante un modulo Python3 o utilizzando il tool ouilookup. Per individuare la posizione del database eseguire il seguente comando dalla finestra terminale:

locate oui.txt

Come mostrato in figura il file è presente in più percorsi. Generalmente nelle distribuzioni Linux il file si trova in /var/lib/ieee-data/oui.txt.

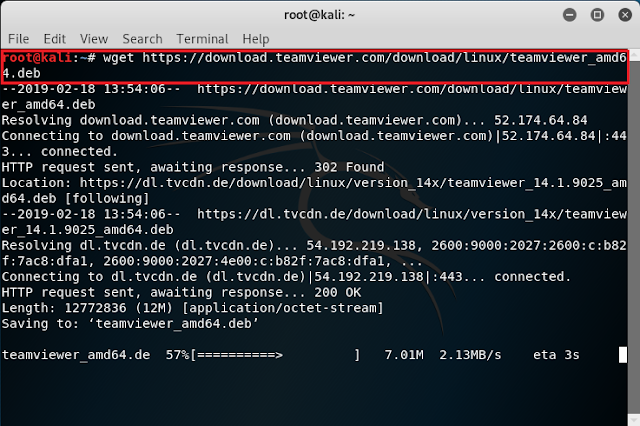

Nel caso in cui il file non venisse trovato, basterà scaricarlo da http://standards-oui.ieee.org/oui/oui.txt tramite il comando wget

wget http://standards-oui.ieee.org/oui/oui.txt

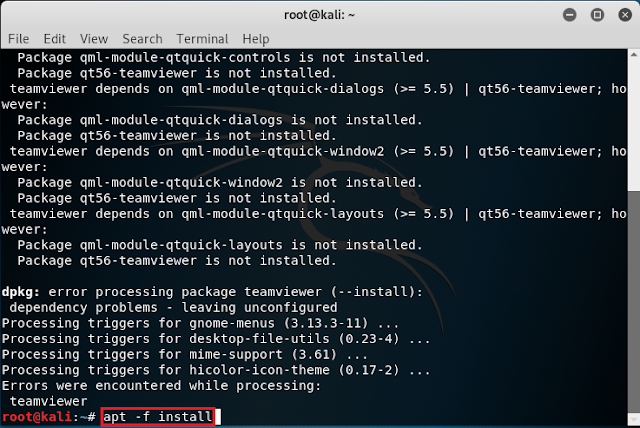

Installare il tool ouilookup e avviare Python3 con i comandi

pip3 install ouilookup

python3

|

| FIG 2 - Installazione ouilookup e avvio Python3 |

from OuiLookup import OuiLookup

A questo punto non resta che interrogare il database OUI specificando il MAC address da controllare

OuiLookup().query('E0:3F:49:A0:67:2C')