In quest'articolo andremo a creare una cartella individuale sul server per ciascun utente del dominio. La cartella sarà accessibile solo al proprietario e non sarà condivisa con altri utenti, inoltre verrà mappata automaticamente al logon dell'utente sulle postazioni.

La prima operazione da fare è quella di creare una cartella all'interno del server che andrà a contenere le cartelle individuali degli utenti.

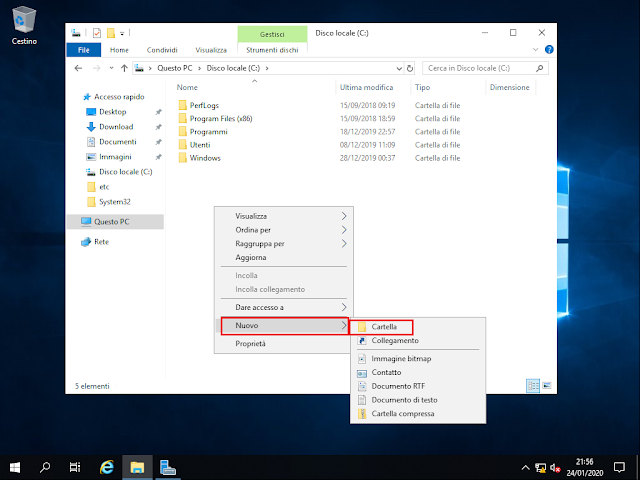

- Posizionarsi sul server Server1DC, aprire Esplora file, Questo PC, doppio clic su Disco locale (C:).

- Creare una nuova cartella e rinominarla in Dati Personali.

- Cliccare con il tasto destro del mouse sulla cartella appena creata, selezionare Proprietà quindi, nella scheda Condivisione cliccare sul pulsante Condivisione avanzata.

FIG 1 - Condivisione cartella Dati Personali - Selezionare l'opzione Condividi questa cartella. Al nome suggerito per la condivisione aggiungere il simbolo $ alla fine. In questo modo verrà creata una condivisione nascosta: se da una workstation del dominio nella barra indirizzi di Esplora file digitiamo \\Server1DC la condivisione nascosta non verrà visualizzata (FIG 3) ma sarà comunque accessibile agli utenti abilitati digitando il percorso di rete \\Server1DC\Dati Personali$. Cliccare su Autorizzazioni.

FIG 2 - Condivisione avanzata, condivisione nascosta

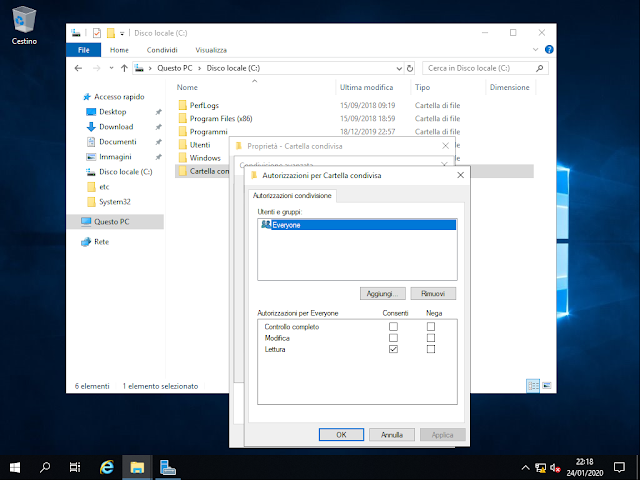

FIG 3 - Windows 10, Condivisione nascosta non visibile - Selezionare il gruppo Everyone e cliccare sul pulsante Rimuovi.

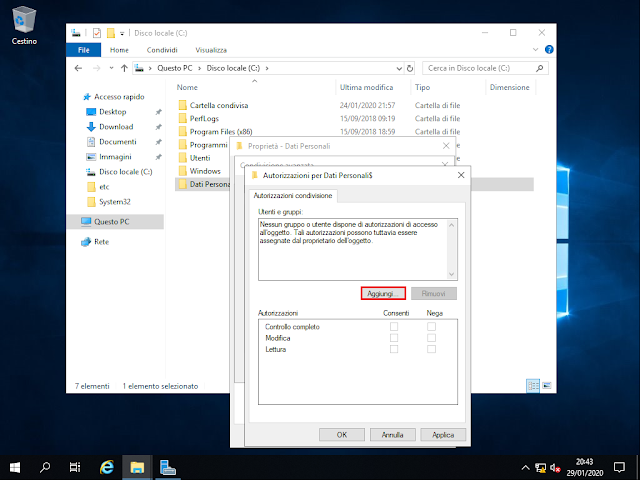

FIG 4 - Autorizzazioni condivisione, rimozione gruppo Everyone - Cliccare sul pulsante Aggiungi.

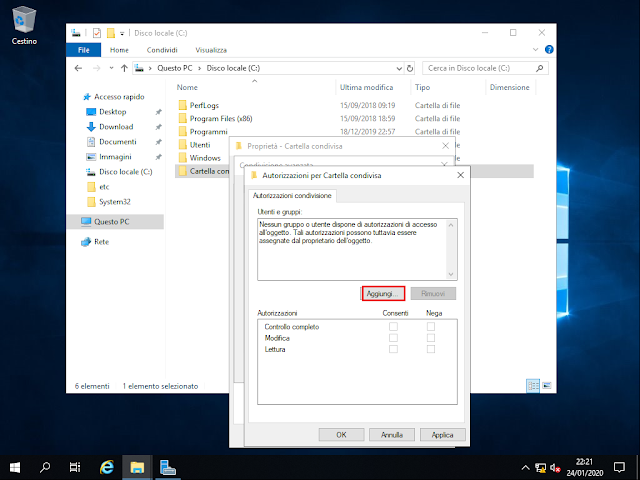

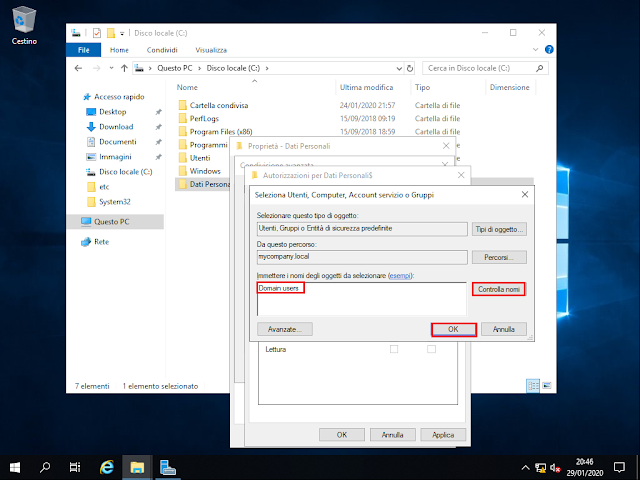

FIG 5 - Autorizzazioni condivisioni, Aggiungi gruppo - All'interno della casella Immettere i nomi degli oggetti da selezionare, digitare Domain Users, cliccare sul pulsante Controlla nomi quindi su OK.

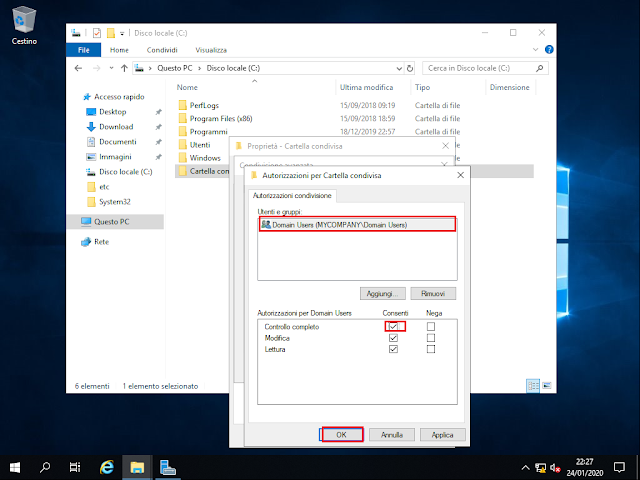

FIG 6 - Autorizzazioni Domain Users - All'interno della finestra Autorizzazioni per Dati Personali$ assicurarsi che il gruppo Domain Users sia selezionato quindi, in Autorizzazioni per Domain Users, selezionare la casella Controllo completo e cliccare su OK per applicare la modifica.

FIG 7 - Controllo completo Domain Users - Nella finestra Condivisione avanzata cliccare su OK.

FIG 8 - Condivisione avanzata - All'interno della finestra Proprietà - Dati Personali selezionare la scheda Sicurezza quindi cliccare sul pulsante Avanzate.

FIG 9 - Sicurezza cartella condivisa - Tutti gli utenti appartenenti al dominio hanno il controllo completo sul contenuto della cartella. Il nostro obiettivo è quello di andare a creare, all'interno della cartella Dati Personali, altre cartelle individuali per ciascun utente del dominio a cui solo il proprietario potrà accedere. Per default i permessi vengono ereditati dalla cartella superiore pertanto è necessario rimuovere l'ereditarietà dei permessi per raggiungere il nostro scopo. All'interno della finestra Impostazioni avanzate di sicurezza per Dati Personali cliccare su Disabilita ereditarietà.

FIG 10 - Disabilita ereditarietà - All'interno della finestra di dialogo Blocca eredità cliccare su Converti autorizzazioni ereditate in autorizzazioni esplicite per questo oggetto.

FIG 11 - Blocca eredità, Converti autorizzazioni ereditate in autorizzazioni esplicite per questo oggetto - Selezionare il gruppo Users con i permessi di Accesso in Lettura ed esecuzione e cliccare sul pulsante Rimuovi. Eseguire la stessa operazione per l'altro gruppo Users con permessi di Accesso Speciale quindi cliccare su OK.

FIG 12 - Impostazioni avanzate di sicurezza per Dati Personali, rimozione autorizzazioni - Cliccare sul pulsante Chiudi per la chiusura delle finestra Proprietà - Dati Personali.

FIG 13 - Proprietà - Dati Personali

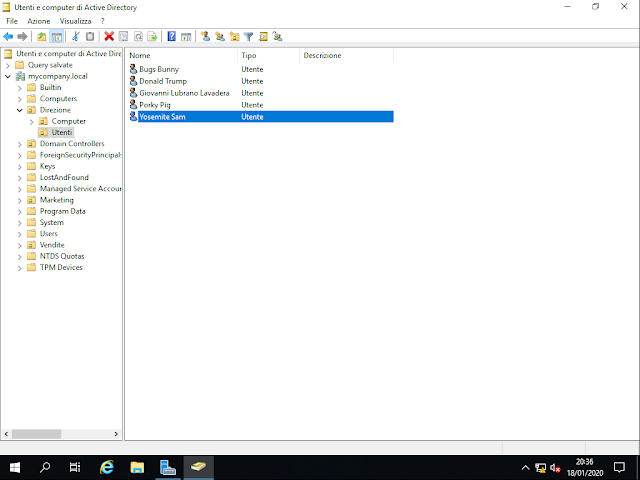

- Da Server Manager cliccare sul menu Strumenti e selezionare Utenti e Computer di Active Directory (Active Directory Users and Computers). In alternativa premere la combinazione di tasti WIN+R digitare dsa.msc e premere invio.

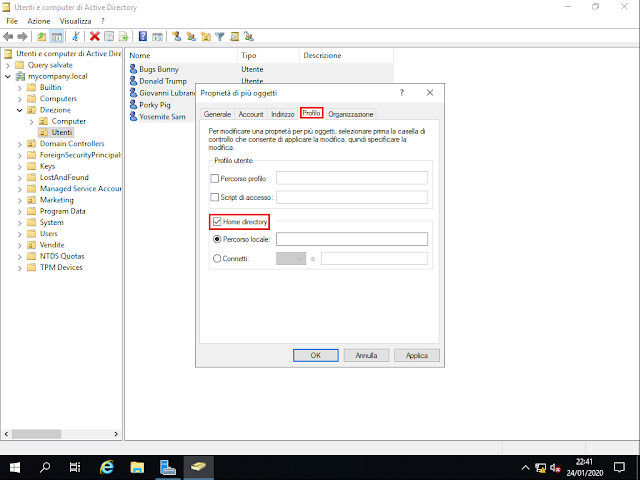

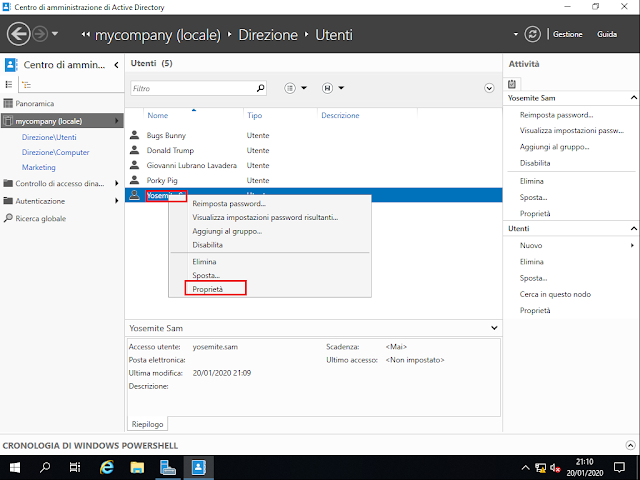

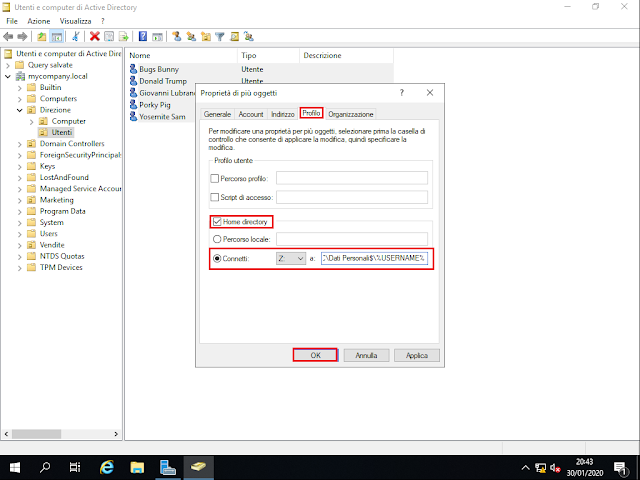

FIG 14 - Server Manager, Strumenti, Utenti e computer di Active Directory - Selezionare gli utenti dell'unità organizzativa mycompany.local\Direzione\Utenti, cliccarci su con il tasto destro del mouse e selezionare Proprietà.

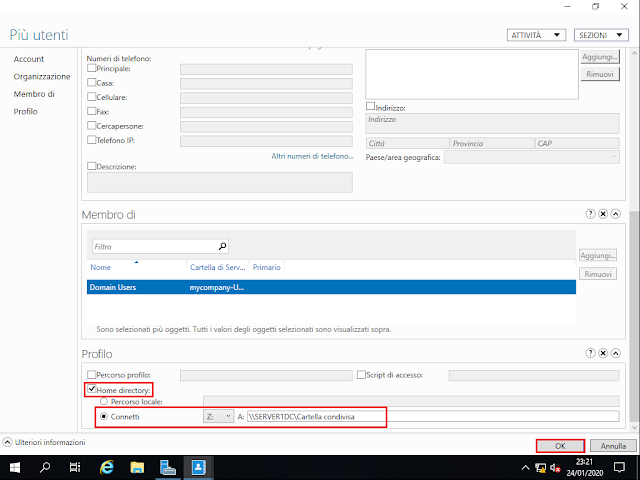

FIG 15 - Proprietà account utente - All'interno della scheda Profilo, selezionare la casella Home directory quindi l'opzione Connetti. Dall'elenco a discesa selezionare la lettera con la quale si intende mappare la cartella (ad es Z:) e inserire il percorso di rete \\Server1DC\Dati Personali$\%USERNAME%

%username% è una variabile d'ambiente contenente il nome utente. Cliccare su OK per applicare l'impostazione.

FIG 16 - Mappare cartelle personali individuali - Le cartelle individuali per ciascun utente verranno automaticamente create all'interno della cartella condivisa \\Server1DC\Dati Personali$

FIG 17 - Cartelle personali create in \\Server1DC\Dati Personali$ - Da questo momento, quando uno degli utenti appartenenti alla UO mycompany.local\Direzione\Utenti effettuerà il logon su una workstation del dominio, si ritroverà mappata come disco Z: la cartella personale presente sul server e a cui solo lui ha accesso. Ovviamente non sarà più visibile la cartella condivisa che abbiamo creato nell'articolo Windows Server 2019: Mappare automaticamente una cartella condivisa ma a questo si può ovviare tramite uno script di logon di cui parlerò nel prossimo articolo.

FIG 18 - Windows 10, Cartella personale mappata

FIG 19 - Autorizzazioni sulla cartella personale