Per elencare i protocolli di cifratura utilizzati da un server si può utilizzare lo script ssl-enum-ciphers tramite nmap. Da terminale di Kali Linux eseguire il comando:

nmap --script ssl-enum-ciphers -p 443 glubrano.com

sostituendo glubrano.com con il nome del server/dominio che si intende interrogare.

In output vengono elencati tutti i protocolli supportati sulle connessioni SSL/TLS. Lo script è piuttosto invasivo, avvia numerose connessioni SSLv3/TLS tentando ogni volta con un nuovo protocollo di cifratura ottenendo, in questo modo, l'elenco del protocolli supportati dal server. Per ciascun protocollo viene indicato anche il livello di sicurezza della connessione. Lo script, inoltre, mette in evidenza eventuali vulnerabilità note sui protocolli supportati dal server (come ad es. PODDLE, certificati firmati con un algoritmo debole come MD5, ecc).

ATTENZIONE:

Danneggiare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest'articolo vanno utilizzate solo per testare/verificare sistemi di cui si è titolari. Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo articolo a solo scopo didattico.

|

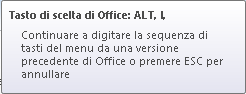

| FIG 1 - Protocolli di cifratura supportati |