Per avere informazioni sul meteo basta consultare uno dei numerosi siti di previsioni, app o assistenti personali. In questo articolo verrà mostrato come recuperare tali informazioni in ambiente Linux senza uscire dalla shell e utilizzando lo strumento Curl.

Curl è uno strumento da terminale molto sofisticato e utilizzato per ricevere o inviare dati usando la sintassi URL. Viene spesso utilizzato per gestire le connessioni SSL, post HTTP e per caricare dati in FTP. Grazie a Igor Chubin e al suo sito wttr.in è possibile utilizzare Curl anche per visualizzare le previsioni meteo all'interno della shell.

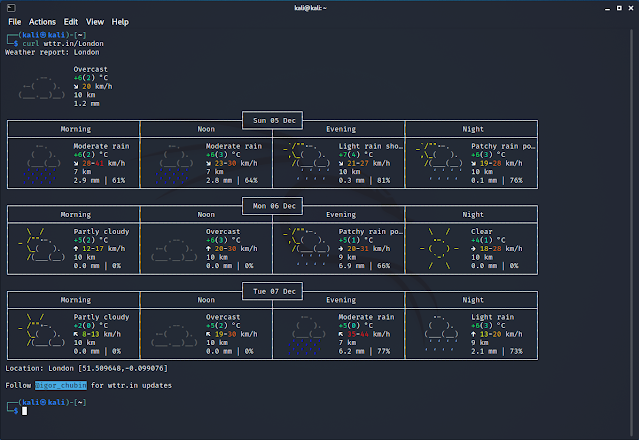

Eseguendo il seguente comando dalla finestra terminale

curl wttr.in

verranno visualizzate le previsioni meteo dei prossimi tre giorni della nostra area (identificata in base all'indirizzo IP). Come visibile in FIG 1, per ciascun giorno viene fornita la previsione divisa in quattro fasce orarie: mattina, pomeriggio, sera e notte. Vengono visualizzate, inoltre, informazioni relative alla nuvolosità, all'escursione termica, velocità del vento ed eventuali millimetri di pioggia prevista. Le informazioni sono ben ordinate e arricchite da un'illustrazione ASCII.

Per conoscere le previsioni meteo di un'altra città basta far seguire all'URL di base il suo nome. Ad esempio, per conoscere le previsioni meteo di Londra basta eseguire

curl wttr.in/London

Se dobbiamo prendere l'aereo e vogliamo conoscere le previsioni meteo su un determinato aeroporto basta far seguire all'URL base il relativo IATA airport code.

Uno IATA airport code (noto anche come IATA location identifier o IATA station code) è un geocodice di tre lettere, definito dalla International Air Transport Association (IATA), che identifica molti aeroporti e aree metropolitane in tutto il mondo. Ad esempio per conoscere le previsioni relative all'aeroporto di Fiumicino (Roma) basta digitare il comando

curl wttr.in/FCO

per l'aeroporto John F. Kennedy di New York il comando diventa

curl wttr.in/JFK

Tramite Curl e wttr.in è possibile visualizzare anche le informazioni relative alle fasi della luna. Per scoprire in che fase si trova la luna nella data odierna eseguire il comando

curl wttr.in/moon

|

| FIG 4 - Fase lunare |

curl wttr.in/moon@2021-12-25

Per maggiori informazioni sull'utilizzo di wttr.in è possibile visualizzare la pagina help online tramite il comando

curl wttr.in/:help