Il tool per la gestione rapporti di archiviazione può essere utile per individuare file duplicati o di grandi dimensioni sul Server file permettendo di valutarne una migliore organizzazione e salvaguardare lo spazio su disco.

- Da Server Manager cliccare su Strumenti quindi su Gestione risorse file server.

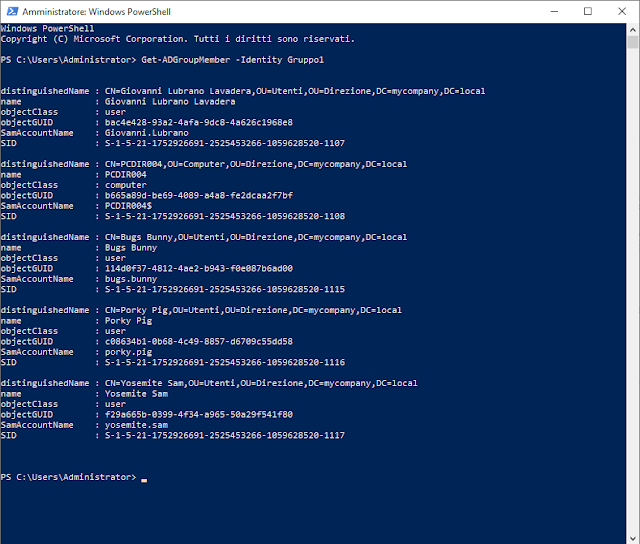

FIG 1 - Sever Manager, Strumenti - Cliccare, con il tasto destro del mouse, su Gestione rapporti di archiviazione e selezionare, dal menu contestuale, la voce Genera rapporti.

FIG 2 - Gestione rapporti di archiviazione - In Selezionare i rapporti da generare selezionare la casella File duplicati. In fondo è possibile selezionare anche il formato del rapporto: in questo caso lasciare selezionata l'opzione proposta di default (DHTML).

FIG 3 - Proprietà attività rapporto archiviazione - Per specificare la cartella o il disco su cui agire cliccare sulla scheda Ambito e quindi sul pulsante Aggiungi.

FIG 4 - Proprietà attività rapporto archiviazione, Ambito - Selezionare la cartella o il disco che si intende verificare (in questo caso la cartella C:\Dati Personali) e cliccare su OK.

FIG 5 - File Duplicati, cartella - Ritornando alla finestra Proprietà attività rapporto archiviazione cliccare su OK.

FIG 6 - Proprietà attività rapporto archiviazione - Nella finestra successiva possiamo decidere se attendere che il report venga generato e visualizzato oppure generare il report in background. Lasciare selezionata l'opzione Attendi che i rapporti vengano generati, quindi visualizzati e cliccare su OK.

FIG 7 - Genera rapporti archiviazioni - Dopo qualche secondo viene generato il report sotto forma di documento HTML. Aprire il documento tramite il browser.

FIG 8 - Report in formato HTML - Il report ci indica i file duplicati trovati e altre informazioni come la loro dimensione, le cartelle in cui risiedono, le abilitazioni, ecc.

FIG 9 - Rapporto file duplicati