Se si intende riattivare la possibilità di accedere alle Opzioni di avvio avanzate premendo il tasto F8 all'avvio è possibile procedere in 2 modi: abilitare il tasto F8 tramite il comando bootmenupolicy oppure abilitare il Windows boot manager utilizzando il comando displaybootmenu.

Abilitare/Disabilitare il tasto F8 tramite il comando bootmenupolicy

Nel caso in cui abbiamo più versioni di Windows installate in multiboot questa opzione ci consente di specificare su quale sistema operativo abilitare F8 per l'accesso alle Opzioni di avvio avanzate.

Per identificare su quale sistema operativo abilitare F8 al boot:

- Avviare il prompt dei comandi come amministratore: Premere la combinazione di tasti Win + X quindi selezionare la voce Prompt dei comandi (amministratore)

- digitare il seguente comando seguito da invio bcdedit

- Nella sezione Windows Boot manager individuare la voce default e verificare il suo valore (che rappresenta il sistema caricato di default)

- In Caricatore di avvio di Windows individuare il sistema su cui vogliamo attivare il tasto F8 e prendiamo nota del relativo campo identificatore (che verrà utilizzato nei successivi comandi bcdedit per abilitare/disabilitare il tasto F8).

In figura entrambi i valori sono {current} in quanto abbiamo un solo sistema operativo installato.

Per abilitare il tasto F8:

- Avviare il prompt dei comandi come amministratore: Premere la combinazione di tasti Win + X quindi selezionare la voce Prompt dei comandi (amministratore)

- Digitare il seguente comando seguito da invio

bcdedit /set {current} bootmenupolicy Legacy

se l'operazione va a buon fine appare il messaggio Operazione completata e al successivo riavvio potremmo accedere alle opzioni di avvio avanzate di Windows premendo il tasto F8

- Avviare il prompt dei comandi come amministratore: Premere la combinazione di tasti Win + X quindi selezionare la voce Prompt dei comandi (amministratore)

- Digitare il seguente comando seguito da invio

bcdedit /set {current} bootmenupolicy Standard

Abilitare/Disabilitare Windows boot manager tramite il comando displaybootmenu

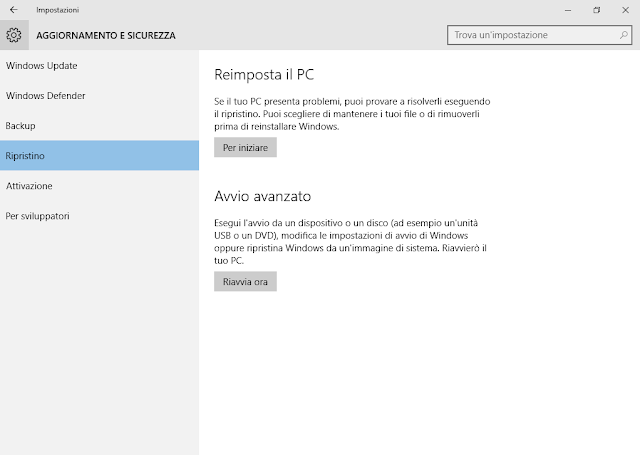

Con questa seconda opzione in realtà andremo ad abilitare il Windows boot manager e non direttamente il tasto F8. Abilitando il Windows boot manager ad ogni avvio verrà proposta la schermata di FIG 1 in cui è possibile selezionare il sistema operativo da avviare oppure, premendo F8, accedere alle impostazioni di avvio (FIG 2) che consentono di avviare il sistema in modalità provvisoria tramite la pressione del tasto F4

|

| FIG 1 - Windows 10: Windows Boot Manager |

|

| FIG 2 - Windows 10: Impostazioni di avvio |

Per abilitare Windows boot manager:

- Avviare il prompt dei comandi come amministratore: Premere la combinazione di tasti Win + X quindi selezionare la voce Prompt dei comandi (amministratore)

- digitare il seguente comando seguito da invio

bcdedit /set {bootmgr} displaybootmenu yes

se l'operazione va a buon fine appare il messaggio Operazione completata

- Avviare il prompt dei comandi come amministratore: Premere la combinazione di tasti Win + X quindi selezionare la voce Prompt dei comandi (amministratore)

- digitare il seguente comando seguito da invio

bcdedit /set {bootmgr} displaybootmenu no