I ruoli di Windows Server sono una raccolta di funzionalità e servizi correlati che consentono di gestire e fornire specifici servizi di rete e applicazioni. Essi forniscono un modo per configurare il server per un determinato scopo o scenario di utilizzo, semplificando la gestione e l'amministrazione del sistema. Di seguito daremo un'occhiata da vicino ai ruoli di Windows Server 2022.

|

| FIG 1 - Ruoli server |

Accesso remotoAccesso remoto assicura una connettività semplice tramite DirectAccess, VPN e il proxy dell'applicazione Web. DirectAccess offre un'esperienza sempre attiva e gestita. RAS offre servizi VPN tradizionali tra cui connettività da sito a sito (a livello di filiale o basata su cloud). Il proxy dell'applicazione Web consente la pubblicazione di applicazioni selezionate basate su HTTP e HTTPS nella rete aziendale e nei dispositivi client all'esterno della rete aziendale. Il routing include funzionalità tradizionali tra cui NAT e altre opzioni di connettività. Accesso remoto e il routing possono essere distribuiti in un singolo tenant o in modalità multi-tenant.

Active Directory Lightweight Directory Services

Active Directory Lightweight Directory Services (AD LDS) fornisce un archivio per i dati specifici delle applicazioni, per le applicazioni abilitate all'uso di directory che non richiedono l'infrastruttura di Servizi di dominio Active Directory. Su un server possono essere presenti più istanze di AD LDS ognuna con il proprio schema.

Si tratta di un servizio di directory basato su Lightweight Directory Access Protocol (LDAP) simile ad AD DS. È progettato per essere utilizzato con applicazioni abilitate alle directory ed è particolarmente utile per le organizzazioni che desiderano creare una directory di account dei clienti, ma mantenerla separata dall'infrastruttura AD DS dell'organizzazione. Può essere usato come identity provider con AD FS sia per l'autenticazione che per la generazione di richieste alle applicazioni web che sono configurate per comprendere la federazione.

Active Directory Rights Management Services

Active Directory Rights Management Services (AD RMS) consente di proteggere le informazioni dall'utilizzo non autorizzato. AD RMS stabilisce l'identità degli utenti e fornisce licenze per le informazioni protette agli utenti autorizzati.

Active Directory Rights Management Services (AD RMS) consente alle aziende di creare e applicare criteri per la protezione dei dati. Le regole vengono create sul server AD RMS, ma continuano a proteggere i documenti anche se lasciano l'infrastrutura dell'azienda. Ad esempio, è possibile impostare un criterio che consenta l'accesso ai documenti solo per un breve periodo di tempo, dopo il quale il destinatario non potrà più aprirli. Si può togliere la possibilità di stampare il documento o di copiarne il testo con il copia/incolla. Ovviamente tale sistema non è perfetto e non impedirà a qualcuno di fare uno screenshot dei dati contenuti in un documento sensibile inoltre, le applicazioni sul lato client devono supportare RMS. La funzionalità esiste nella suite di applicazioni Microsoft Office, in SharePoint e in Exchange Server. È anche possibile rendere compatibile Internet Explorer con un componente aggiuntivo.

ADFS (Active Directory Federation Services)

AD FS (Active Directory Federation Services) fornisce le funzionalità di federazione delle identità semplificata e protetta e Single Sign-On (SSO) Web. AD FS include un servizio federativo che abilita SSO Web basato su browser.

Active Directory Federation Services consente a coloro che possiedono un account Active Directory di utilizzarlo su applicazioni che non rientrano nei confini della propria Active Directory (ad esempio, un'applicazione web ospitata da un partner commerciale) o su applicazioni che non si basano affatto su account Active Directory per l'autenticazione. Creando una federazione (la condivisione di informazioni sull'identità), l'utente può essere autenticato tramite l'Active Directory della sua azienda e può quindi essere autenticato all'applicazione web del partner commerciale con una richiesta. Il partner commerciale deve semplicemente configurare la propria applicazione web in modo da fidarsi delle richieste in arrivo.

Attestazione dell'integrità del dispositivo

Attestazione dell'integrità del dispositivo consente di valutare l'integrità dei dispositivi gestiti.

Il ruolo è stato aggiunto a partire da Windows Server 2016 e offre agli amministratori un modo per verificare che un dispositivo sia integro all'avvio. Può misurare diverse impostazioni e viene configurato con le impostazioni che l'amministratore di sistema o di rete desidera monitorare. Questo ruolo viene spesso utilizzato per convalidare la sicurezza dei sistemi prima di consentire la connessione tramite servizi di accesso remoto come DirectAccess o altri servizi di rete privata virtuale (VPN).

Le impostazioni che il ruolo può convalidare includono le seguenti:

- Abilitazione di BitLocker

- Abilitazione Early Launch Anti-Malware (ELAM)

- Abilitazione Secure Boot

- Abilitazione verifica dell'integrità del codice.

Controller di rete

Controller di rete fornisce il punto di automazione necessario per eseguire in modo continuo la configurazione, il monitoraggio e la diagnostica di reti virtuali, reti fisiche, servizi di rete, topologia di rete, gestione degli indirizzi e così via all'interno di un centro dati.

Si tratta di un ruolo recente, introdotto in Windows Server 2016, ed è disponibile solo nell'edizione Datacenter. Tale ruolo consente di configurare, monitorare, programmare e risolvere i problemi dell'infrastruttura di rete fisica e virtuale e, per svolgere questo lavoro, può sfruttare Windows PowerShell o l'interfaccia di programmazione applicativa (API) Representational State Transfer (REST) per comunicare con i dispositivi. Se la propria organizzazione vuole iniziare a esplorare il Software-Defined Networking (SDN), questo è un ottimo modo per iniziare. L'API REST consente di creare integrazioni con altri prodotti compresi quelli che non "comprendono" PowerShell. La comunicazione avviene tramite HTTP/HTTPS, quindi non ci si deve preoccupare di aprire porte di rete non comuni per supportare le API REST.

Hyper-V

Hyper-V offre servizi utilizzabili per creare e gestire macchine virtuali e relative risorse. Ogni macchina virtuale è un sistema virtualizzato che opera in un ambiente di esecuzione isolato. Ciò consente di eseguire più sistemi operativi contemporaneamente.

Installando il ruolo Hyper-V si installa un hypervisor sul sistema operativo Windows Server. Nell'edizione Server Standard, il numero di macchine virtuali è limitato a due; nell'edizione Server Datacenter è possibile eseguire un numero illimitato di macchine virtuali. L'edizione Datacenter include anche la possibilità di lavorare con macchine virtuali schermate.

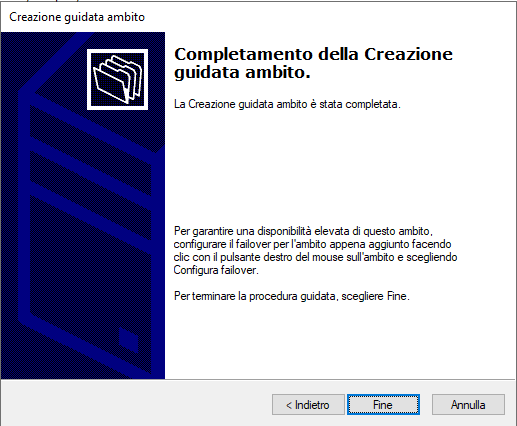

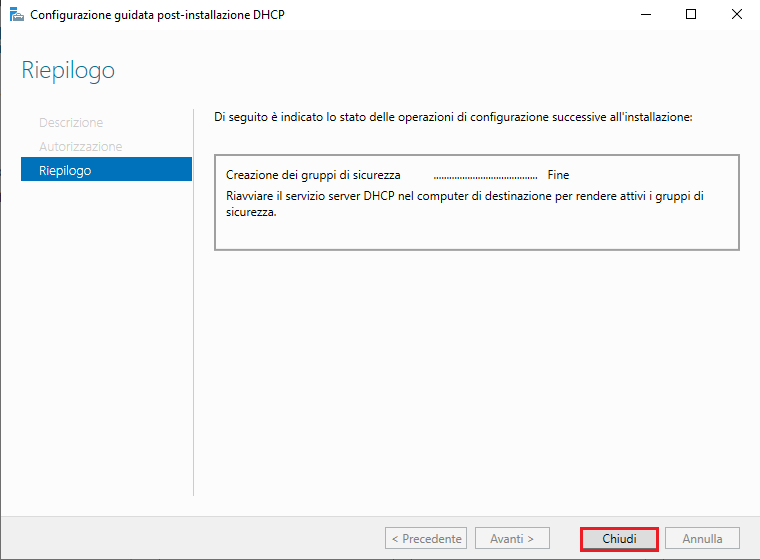

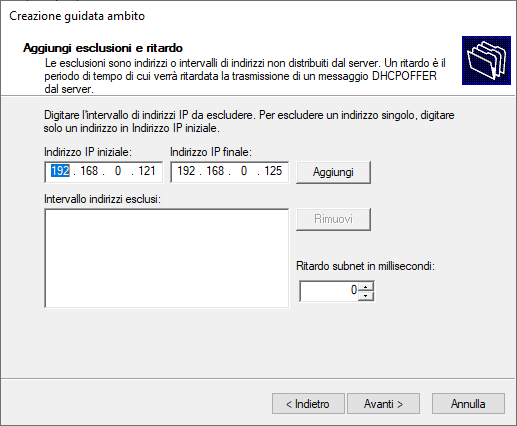

Server DHCP

Il server DHCP (Dynamic Host Configuration Protocol) consente di eseguire da una posizione centralizzata tutte le attività di configurazione, gestione e assegnazione di indirizzi IP temporanei e delle informazioni correlate per i computer client.

Tale ruolo rappresenta un grande alleato per l'amministratore del sistema permettendo di automatizzare e tenere traccia degli indirizzi IP assegnati. L'indirizzo IP viene assegnato per un tempo predefinito. Quando il tempo di lease raggiunge il 50% della durata configurata, il client richiederà il rinnovo dell'indirizzo IP. Se un sistema ha bisogno di mantenere lo stesso indirizzo IP, è possibile impostare una prenotazione (reservation) per quell'indirizzo. Finché il sistema in questione avrà la stessa scheda di interfaccia di rete, otterrà lo stesso indirizzo IP. Come ulteriore vantaggio, è possibile impostare opzioni DHCP per ogni ambito definito. Queste opzioni possono indicare ai sistemi dell'ambito dove possono trovare il loro server gateway, i loro server DNS, dove può risiedere un server di imaging e così via.

Server DNS

Il server DNS (Domain Name System) fornisce funzionalità di risoluzione dei nomi per le reti TCP/IP. La gestione del server DNS è più semplice se viene installato nello stesso server di Servizi di dominio Active Directory.

Selezionando il ruolo Servizi di dominio Active Directory, è possibile installare e configurare il server DNS e Servizi di dominio Active Directory in modo da consentirne l'interazione.

Il DNS è in grado di risolvere i nomi di host in indirizzi IP e può anche eseguire ricerche inverse, che mappano gli indirizzi IP in nomi di host.

Server fax

Server fax consente di inviare e ricevere fax e di gestire le risorse fax, come processi, impostazioni, report e dispositivi fax nel computer in uso o nella rete.

Il ruolo Server fax può dare a un server la capacità di agire come un apparecchio fax. Il server consente agli utenti della rete di inviare e ricevere messaggi fax. Il server gestisce l'effettiva trasmissione dei messaggi e richiede un modem fax con una connessione a una linea telefonica, nonché una connessione di rete per poter comunicare con gli utenti della rete.

Questo tipo di configurazione è molto più efficiente rispetto all'utilizzo di più apparecchi fax fisici in giro per l'ufficio. L'aspetto più interessante di questo ruolo è che può essere configurato in modo da inviare i fax agli utenti tramite e-mail, che possono inviare un'e-mail o un documento Word al server e riceverlo via fax.

Server Web (IIS)

Server Web (IIS) offre un'infrastruttura per applicazioni Web affidabile, gestibile e scalabile.

Il ruolo installa il server web basato su Windows noto come Internet Information Services (IIS). IIS può essere utilizzato per ospitare più siti web e supporta molti dei linguaggi lato server conosciuti e diffusi, come PHP e ASP. Fornisce inoltre il supporto per i servizi FTP. Con il programma di installazione di Microsoft Web Platform, la configurazione di applicazioni come ASP.NET, Microsoft SQL Server e applicazioni non Microsoft come WordPress o Joomla è molto semplice.

Servizi certificati Active Directory

Servizi certificati Active Directory consente di creare autorità di certificazione e servizi ruolo correlati per emettere e gestire certificati utilizzabili in diverse applicazioni.

Active Directory Certificate Services (AD CS) è un ruolo che consente di creare un'infrastruttura a chiave pubblica (PKI) all'interno dell'organizzazione permettendo di emettere i propri certificati interni. Questi possono includere certificati per i controller di dominio in modo che possano supportare il Lightweight Directory Access Protocol (LDAP) su Secure Sockets Layer (SSL), oppure certificati per i server Web interni o ancora certificati di codifica per gli script che verranno eseguiti sui sistemi dell'organizzazione. È possibile installare autorità di certificazione (CA) e fornire servizi aggiuntivi come l'Online Certificate Status Protocol (OCSP), che fornisce informazioni sulla revoca dei certificati, e il Network Device Enrollment Service (NDES), che consente ai dispositivi di rete di registrarsi per i certificati senza credenziali di dominio.

Servizi Desktop remoto

Servizi Desktop remoto consente agli utenti di accedere a desktop virtuali, desktop basati su sessione e programmi RemoteApp. Utilizzare l'installazione di Servizi Desktop remoto per configurare una distribuzione di desktop basati su macchina virtuale o su sessione.

Conosciuto in precedenza come Terminal Services, Remote Desktop Services (Servizi Desktop remoto) consente agli utenti di accedere a desktop virtuali per eseguire software proprio come se si trovassero sul proprio desktop. Questo può essere molto utile quando le licenze delle applicazioni sono limitate e le applicazioni possono essere utilizzate in questo modo. Può essere particolarmente utile per le applicazioni di tipo client/server, per le quali gli aggiornamenti possono essere un impegno eccessivo a causa delle modifiche alla configurazione che devono essere apportate dopo un aggiornamento. È possibile apportare le modifiche a ciascun server RDS una sola volta, invece di doverlo fare su centinaia di desktop.

Servizi di accesso e criteri di rete

Servizi di accesso e criteri di rete consente di utilizzare Server dei criteri di rete per proteggere la sicurezza della rete.

Servizi di accesso e criteri di rete (Network Policy and Access Services) installa il Network Policy Server (NPS). Questo fornisce servizi come RADIUS e offre autenticazione, autorizzazione e accounting (AAA). NPS è molto utilizzato per l'autenticazione dei dispositivi di rete e dei client VPN. Il ruolo può essere installato solo su Server con Desktop Experience.

Servizi di attivazione contratti multilicenza

Servizi di attivazione contratti multilicenza consente di automatizzare e semplificare la gestione dei codici Product Key host del servizio di gestione delle chiavi, nonché dell'infrastruttura di attivazione dei codici Product Key per i contratti multilicenza per una rete. Tramite questo servizio, è possibile installare e gestire un host del servizio di gestione delle chiavi o configurare l'attivazione basata su Microsoft Active Directory, al fine di gestire l'attivazione dei contratti multilicenza per i sistemi appartenenti al dominio.

Questo ruolo crea un server Key Management Service (KMS), che può gestire tutte le chiavi per i prodotti Windows e occuparsi della digitazione e dell'attivazione automatica per i sistemi, i server e i client collegati al dominio. È anche possibile impostare requisiti come la richiesta ai sistemi di effettuare il check-in con il server KMS ogni 15 giorni, altrimenti la chiave non sarà più valida. In questo modo si può garantire che i portatili si colleghino in sede per le patch e altre operazioni almeno ogni 15 giorni.

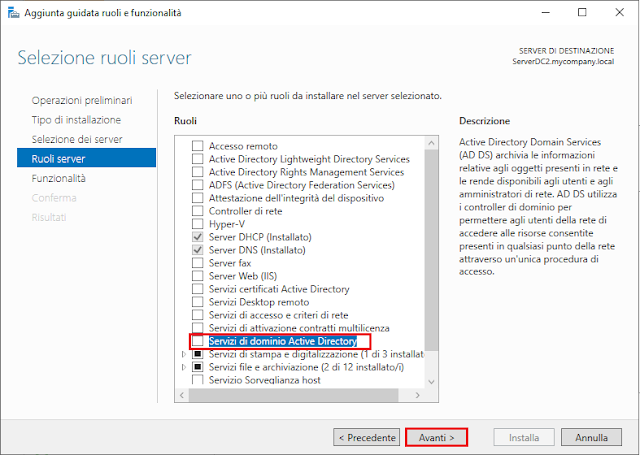

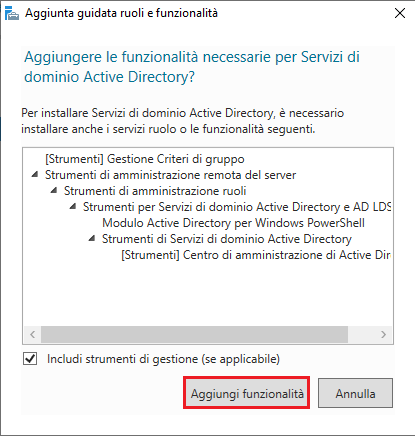

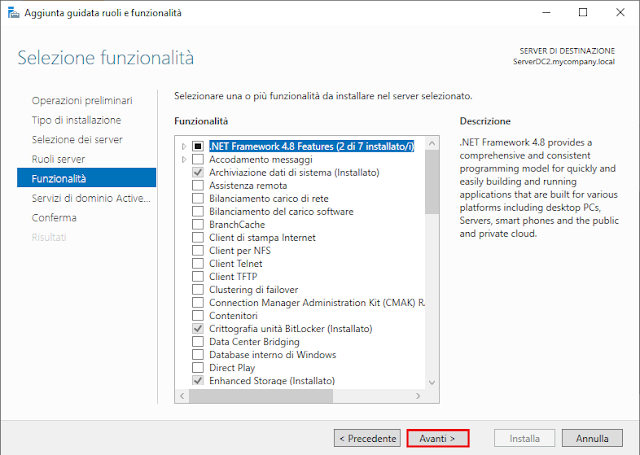

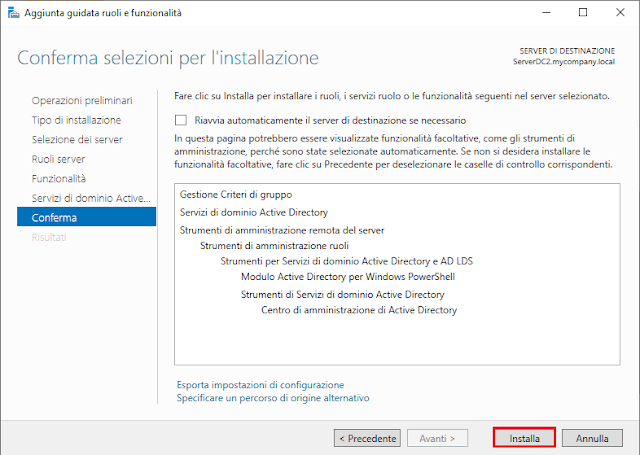

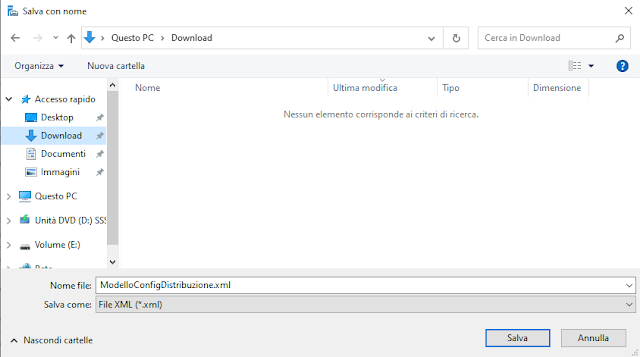

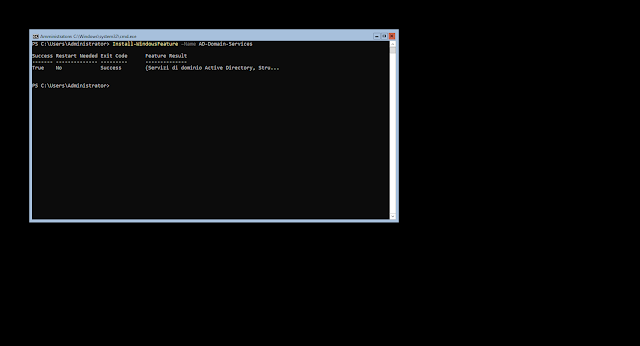

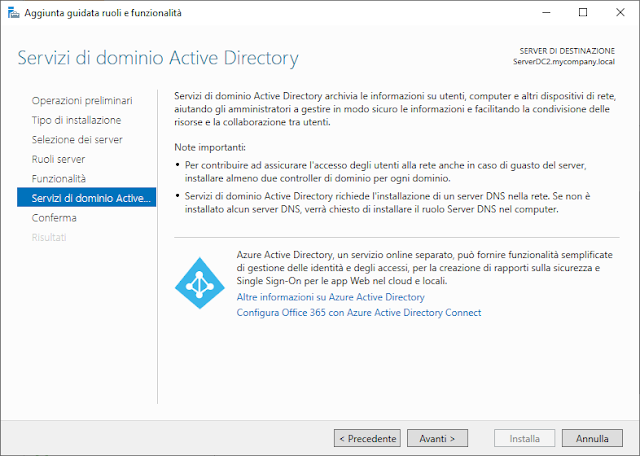

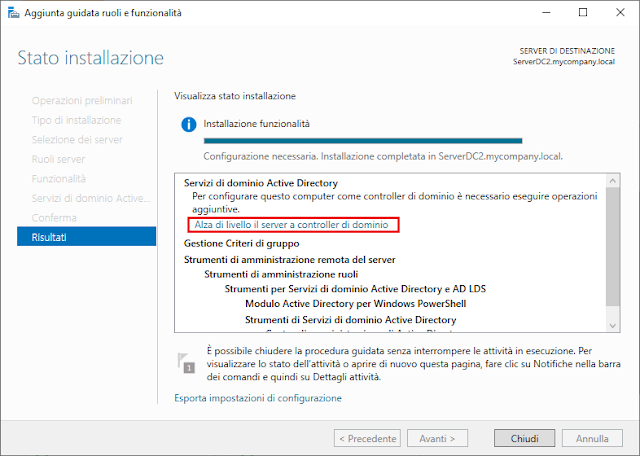

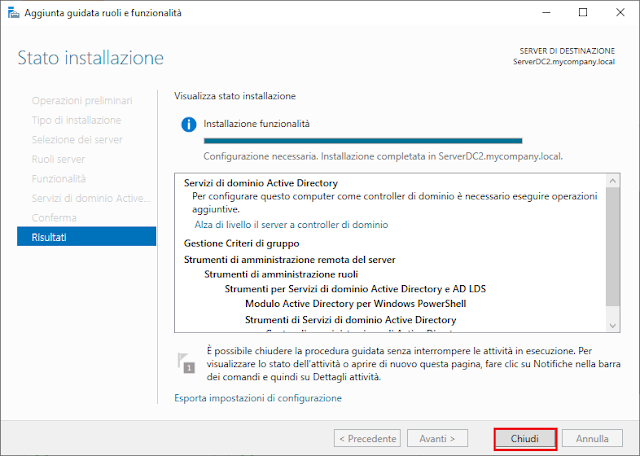

Servizi di dominio Active Directory

Active Directory Domain Services (AD DS) archivia le informazioni relative agli oggetti presenti i rete e le rende disponibili agli utenti e agli amministratori di rete. AD DS utilizza i controller di dominio per permettere agli utenti della rete di accedere alle risorse consentite presenti in qualsiasi punto della rete attraverso un'unica procedura di accesso.

Active Directory Domain Services (AD DS) consente di memorizzare le informazioni sugli utenti e altri oggetti di rete in un servizio di directory. È possibile organizzare questi oggetti in una struttura gerarchica con foreste, domini e unità organizzative (UO). Active Directory contiene un catalogo globale, che contiene informazioni su ogni singolo oggetto della directory e che è necessario per accedere con successo al dominio. Active Directory facilita anche la ricerca e l'individuazione di oggetti specifici.

Servizi di stampa e digitalizzazione

Servizi di stampa e digitalizzazione consente di centralizzare le attività di gestione del server di stampa e della stampante di rete.

Il ruolo trasformare il server in un server di stampa di rete. In questo modo si centralizza la gestione della stampa, dal lavoro con le code all'impostazione delle configurazioni predefinite desiderate per le stampanti di rete (impostazione di stampa in bianco e nero, fronte/retro, ecc).

Servizi file e archiviazione

Servizi file e Archiviazione include servizi sempre installati e funzionalità installabili per migliorare la gestione dei file server e dell'archiviazione.

Il ruolo Servizi file e archiviazione ha diversi componenti che possono essere installati. Per impostazione predefinita, in una nuova installazione di Windows Server 2022, è installato il componente Servizi di archiviazione. Di default non è installato nessuno dei seguenti componenti in Servizi file e iSCSI:

- File Server: Gestisce le condivisioni di cartelle e consente agli utenti di accedere a tali condivisioni dalla rete.

- BranchCache per file di rete: BranchCache per file di rete offre supporto per BranchCache nel file server. BranchCache è una tecnologia di ottimizzazione della larghezza di banda di reti WAN (Wide Area Network) che consente di memorizzare nella cache i contenuti dei server dell'ufficio principale presso le sedi delle succursali. In questo modo, i computer client delle succursali possono accedere al contenuto localmente invece che tramite la rete WAN. Al termine dell'installazione, è necessario condividere le cartelle e abilitare la generazione di hash per le cartelle condivise mediante Criteri di gruppo o Criteri del computer locale.

- Cartelle di lavoro: Sincronizza i file su più computer. Cartelle di lavoro consente di utilizzare file di lavoro da diversi computer, inclusi i dispositivi professionali e personali. É possibile utilizzare Cartelle di lavoro per ospitare i file dell'utente e tenerli sincronizzati, indipendentemente dal fatto che vi si acceda dall'interno della rete o tramite Internet.

- Deduplicazione dei dati: Deduplicazione dati consente di risparmiare spazio su disco archiviando nel volume un'unica copia dei dati identici. I dati duplicati sulle unità vengono eliminati; viene lasciata intatta una singola copia e i collegamenti vengono inseriti al posto del file nelle altre posizioni.

- Gestione risorse file server: Gestione risorse file server (File Server Resource Manager) consente di gestire i file e le cartelle di un file server grazie alla pianificazione delle attività di gestione dei file e a rapporti di archiviazione, alla classificazione di file e cartelle, nonché alla definizione di criteri di screening dei file.

- Provider di archiviazione destinazioni iSCSI: Provider di archiviazione destinazioni iSCSI (iSCSI Target Storage Provider) consente alle applicazioni di un server connesse a una destinazione iSCSI di eseguire copie shadow del volume dei dati nei dischi virtuali iSCSI. Consente inoltre di gestire dischi iSCSI utilizzando applicazioni meno recenti che richiedono provider hardware Servizio dischi virtuali, ad esempio il comando Diskraid.

- Replica DFS: Sincronizza le cartelle su più server. Replica DFS è un motore di replica multimaster che consente di sincronizzare cartelle su più server tramite le connessioni di rete LAN o WAN. Utilizza il protocollo RDC (Remote Differential Compression) per aggiornare solo le parti dei file che sono state modificate dopo l'ultima replica. É possibile utilizzare Replica DFS autonomamente o insieme a Spazi dei nomi DFS.

- Server destinazione iSCSI: Server destinazione iSCSI offre servizi e strumenti di gestione per le destinazioni iSCSI. iSCSI consente di inviare comandi SCSI per l'archiviazione su normali reti TCP/IP e permette alle organizzazioni di disporre di una rete SAN (Storage Area Network) senza costi proibitivi.

- Server per NFS: Server per NFS consente di condividere file con un computer UNIX e con altri computer che utilizzando il protocollo NFS (Network File System).

- Servizio File Server VSS Agent: Servizio File Server VSS Agent consente di eseguire copie shadow del volume di applicazioni che archiviano i file di dati in questo file server.

- Spazi dei nomi DFS: Spazio dei nomi DFS consente di raggruppare le cartelle condivise situate in server diversi in uno o più spazi dei nomi strutturati logicamente. Gli utenti vedono ogni spazio dei nomi come una singola cartella condivisa con una serie di sottocartelle. La struttura sottostante dello spazio dei nomi può essere tuttavia costituita da numerose cartelle condivise situate in server diversi e in più siti.

Servizio Sorveglianza host

Il ruolo del server Servizio Sorveglianza Host offre i servizi di attestazione e di protezione delle chiavi che consentono l'esecuzione di macchine virtuali protette negli host sorvegliati. Il servizio di attestazione convalida l'identità e la configurazione dell'host sorvegliato. Il servizio di protezione delle chiavi consente l'accesso distribuito alle chiavi di trasporto crittografate per consentire lo sblocco degli host sorvegliati e l'esecuzione di macchina virtuali protette in tali host.

Introdotto per la prima volta in Windows Server 2016, questo ruolo gestisce e rilascia le chiavi per gli host Hyper-V considerati affidabili (noti come host protetti). Ciò consente agli host protetti di accendere macchine virtuali (VM) protette e di eseguire migrazioni live.

Windows Deployment Services

Windows Deployment Services fornisce un mezzo semplificato e sicuro per distribuire in modo rapido e da remoto il sistema operativo Windows ai computer in rete.

Windows Deployment Services (WDS) è in parte un server PXE (Preboot Execution Environment) e in parte un server TFTP (Trivial File Transfer Protocol), con una console di interfaccia grafica (GUI) piacevole e intuitiva per la gestione. PXE consente a un server senza sistema operativo di avviarsi dalla rete in modo che un amministratore di sistema possa configurarlo e scegliere un'immagine del sistema operativo. Per trasferire l'immagine in rete si usa TFTP. Le immagini vengono salvate come file .wim e possono essere aggiornate con gli strumenti già disponibili sul sistema. I sistemi sottoposti a imaging da WDS vengono avviati dalla loro scheda di interfaccia di rete (NIC) e sono in grado di ottenere le impostazioni del server WDS dalle opzioni 66 e 67 del DHCP.

Windows Server Update Services

Windows Server Update Services consente agli amministratori di rete di specificare quali aggiornamenti Microsoft installare, creare gruppi di computer distinti per set di aggiornamenti diversi e ottenere rapporti sui livelli di conformità dei computer e gli aggiornamenti da installare.

È scalabile e può essere distribuito come un singolo server che fa tutto, o come un server upstream che scarica gli aggiornamenti da Microsoft e poi li rende disponibili ad altri server WSUS downstream.

.png)