Nel mondo digitale iperconnesso in cui viviamo, dispositivi come smartphone, tablet e PC sono diventati strumenti indispensabili per quasi tutte le nostre attività. Se da un lato questa costante connettività porta a notevoli vantaggi, dall'altro comporta anche grandi rischi: ogni dispositivo può diventare una porta d'accesso per i cybercriminali che, grazie a tecniche sempre più sofisticate, riescono a localizzare e monitorare gi spostamenti della vittima in tempo reale senza che questa se ne accorga. Oltre alla posizione possono essere raccolti dati come l'indirizzo IP, il browser utilizzato, il sistema operativo e la risoluzione dello schermo. Incrociando tali informazioni con le abitudini online della vittima (siti visitati, contenuti preferiti, orari, ecc) è possibile creare un profilo dettagliato della sua identità digitale.

In questo contesto si inserisce Hound (https://github.com/techchipnet/hound), uno strumento open-source progettato per ottenere in maniera semplice e remota le coordinate GPS esatte di un dispositivo target, insieme a un set informativo completo sul sistema. Questo articolo esplorerà le sue capacità, le implicazioni e le considerazioni etiche legate al suo utilizzo.

Una piattaforma completa di Data Gathering

Hound non si limita alla sola rilevazione delle coordinate GPS utilizzando un server PHP ma è in grado di raccogliere in modo automatico un'ampia gamma di informazioni sul dispositivo remoto, incluse:

- Coordinate GPS(latitudine e longitudine)

- Modello del dispositivo

- Sistema operativo in uso

- Numero di core della CPU

- Risoluzione dello schermo

- User agent del browser

- Indirizzo IP pubblico

- Nome del browser

- Informazioni sull'ISP

Questi dati vengono acquisiti tramite la semplice apertura di un link da parte dell'utente target, rendendo il processo di raccolta estremamente veloce, silenzioso e immediato. L'approccio minimalista ma efficace di Hound permette agli operatori di ottenere preziose informazioni in tempo reale senza bisogno di software complessi o configurazioni avanzate.

Installazione e utilizzo di Hound

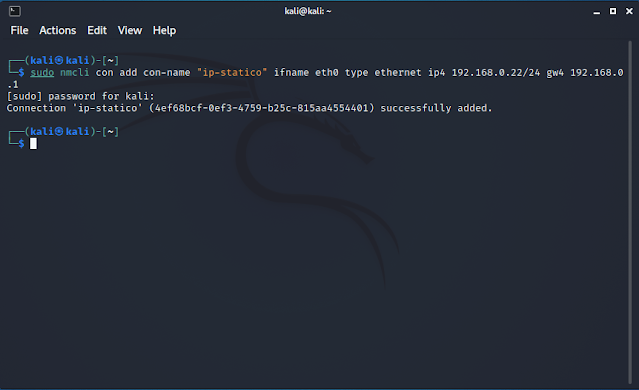

Di seguito verranno mostrati i passaggi per l'installazione di Hound su una distribuzione Kali Linux.

Per poter operare, Hound richiede la presenza di alcuni componenti fondamentali sul sistema. Nello specifico, la sua architettura si basa su un web server PHP per la gestione delle interazioni remote, mentre wget e unzip sono necessari per il download e l'estrazione dei file relativi a Cloudflare, un componente spesso utilizzato per la risoluzione DNS e la protezione del traffico web. Per installare tali componenti, eseguire il seguente comando dalla finestra terminale eseguita come root

apt-get -y install php unzip git wget

|

| FIG 1 - Installa dipendenze |

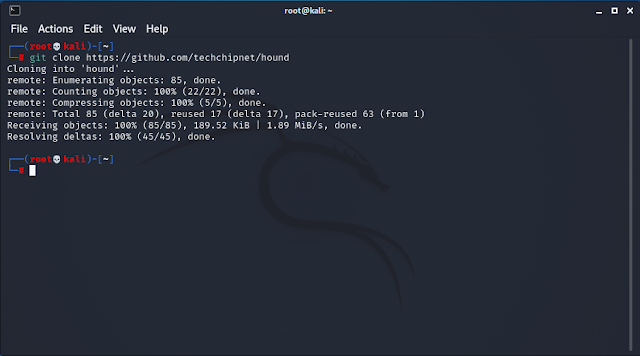

Per installare ed avviare Hound eseguire i seguenti comandi da terminale

git clone https://github.com/techchipnet/hound

cd hound

bash hound.sh

|

| FIG 2 - git clone |

All'avvio di Hound viene chiesto se utilizzare il tunnel Cloudflare (l'opzione è impostata di default su YES). Digitare Y e premere invio. L'utilizzo del tunnel Cloudflare consente una connessione sicura tra il proprio server e la rete Cloudflare evitando di dover aprire porte sul firewall e configurare un ip pubblico.

|

| FIG 3 - Hound |

Dopo aver risposto affermativamente all'utilizzo del tunnel Cloudflare, Hound procederà al download dei file necessari, avviare il server PHP e il servizio di tunneling. Completate queste fasi, verrà mostrato un link (Direct link) che rappresenta l'url da inviare alla potenziale vittima.

|

| FIG 4 - Hound, Direct link |

Solitamente l'URL viene camuffata prima di essere inviata. I cybercriminali impiegano una varietà di metodi avanzati per nascondere i link malevoli, facendoli apparire legittimi e quindi più propensi a ingannare gli utenti ignari. Una tecnica prevalente prevede la manipolazione del DNS, dove gli aggressori compromettono la configurazione DNS di un dominio apparentemente autentico. Ciò consente loro di reindirizzare subdolamente gli utenti a un sito web dannoso senza che la vittima se ne accorga.

Per un camuffamento più semplice ma comunque efficace, vengono frequentemente utilizzati servizi di accorciamento URL come Bitly o TinyURL. Sfruttando queste piattaforme ampiamente riconosciute, un URL lungo e sospetto può essere trasformato in un link conciso e apparentemente innocuo come, ad esempio, bit.ly/Test-Intelligenza.

Il link ingannevole viene poi spesso distribuito sotto le spoglie di un servizio benefico, come uno strumento basato sull'intelligenza artificiale progettato per localizzare contatti nelle vicinanze. Questa tattica di ingegneria sociale mira a persuadere la vittima a concedere permessi, come la condivisione della posizione. Fondamentale è che, anche se l'utente rifiuta queste autorizzazioni esplicite, il semplice accesso al link mascherato può esporre dati preziosi all'aggressore. Aprendo il link, la vittima visualizzerà il messaggio indicato in FIG 5.

|

| FIG 5 - Messaggio visualizzato |

In caso di esecuzione riuscita, l'aggressore ottiene l'accesso a una vasta gamma di informazioni sulla vittima come coordinate GPS, tipo di browser, specifiche del dispositivo, indirizzo IP, risoluzione dello schermo, ecc.

|

| FIG 6 - Hound, Information Gathering Report |

Utilizzi Legittimi e Riflessioni Etiche

Sebbene Hound sia uno strumento potente e accessibile, è fondamentale ricordare che il suo utilizzo deve sempre avvenire nel rispetto della privacy altrui e delle normative vigenti. Come qualsiasi strumento di raccolta dati, è indispensabile ottenere il consenso esplicito degli utenti coinvolti. L'intento di questo articolo è puramente informativo e rivolto a un pubblico professionale consapevole dei rischi e delle responsabilità connesse all'uso di tali strumenti.