Chi dispone di un account Google ha a disposizione il servizio Google Drive: un servizio di cloud storage che offre uno spazio gratuito di 15GB (condiviso con la casella di posta elettronica) espandibile a pagamento. Per quanto lo spazio messo a disposizione da tale servizio sia piuttosto generoso può risultare insufficiente nel caso si abbia la necessità di condividere numerosi file voluminosi.

|

| FIG 1 - Google Drive |

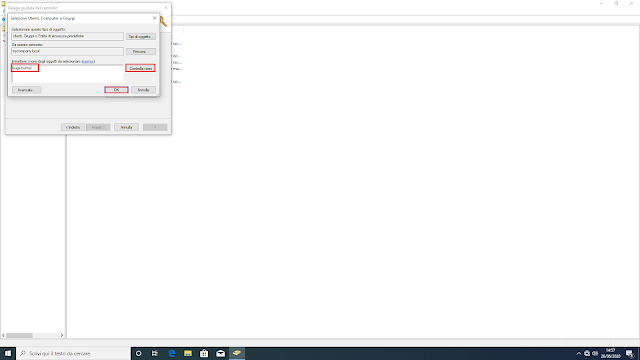

Anche se tale funzionalità è pensata per gli account G Suite Enterprise, Enterprise for Education, G Suite Essentials, Business, Education e G Suite per il non profit è possibile attivarlo, con un trucco, anche sugli account standard di Google:

- Accedere alla pagina https://td.fastio.me

- Nella casella Shared Drive Name digitare il nome che si intende attribuire al Drive condiviso (ad es. Disco Condiviso);

- In Your Google email address specificare l'indirizzo email del proprio account Google;

- In CH selezionare G Suite Enterprise (gdriveunlimited.net);

- A questo punto non resta che eseguire il test CAPTCHA (Completely Automated Public Turing test to tell Computers and Humans Apart) e cliccare su GET.

FIG 2 - Google, Attivazione Drive Condiviso - Il Drive condiviso verrà automaticamente connesso al nostro account.

FIG 3 - Drive Condiviso aggiunto al proprio account Google