Aggiornamento del 19.05.2016

I server di TeslaCrypt chiudono e gli sviluppatori hanno rilasciato la master key utile per decriptare i dati da tutte le versioni di TeslaCrypt. Per maggiori informazioni potete cliccare QUI

Nell'articolo Ransomware Ransom32 ho già parlato di ransomware: un tipo di malware che prende il controllo del sistema (bloccandone l'accesso e/o cifrandone i dati) e richiede un riscatto per lo sblocco.

In quest'articolo tratterò un altro tipo di ransomware piuttosto diffuso, TeslaCrypt , soffermandomi sul recupero dei dati cifrati

Le prime segnalazioni di questo ransomware risalgono a febbraio 2015. Il punto debole delle prime versioni di TeslaCrypt era la gestione della chiave di cifratura. La chiave, infatti, veniva memorizzata sul disco del sistema infetto rendendo relativamente semplice il recupero dei dati. Le successive versioni del ransomware, oltre all'utilizzo di una cifratura più sofisticata (le chiavi vengono generate tramite l’algoritmo a curve ellittiche ECDH Elliptic curve Diffie–Hellman), presentano alcun accorgimenti che prevengono l’identificazione dei server a cui il malware si connette (server di comando e controllo). I server si trovano sulla rete TOR e il ransomware comunica con essi attraverso tor2web.

In linea generale il modo di operare di TeslaCrypt è analogo a quello della maggior parte degli altri ransomware in circolazione: una volta installato segretamente sul sistema della vittima procede a cifrare i dati con il sistema AES. Il ransomware viene diffuso attraverso allegati alle email oppure tramite apposite pagine web. Dopo aver cifrato un file il ransomware aggiunge una nuova estensione che varia in base alla versione del malware (.xxx, .ttt, .abcor, .micro, .ecc, .ezz, .exx, .xyz, .zzz, .aaa, .abc, .ccc, .vvv) inoltre provvede a cancellare le copie Shadow Volume e i punti di ripristino. Una volta terminata la cifratura dei documenti della vittima viene mostrato il messaggio di riscatto e vengono creati i seguenti file sul desktop e in altre cartelle: Howto_Restore_FILES.BMP, Howto_Restore_FILES.HTM, Howto_Restore_FILES.TXT. Questi 3 file contengono informazioni su come pagare il riscatto per poter recuperare i dati.

Sono state individuate e analizzate diverse varianti in circolazione di TeslaCrypt, la maggior parte di esse creano un file eseguibile all'interno di %AppData% (ad es. c:\Utenti\<nomeutente>\Appdata\Roaming\<nome file.exe>) mentre le chiavi di registro che vengono modificate sono

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\ Qui dovrebbe esserci un richiamo al file .exe in %AppData%

HKCU\Software\

HKCU\Software\xxxsys

Le estensioni dei file interessate da TeslaCrypt sono:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .tax, .pkpass, .bc6, .bc7, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .itm, .sb, .fos, .mov, .vdf, .ztmp, .sis, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .fpk, .mlx, .kf, .iwd, .vpk, .tor, .psk, .rim, .w3x, .fsh, .ntl, .arch00, .lvl, .snx, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, wallet, .wotreplay, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .mrwref, .mef, .erf, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .indd, .ai, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .wps, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .odt

Come rimuovere il ransomware

TeslaCrypt potrebbe infiltrare e installare altri virus all'interno del sistema. Prima di tentare il recupero dei dati è necessario rimuovere il ransomware. Per rimuoverlo è possibile eseguire la scansione del sistema con un antivirus aggiornato. Un buon alleato in questi casi è un antivirus con cui eseguire il boot del sistema come Kaspersky Rescue Disk che è possibile scaricare da QUESTA PAGINA. Scaricata l'immagine è possibile masterizzarla su CD\DVD oppure creare una pendrive bootable tramite il tool rescue2USB. Eseguendo il boot con Kaspersky Rescue Disk è possibile fare in modo che l'antivirus scarichi automaticamente da internet gli aggiornamenti prima di procedere alla scansione dell'intero sistema.

Terminata la scansione ed eliminati eventuali virus trovati, avviare il sistema in modalità provvisoria quindi installare ed eseguire una scansione con una versione di Malwarebytes e/o SpyHunter aggiornata.

Recupero Dati

Per decifrare i dati è necessario recuperare la PrivateKeyBC (Chiave privata usata da TeslaCrypt come master key). Prima di poter risalire alla PrivateKeyBC è necessario ricavare SharedSecretBC (chiave calcolata tramite PrivateKeyBC, PublicKeyBC e TeslaPublicKey) e PublicKeyBC (chiave pubblica relativa all'indirizzo bitcoin). Riporto di seguito i passaggi necessari al recupero della PrivateKeyBC.

Passo 1: Procurarsi i tool TeslaDecoder e Yafu

La prima operazione da fare è quella di procurarsi i tools necessari: TeslaDecoder e Yafu. I tool possono essere scaricati dai seguenti link:

TeslaDecoder

Yafu

I file sono compressi (.zip) quindi è necessario procedere alla loro estrazione. Se si dispone già di questi tool è consigliabile riscaricarli in modo da essere sicuri di utilizzare l'ultima versione disponibile.

I seguenti passaggi vengono indicati anche, in inglese, all'interno del file Instructions.html fornito insieme a TeslaDecoder (sviluppato da BloodDolly di BleepingComputer).

Passo 2: Eseguire TeslaViewer per estrarre PublicKeyBC e SharedSecret1*PrivateKeyBC

All'interno di TeslaDecoder troviamo 3 file eseguibili: TeslaDecoder.exe, TeslaRefactor.exe e TeslaViewer.exe. Eseguire TeslaViewer.exe, cliccare sul pulsante Browse e selezionare un file cifrato da TeslaCrypt.

TeslaViewer estrae dal file una serie di informazioni. I campi che ci interessano sono PublicKeyBC e SharedSecret1*PrivateKeyBC.

|

| FIG 1 - TeslaViewer |

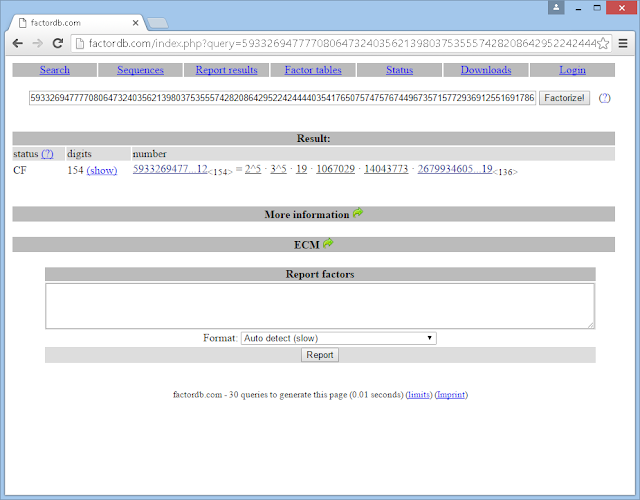

Passo 3: Fattorizzazione di SharedSecret1*PrivateKeyBC tramite factordb.com

Ora bisogna procedere alla fattorizzazione in numeri primi del valore decimale di SharedSecret1*PrivateKeyBC. L'operazione potrebbe richiedere molto tempo ma il sito Factordb.com ci viene incontro fornendoci numerosi valori pre-calcolati.

Apriamo il file Work.txt creato con TeslaViewer e copiamo il valore decimale di SharedSecret1*PrivateKeyBC

|

| FIG 2 - Work.txt e SharedSecret1*PrivateKeyBC |

Se nella colonna Status troviamo il valore FF allora siamo fortunati e non ci resta che creare un file di testo e copiare i fattori all'interno del file (un fattore per riga). Può capitare che qualche fattore venga visualizzato come 5933269477...11<154> in questi casi dobbiamo cliccare sul fattore per visualizzare l'intero valore. Il numero tra parentesi angolari (154) indica il numero di cifre che compongono il valore. A questo punto possiamo passare al Passo 5.

Se, invece, nella colonna status, viene visualizzato il valore CF allora dobbiamo procedere in proprio alla fattorizzazione e proseguire con il Passo 4.

|

| FIG 3 - factordb.com |

Se non siamo stati fortunati con il sito factordb.com dobbiamo procedere autonomamente alla fattorizzazione. L'operazione potrebbe richiedere molto tempo anche su PC potenti. Per la fattorizzazione utilizzeremo il tool Yafu che abbiamo scaricato nel Passo 1. Come prima cosa procediamo alla ottimizzazione del tool in base al nostro sistema. Eseguire tuneX86.bat (per sistemi a 32 bit) o tuneX64.bat (per sistemi a 64 bit) e attendere il termine dell'operazione. La procedura di ottimizzazione potrebbe richiedere un po' di tempo e al termine verrà visualizzato il messaggio Tune Finished.

|

| FIG 4 - Ottimizzazione di Yafu: tuneX86 e tuneX64 |

Lanciare factorX86.bat (per sistemi a 32 bit) o factorX64.bat (per sistemi a 64 bit). Quando richiesto incollare il valore SharedSecret1*PrivateKeyBC copiato precedentemente e premere invio.

|

| FIG 5 - FactorX86 e FactorX64: SharedSecret1*PrivateKeyBC |

|

| FIG 6 - FactorX86 e FactorX64: Threads |

|

| FIG 7 - FactorX86 e FactorX64: Risultati |

|

| FIG 8 - Risultato Fattorizzazione |

Siamo quasi giunti al termine. Nella cartella TeslaDecoder avviamo il tool TeslaRefactor. Nella casella dove è indicato il messaggio <Put decimal factors here> incollare i valori forniti dalla fattorizzazione in numeri primi (quelli forniti da FactorDB.com oppure quelli calcolati tramite Yafu). Nel campo Public Key (hex) copiare il valore PublicKeyBC presente all'interno del file works.txt. Cliccare su Find Private Key per calcolare la chiave privata.

|

| FIG 9 - TeslaRefactor |

|

| FIG 10 - TeslaRefactor Private Key |

Passo 6: Decriptare i dati tramite TeslaDecoder

Ora che si dispone della chiave privata è possibile procedere a decriptare i propri file utilizzando TeslaDecoder. Avviare TeslaDecoder come amministratore (cliccare con il tasto destro del mouse su TeslaDecoder.exe e selezionare Esegui come amministratore).

|

| FIG 11 - TeslaDecoder |

|

| FIG 12 - TeslaDecoder Set key |

|

| FIG 13 - TeslaDecoder cancellare i file criptati |

Conclusioni

Le raccomandazioni per evitare la perdita dei dati sono le solite: disporre di un buon antivirus e tenerlo sempre aggiornato, diffidare di siti ed email sospette, effettuare frequenti backup dei dati su più dispositivi esterni e non perennemente connessi al sistema. Per chi effettua il backup su cloud in genere i provider consentono di mantenere più "versioni" del file. In questi casi, se i file vengono crittografati da qualche ransomware, dovrebbe essere possibile recuperare una versione antecedente.

Se questo articolo vi è stato d'aiuto a recuperare i vostri dati e volete offrirmi un caffè, potete utilizzare l'apposito link delle donazioni (le transazioni vengono gestite da paypal).

Aggiornamento del 05.02.2016

Al momento per i file cifrati da TeslaCrypt 3 aventi estensione .ttt, .xxx, .micro e .mp3 non esiste un metodo per estrarre la chiave dato che viene utilizzato un algoritmo diverso. Chi è stato colpito da tale variante di TeslaCrypt può effettuare un backup dei file cifrati in attesa che venga trovata una soluzione. Il tool TeslaDecoder è in continuo aggiornamento. Il ransomware può comunque essere rimosso seguendo i passaggi indicati nell'articolo. Provvederò ad aggiornare il presente articolo nel caso venga trovato il metodo per recuperare i dati cifrati da questa variante del ransomware.

Aggiornameno del 15.02.2016

Una nuova variante di TeslaCrypt 3.0 rinomina il file con estensione .mp3.

Aggiornamento del 18.03.2016

Ancora una brutta notizia. Non è stata trovato ancora alcun modo per decriptare i file con estensione .micro e .mp3 e, dal giorno 14.03.2016, si sta diffondendo una nuova versione di TeslaCrypt: TeslaCrypt 4.0. In quest'ultima versione i file vengono cifrati ma l'estensione non viene modificata. Tale comportamento renderà difficile riconoscere a colpo d'occhio i file cifrati sul disco. In questa nuova versione del ransomware, inoltre, è stato corretto un BUG che corrompeva i file con grandezza superiore ai 4GB. Il file eseguibile del ransomware viene creato in

%UserProfile%\Documenti\[caratteri_alfanumerici_random].exe

Le chiavi di registro coinvolte sono

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\_[caratteri_alfanumerici_random]

HKEY_CURRENT_USER\Software\

HKEY_CURRENT_USER\Software\Data

Aggiornamento del 26.04.2016

Da circa una settimana è in circolazione una nuova variante di TeslaCrypt: TeslaCrypt 4.1b.

Anche questa a nuova variante del ransomware è stata analizzata da BloodDolly di BleepingComputer e presenta alcune piccole modifiche rispetto alle versioni precedenti:

Il file di dati ora risulta %MyDocuments%\desctop._ini

Il file contentente le istruzioni ha una dimensione leggermente superiore rispetto alle versioni precedenti del ransomware.

%UserProfile%\Desktop\-!RecOveR!-[caratteri casuali]++.Txt

%UserProfile%\Desktop\-!RecOveR!-[caratteri casuali]++.Htm

%UserProfile%\Desktop\-!RecOveR!-[caratteri casuali]++.Png

%UserProfile%\Documents\-!recover!-!file!-.txt

L'eseguibile del ransomware viene creato con un nome random in Documenti:

%UserProfile%\Documents\[caratteri casuali].exe

Una volta che TeslaCrypt ha terminato la cifratura dei dati, contatta il server di comando e controllo inviando un messaggio di POST criptato:

Sub=Ping&dh=[PublicKeyRandom1_octet|AES_PrivateKeyMaster]&addr=[bitcoin_address]&size=0&version=4.1b&OS=[build_id]&ID=[?]&inst_id=[victim_id]

Anche in questa ultima versione ai file cifrati non viene aggiunta alcuna estensione.

Aggiornamento 04.05.2016

L'utente BloodDolly di BleepingComputer ha individuato e analizzato una nuova versione di TeslaCrypt: siamo alla versione 4.2. La nuova versione apporta alcuna piccole modifiche. Il messaggio che compare all'utente è stato modificato e vengono visualizzate solo le informazioni essenziali per procedere al pagamento del riscatto. Il codice è stato ottimizzato e compilato utilizzando un compilatore diverso da quello utilizzato nelle versioni precedenti del ransomware. La nuova versione di TeslaCrypt esegue l'injection code in svchost.exe per poter eliminare le copie shadow (operazione che viene eseguita sia prima che dopo aver cifrato i dati).

I file creati da TeslaCrypt 4.2 sono

%UserProfile%\Desktop\!RecoveR!-[5 caratteri random]++.HTML

%UserProfile%\Desktop\!RecoveR!-[5 caratteri random]++.PNG

%UserProfile%\Desktop\!RecoveR!-[5 caratteri random]++.TXT

%UserProfile%\Documents\-!recover!-!file!-.txt

%UserProfile%\Documents\[random].exe

Il ransomware provvede a modificare la seguente chiave di registro per avviarsi ad ogni logon

[HKCU\Software\Microsoft\Windows\CurrentVersion\Run] serv[5 caratteri random] C:\Windows\SYSTEM32\CMD.EXE /C START "" "[malware].exe"

Grazie per la guida, nel mio caso il file presente estensione ojzjcpe e non viene aperto da Tesla Viewer.

RispondiEliminaNod32 riconosce il malware come filecoder.CTBlocker.A

Purtroppo per il momento non ho trovato soluzione. LA fortuna è che le copie shadow funzionanavano ma per un errore sono state eliminate senza avere il tempo di recuperare tutto.

Come ha rilevato l'antivirus Nod32, non si tratta del ransomware TeslaCrypt ma di CTB-locker. Purtroppo per questo tipo di ransomware al momento non esiste un metodo per poter recuperare i dati. Se sono state cancellate le copie shadow un tentativo si può fare con i software di recupero file cancellati come Recuva (ma le probabilità di successo sono comunque poche).

Eliminail link a tesla decoder non funziona

RispondiEliminaHo appena provato e il link funziona correttamente. Il link punta all'indirizzo http://download.bleepingcomputer.com/BloodDolly/TeslaDecoder.zip che risulta raggiungibile. Forse era offline in quel momento. Grazie comunque per la segnalazione

EliminaGrazie, ora va, confermo

EliminaPurtroppo per i file .micro non funziona :(

RispondiEliminaI file .micro vengono generati da una nuova variante di TeslaCrypt 3.0. Al momento non è possibile estrarre la chiave automaticamente con Tesla Viewer. Il tool Tesla Decoder è in continuo aggiornamento e stanno lavorando per permettere l'estrazione della chiave anche dai file .micro. Quindi se si tratta di dati importanti di cui non si dispone di backup il mio consiglio è quello di aspettare ancora un pò che esca la nuova versione del tool (scaricabile dallo stesso link).

EliminaSalve, ho lo stesso problema con i .micro, se potrebbe servire a qualcosa ho notato nel registro la chiave xxxsys contenente ID uguale al codice Hex pubblicato nella foto dove si richiede il pagamento, inoltre esiste questa chiave contenete 256 valori Hex. Possono essere utili a qualcosa ??? Grazie

EliminaPer i file .micro non esiste ancora un metodo per decriptarli. Tali file non hanno la SharedSecret*PrivateKey e il contenuto della chiave xxxsys non può essere utilizzato per recuperare i file criptati. Al momento l'unica operazione possibile è quella di effettuare un backup dei file .micro e aspettare una soluzione.

EliminaSalve, il mio problema è con le estensioni .micro

RispondiEliminaTesla Viewer non mi riconosce i file.

Grazie per una risposta.

I file .micro vengono generati da una nuova variante di TeslaCrypt 3.0. Al momento non è possibile estrarre la chiave automaticamente con Tesla Viewer. Il tool Tesla Decoder è in continuo aggiornamento e stanno lavorando per permettere l'estrazione della chiave anche dai file .micro. Quindi se si tratta di dati importanti di cui non si dispone di backup il mio consiglio è quello di aspettare ancora un pò che esca la nuova versione del tool (scaricabile dallo stesso link).

EliminaCiao spyhunter ha rilevato sul mio PC il virus tesla/cryptolocker ransomware... Non ho documenti importanti sul PC... Se lo resetto riesco a eliminare il virus?

EliminaAncora nessuna novità per i file .micro?

RispondiEliminaPurtroppo ancora nessuna novità

Eliminae sopratutto per rimuovere il virus va bene seguire la procedura decritta in questo articolo?? grazie

RispondiEliminaSi, il virus può essere rimosso con la procedura indicata nell'articolo. Da questo punto di vista la maggior parte dei ransomware in circolazione sono relativamente semplici da rimuovere

EliminaCiao vorrei sapere se resettando il PC il virus sparisce... Non ho file importanti da recuperare però vorrei poter utilizzare il PC... Senza questo virus che mi trasforma tutti i .DOC in .micro ...

RispondiEliminaSe per resettare si intende formattare e reinstallare il sistema o ripristinare da un'immagine dell'intero sistema allora la risposta è si. Se hai file importanti che sono stati criptati e trasformati in .micro puoi effettuare un backup di tali file in attesa di una futura soluzione e rimuovere il ransomware come indicato nell'articolo oppure formattando e reinstallando il sistema operativo.

EliminaOttima guida, sintetica e molto precisa, sei stato di grande aiuto per poter recuperare i file della parrocchia, ti sono molto riconoscente, non mancherà una piccola donazione.

RispondiEliminaUn grazie sincero

Vincenzo

Sono contento che la guida sia stata utile. Grazie mille per il commento e per la donazione.

Eliminaquindi per chi avesse già eliminato il virus, e volesse decriptare i file deve aspettare un aggiornamento del tesladecorder vero??

Eliminase si avesse già rimosso il virus, però per decriptare i file con estensione .micro di dovrebbe aspettar eun aggiornamento del tesladecoder??

Elimina@mtt96 Esatto. Per i file .micro al momento non esiste una soluzione per decriptarli. Il tool tesladecoder è in continuo aggiornamento (l'ultima versione è stata rilasciata circa 1 settimana fa). Al momento non è stato trovato ancora un metodo per estrarre la chiave dai file .micro.

EliminaIntanto su BleepingComputer l'utente BloodDolly dice:

RispondiElimina"@All

The current state of decryption of TeslaCrypt 3 (.xxx, .ttt, .micro) is still the same, we can't recover any of the 7 private keys right now.

I wanted to collect encypted files from everyone infected here to be able to reach them if the solution will be found and it will not be universal for everyone. I didn't think that there will be so many people affected by TeslaCrypt 3 and currently I am not even able to answer to all messages, because you are sending them faster than I am able to answer to them.

I have to ask you to stop sending me PMs with a link to encrypted files by TeslaCrypt 3. I am still working on this problem and I will be working on it.

For the future decryption of your files you need only encrypted files, so you can format your system, etc. because everything important is already in the header of encrypted files".

Quindi per il TeslaCrypt 3 c'è ancora da aspettare.

bye

Ciao, io ho ilo virus. Il mio pc ha 2 ADISC di cui uno con tutte le foto che il virus ha trasformato da jpg a jpg.micro. Volevo sapere una cosa: se l'adisc lo metto in lettura in un altro pc e col dos ci faccio recouver *.*, cosa ottengo? Io ho ragionato così: il virus entra nel file jpg, lo trasforma in jpg.micro, quindi il file originale viene cancellato: un recupero di quel file iniziale, si può cercare di farlo?

RispondiEliminaCiao. Il file originale viene cancellato ma credo che TeslaCrypt 3 effettui una sorta di cancellazione "sicura". Ho avuto solo 2 casi di TeslaCrypt 3 tra le mani (e a dire il vero non ho potuto fare nemmeno un'analisi approfondita) ma credo che il ransomware effettui una sorta di cancellazione "sicura" dei file, infatti tentando di utilizzare programmi di recupero dati cancellati (recuva, photorec, GetDataBack, O&O Diskrecovery ecc), in entrambi i casi non mi hanno dato alcun risultato. Comunque è un tentativo che consiglio di fare, anche perché questi ransomware non sono perfetti e in alcun casi possono fallire in alcune operazioni come la cancellazione dei file e/o delle copie shadow.

EliminaGrazie, molto gentile

RispondiEliminaSono sempreio io, ho un'altra domanda da farti: l'adisc non primario, non sarà mica infettato anche lui, cioè il virus è attivo e infetta anche il pc che lo legge?

RispondiEliminaSe il sistema è stato infettato solo da TeslaCrypt non si corre rischi a meno che non si vada ad eseguire il file eseguibile del ransomware manualmente. Altri virus potrebbero aver creato un file autorun sul disco. Generalmente l'esecuzione dell'autorun sui sistemi aggiornati è inibito e comunque, nel caso di recupero di dati cancellati, è opportuno disabilitare tutte quelle opzioni di windows che vanno a scrivere sul disco. Se proprio si intende collegare l'hard disk infetto ad un altro computer meglio se quest'ultimo sia dotato di antivirus aggiornato oppure crea un supporto avviabile (pendrive o cd/dvd) con kaspersky rescue disk e fai la scansione direttamente sul sistema infetto seguito da una scansione con malwarebyte

Eliminadi nuovo, grazie

RispondiEliminaSalve, vedo che purtroppo molti sono stati vittime di teslacrypt 3.0 io ho importantissimi dati da recuperare secondo voi uscirà una soluzione? Posso fare una formattazione salvando tutti i file su un disco esterno e sperare che in seguito e nel minor tempo possibile si riesce a risolvere?

RispondiEliminaGrazie

Purtroppo non esiste ancora una soluzione per recuperare di file cifrati e rinominati in .micro. Chi ha la necessità rendere operativo il sistema infetto può eliminare il ransomware con i passaggi indicati nell'articolo oppure effettuare un backup dei dati cifrati (sperando che venga trovato un metodo per procedere al loro recupero) e procedere alla formattazione/reinstallazione del sistema operativo . Non è dato sapere la fattibilità e i tempi di una soluzione al problema ma diversi gruppi stanno lavorando al riguardo.

EliminaCiao giovanni sono riuscito a rilevare la publickeybc di teslacriptor 3 come posso procedere per rilevare il resto? grazie anticipatamente.

RispondiEliminaPurtroppo con TeslaCrypt 3 non esiste ancora un modo per recuperare i dati cifrati. Diversi gruppi sono all'opera. Non resta che attendere e sperare

EliminaMi aggrego anch'io nella schiera di vittime e nel gruppo della speranza...

RispondiEliminaGià c'è qualcuno che è riuscito a decryptare teslacrypt 3.0 con file .micro, ma non sono riuscito ad avere molte informazioni perchè lo fa per lavoro e chiede soldi per decryptare, visto personalmente il risultato su file miei.

RispondiEliminaCi sono aziende che recuperano dati anche crittografati con TeslaCrypt 3.0 (si veda ad esempio l'articolo http://www.tomshw.it/news/ransomware-teslacrypt-3-0-c-e-chi-puo-recuperare-i-dati-74119?utm_content=bufferab6ac&utm_medium=social&utm_source=plus.google.com&utm_campaign=buffer) peccato che richiedono più soldi di chi ha infettato il PC e comunque affermano che non è possibile recuperare tutto. Per quanto riguarda il recupero dei dati tramite shadowExplorer o tramite programmi di recupero dati ho i miei dubbi in merito dato che TeslaCrypt 3.0 effettua un wipe dei file cancellati.

EliminaCiao grazie per la guida, davvero molto chiara ed esaustiva!

RispondiEliminaHo ancora un piccolo problema però: ho preso questo virus il 18ottobre quando ancora non esistevano soluzioni e nel disperato tentativo di recuperare un paio di dwg della tesi li ho rinominati togliendo l'estensione .ccc e lasciando solo .dwg (soluzione che come prevedevo non ha funzionato). Ora non li riesco a decriptare, ne lasciandoli in .dwg ne rinominandoli.dwg.ccc; è possibile in qualche modo recuperarli o ormai sono persi?

Difficile da dire. Il semplice cambio dell'estensione non influisce sul contenuto del file tuttavia, il fatto che dopo aver riportato il file all'estensione .ccc tu non riesca a decriptarlo mi fa pensare che qualcosa abbia modificato il contenuto. Probabilmente tentando l'apertura del file .dwg l'applicazione ha sovrascritto le informazioni inserite da TeslaCrypt nell'header. In questo caso è necessario ripristinare l'header inserito da TeslaCrypt utilizzando editor esadecimali come ad es. HxD o WinHex. Ovviamente per poter effettuare tale operazione è necessario recuperare quante più info possibile (come un'altro file .dwg che risulta criptato sulla stessa macchina o le informazioni recuperate tramite TeslaViewer ecc)

EliminaCiao, non sono ferrato in materia ma, se puo' essere utile...ho trovato un file .txt (recover_file_tooqlqxsx.txt) il cui contenuto è questo:

RispondiElimina1GTW31fVRuX2P8EjyTzZy1b8aKMMSurPbq

04846C38839ABA5A55E5BCAD37C9067C027741E606844422B33BDF417C8C93ABD57003F0CC7E423EFF797382070B81349CE76BB725BB4967F6824B25BEB0E2F1F8BC88F7C8B99C6A6BFB8D21606B0B09A6595CAB804824ABA916802DBC08E21A53

40E89FBAEA23C7E

93

il sistema operativo è windows xp e i file sono rinominati in .micro

Purtroppo queste informazioni, contenute anche all'interno del registro, non sono utili a decriptare i file .micro e rappresentano l'indirizzo bitcoin e la public key.

EliminaSalve usando il prog. factox64.bat dopo aver inserito il valore decimale e il numero dei processori logici windows 8.1 mi da un errore ecm.exe ha smesso di funzionare. come posso risolvere Grazie per una cortese risposta

RispondiEliminaDifficile dire il motivo. Bisognerebbe vedere i dettagli dell'errore e consultare il registro eventi di windows per verificare se ci sono maggiori informazioni sulla causa dell'errore. Se disponi di un sistema operativo a 64 bit, l'ottimizzazione con tuneX64 è andata a buon fine, hai indicato il numero di Threads -1 (lascia almeno un thread libero per il sistema) verifica che durante l'operazione di copia/incolla non ci sia qualche carattere strano o spazio. Se non hai un altro PC su cui provare, scrivimi il valore decimale di SharedSecret1*PrivateKeyBC e proverò io a fattorizzare.

EliminaGrazie per la risposta. Ho provato su due pc differenti con windwos 7 e windows 8.1 sempre lo stesso errore durante la fattorizzazione sempre alla riga ecm 0/216 curves. Se vuoi ti invio anche l'errore in visualizzazione eventi.

EliminaSharedSecret1*PrivateKeyBC:dec 4384098424668500081145869040947109598097908010978306133477830510896892927799400161763406337283107243869312553442476578277837749330599585822934226658660430

grazie

Di seguito i fattori calcolati. Copiali e incollali in Tesla Refactor e prosegui con la guida. Se puoi fammi sapere l'esito.

Elimina2

5

11

19

19

71

743

47507

52691

19239851

9904551648172373

9396346933299671

209290441249119539790053505667721732672438459

2230972600070361598201129588282019619768415137227299

Grazie, ora proseguo con la guida

EliminaFatto, decriptato i files, un grosso ringraziamento per la guida e per il lavoro di fattorizzazione

EliminaLieto di esserti stato d'aiuto per il recupero dei dati :)

EliminaHi

RispondiEliminaI would like to know why you don't mention the source of this post, BleepingComputer, do you know the site?, did you hear about BloodDolly?, the creator of the TeslaTools?

EliminaThank you for your comment. It was my fault. I linked to BleepingComputer on Ransomware 7ev3n's article but not in this one. I was sure I did it. In this one I inserted a link to TeslaDecoder only. I modified this article adding BleepingComputer link and note. I tested the steps in instruction.html and wrote a guide for italian people. I apologize for the mistake.

Buongiorno grazie a voi siamo riusciti a decriptare ottimamente i .vvv

RispondiEliminavolevo sapere i progressi per .micro. grazie ancora ragazzi

Grazie per il commento. Mi fa sempre piacere sapere di essere stato d'aiuto a qualcuno. Per quanto riguarda i file .micro non ci sono ancora novità. Ci sono diversi gruppi che stanno lavorando su TeslaCrypt 3.0 e come decriptare i file .micro, non resta che aspettare e sperare

EliminaCiao! Grazie mille per la guida, ho risolto il problema su un PC Windows XP Home Edition con 2 core. Nel giro di 30 minuti la key è stata calcolata ed ora sto sistemando tutti i file ( su una cartella di prova ho già verificato l'effettivo funzionamento).

RispondiEliminaGrazie ancora e buon lavoro! ;-)

Grazie per aver descritto la tua esperienza. Sono contento che la guida ti sia stata d'aiuto :)

EliminaBuongiorno! Magari si sa già, però vorrei far presente che il tesladecoder è arrivato alla versione 0.0.82 che, stando al file changelog, supporta anche gli ultimi .micro e .mp3

RispondiElimina"Changelog for TeslaDecoder, TeslaViewer and TeslaRefactor

---------------------------------------------------------

****************

* TeslaDecoder *

****************

==========

= 0.0.82 =

==========

- Added support for TeslaCrypt 3.0.0a files (.mp3). A valid key has to be set. (Currently I don't know how to recover one of the private keys)

==========

= 0.0.81 =

==========

- Added support for decoding the network request for TeslaCrypt v3.0.0a.

==========

= 0.0.80 =

==========

- Added support for TeslaCrypt 3.0.0 encrypted files (.xxx, .ttt, .micro). A valid key has to be set. (Currently I don't know how to recover one of the private keys below)

- Following keys are accepted for decryption of files encrypted by TeslaCrypt 3:

- PrivateKeyTesla (4th Tesla's private key)

- PrivateKeyRandom1

- PrivateKeyMaster

- PrivateKeySHA256Master

- PrivateKeyRandom2

- PrivateKeyFile"

Peccato solo che non si sappia come recuperare almeno 1 delle private key ... :(

TeslaDecoder è in continua evoluzione e conviene sempre scaricare l'ultima versione dal link presente nell'articolo o da bleepingcomputer. Il problema è, come da te indicato e fatto presente anche nel changelog, che al momento non esiste un modo per estrarre la chiave privata. Purtroppo per questo tipo di file dobbiamo ancora aspettare e incrociare le dita

EliminaScusate ma la new version per .micro dove la scarico?

RispondiEliminaNon esiste una versione che estrae la chiave dai file .micro. Se riesci (magari facendo l'updload dei file su dropbox, google drive o altri servizi del genere) puoi inviarmi un file .micro (di un file di office, un immagine o un pdf) e il file .exe di teslacrypt 3.0 presente in %appdata% (ad es. c:\Utenti\\Appdata\Roaming\)? voglio provare una procedure che potrebbe portare a decriptare i file

EliminaEccomi! Mi prenoto io!!! Ecco il link dropbox https://www.dropbox.com/sh/3l7mjkusmxh49y7/AAByQTCYtdugOLRYNBBZb9bua?dl=0 contenente i 3 file eseguibili generati dal javascript del ransomware ed alcuni file criptati. Grazie intanto fin da subito per la disponibilità !!!

RispondiEliminaP.S. Se i 3 eseguibili non sono stati scaricati, siccome il Kaspersky continua a mettermeli in quarantena e mi li elimina dal dropbox, ho fatto un upload su un cloud non sincronizzato col pc (googledrive ) : https://drive.google.com/folderview?id=0B0q--9kr85thbEVlUnRkU3huR28&usp=sharing

EliminaLi ho scaricati correttamente anche da dropbox, Grazie. Ieri sera ho anche fatto un primo tentativo di decriptare ma non è andato a buon fine.

EliminaOk! Grazie per il tentativo! In attesa del prox intanto io prego tutto il pantheon conoscibile perché illumini il punto debole di questo efferato bao informatico 😉

EliminaIo sul cell ho l'allegato del Virus che crypta il tutto appena riesco carico su drop l'exe e il .micro

EliminaBuongiorno, seguo con molto interesse gli articoli che stai proponendo sul blog, complimenti, certo che starci dietro a tutte le varianti di questi ransonmware e' un'impresa; volevo chiederti se hai qualche notizia per poter decriptare file in formato ".encrypted". Grazie per una cortese risposta

RispondiEliminaL'estensione .encrypted viene utilizzata da diversi ransomware: CryptoLocker, TorrentLocker, Rakhni, ZeroLocker ecc. Bisognerebbe capire quale di questi ha criptato i file (in genere viene indicato nel messaggio del riscatto). Se non è possibile risalire a quale ransomware ha infettato il file io proverei prima a tentare di decriptarli con RakhniDecryptor (http://support.kaspersky.com/viruses/utility) e con Unlock ZeroLocker (http://vinsula.com/tools/UnlockZeroLocker.zip) che sono i tool più semplici da utilizzare

EliminaGrazie per la risposta, ho provato con il tool della Kaspersky, il file viene decriptato, (un jpg) ma quando tento di aprirlo mi da errore, con il tool della Vinsula, mi dice che il file che tento di decriptare non e' un file infetto, dal file txt creato dal virus per le spiegazioni per il recupero ed il pagamento riesci a capire di che versione si tratta? Grazie per la tua pazienza

RispondiEliminaIn genere ci sono 3 file (un immagine, un file html e un file di testo) in cui sono riportate le informazioni su come pagare il riscatto e il nome del ransomware. Se con il tool di Kaspersky e con Vinsula non sei riuscito a decriptare i file (o li hai decriptati ma non si aprono) allora vuol dire che si tratta di una diversa versione del ransomware.

EliminaBuonasera vi è mai capitato di avere a che fare con una qualche versione del ransomware che attribuisce l'estensione .vuxgaaa ?

RispondiEliminaGeneralmente con estensioni composte da 7 caratteri casuali, come sembra il tuo caso, si tratta di varianti di cryptolocker. Al momento non esistono tool per decriptare tali file. L'unica speranza è provare a recuperare i dati cancellati tramite tool come shadowexplorer (per il recupero dello copie shadow) o tool per il recupero dei dati cancellati (un ottimo alleato sono le distribuzioni linux come Kali Linux con il comando foremost). I ransomware eseguono un wipe dei dati cancellati e delle copie shadow ma in rarissimi casi questa operazione potrebbe andare storta e non essere completata correttamente permettendo il recupero di parte dei dati

EliminaBuongiorno,

RispondiEliminasto seguendo con una certa questo forum, perchè ahimè sono stato anche io colpito da questo maledetto problema.

Giovanni volevo farti i complimenti per la tua disponibilità e chiarezza nel dare spiegazioni.

ho inserito in drop box sia il file con le istruzioni per pagare "l'estorsione" che un file infetto.

Spero di poter aiutare la comunity o aver qualche indicazione per risolvere il problema.

https://www.dropbox.com/s/hhrs3ih81en3iey/04578260285_102013_IVD10.pdf.micro?dl=0

https://www.dropbox.com/s/dj8c9uoh3n0lso3/help_recover_instructions%2Bwnn.png?dl=0

Grazie per il commento, per i complimenti e per i file. Al momento non c'è ancora una soluzione. Diversi gruppi ci stanno lavorando e anche i miei tentativi fino ad ora non mi hanno portato alcun risultato. Appena ci sono novità aggiornerò l'articolo

EliminaCiao, in riferimento ai file con estensione .micro, io ho recuperato alcuni file originali (salvati altrove). Non so se ha senso, ma mi domandavo se mettendo a confronto il file originale con quello criptato è possibile recuperare la chiave di decriptazione. Grazie

RispondiEliminaLa tua intuizione ha senso e ci sono anche tool in giro che tentano di fare proprio questo (come Panda Ransomware Decrypt oppure Kaspersky RannohDecryptor) ma con i moderni schemi di cifratura utilizzati dalle ultime varianti dei ransomware questo tipo di approccio non è efficace. Se vuoi provare ti riporto di seguito i link:

Eliminahttp://www.pandasecurity.com/resources/tools/pandaunransom.exe

http://support.kaspersky.com/viruses/utility

Salve a tutti. Seguendo la guida di Bleeping Computer di Bloodolly per la versione teslacrypt 2.0 sono riuscito perfettamente a decryptare e trovare il codice e tutto funziona. Ma, leggendo il forum, Bloodolly ad un certo punto decodifica dei file con estensione .micro di un utente partendo dal file recover_file_xxxxxx.txt (xxxx e' un esempio) vorrei conoscere questa tecnica perchè sono in possesso di tali file e di un .micro dove testare. Preciso che tale tecnica sembra poter funzionare solo con la prima versione di teslacrypt 3.0 estensione .micro, Grazie a chi mi darà una mano con la procedura da seguire.

RispondiEliminaScusate una info, perchè quando eseguo teslawiewer e premendo browse il programma non vede i miei file criptati con estensione .micro?

RispondiEliminagrazie

Al momento non è possibile risalire alla chiave privata dei file .micro e TeslaViewer non permette di aprirli

Eliminagrazie Giovanni, sempre molto gentile e sollecito!

EliminaSalve, volevo chiedere un informazione. I file di un mio conoscente sono stati criptati in .micro. Per adesso a quanto leggo non esiste alcuna soluzione, ma ci sono delle possibilità che venga sviluppata la soluzione ? Perché a quanto ho letto su BleepingComputer presenta la stessa falla del precedente TeslaCprypt. Cosa ne pensi ?

RispondiEliminaTeslaCrypt 3 utilizza un sistema di protezione diversa dalle versioni precedenti. L'unica cosa che ha in comune sta nel fatto che all'avvio verifica se è già stata creata una chiave privata e, se riesce ad estrarre tale informazione dal sistema, prosegue a crittografare i file con tale chiave altrimenti ne genera una nuova. Questo potrebbe essere un punto 'debole'. Al momento non esiste cura ne è dato sapere se e quando ce ne sarà una. Ci sono diversi gruppi al lavoro e il fatto che TeslaCrypt si stia diffondendo rapidamente potrebbe portare molti più esperti a interessarsi della questione.

EliminaSalve, il mio PC è stato infettato ieri attraverso una banale e-mail che aveva un allegato "invoice" che io - non l'avessi mai fatto - ho aperto. Attualmente i miei file sono stati criptati in .mp3 e mi pare di capire che non c'è nulla che si possa fare per recuperarli al momento. Mi domando: la formattazione del PC a questo punto ( i file di mio interesse li avevo salvati su supporto esterno quindi tutto sommato il danno non è ingente) risolve definitivamente o è possibile che questo orribile virus possa restare annidato? Inoltre, ho letto altrove della compromissione di ogni account e password. Ma se riformatto il sistema? Non sono un'esperta... grazie davvero per l'aiuto e per il lavoro che svolgi

RispondiEliminaAl momento anche per i file .mp3 non c'è modo di decriptarli. Se hai qualche file importante che è stato criptato puoi eseguire un backup e attendere/sperare in una soluzione futura. Un'altro tentativo che si può fare è utilizzare programmi come shadow explorer o programmi di recupero dati cancellati (alcune versioni di teslaCrypt hanno mostrato problemi nel cancellare definitivamente le copie shadow e gli originali dei file cifrati). Il ransomware può essere rimosso senza formattare con una scansione con un antivirus aggiornato e con malwarebytes. La formattazione è un'operazione drastica ma risolvi sicuramente inoltre in questo modo sei sicura di avere un sistema "pulito".

EliminaGrazie di cuore per la tua risposta. Ciao!

RispondiEliminaSignori belli Buongiorno, è tutta la notte che combatto con un tesla3 che mi ha .mp3ato tutti i file di dati della mia fidanzata, tra cui numerosi video e foto di valore sentimentale incalcolabile; mentre attendo fiducioso 1 un modo per trovare la privateKey e 2 la testa degli hacker su una picca ben affilata, ringrazio il sig. Lubrano per l' impegno e lo zelo, seguirò sovente la discussione nei prossimi giorni.

RispondiEliminaFatevi forza, let's be ottimisti che poscia vi sia una solution!

Salutoni

Ciao,

RispondiEliminadopo due giorni non riesce a trovare la chiave di questo fattore. Puoi aiutarmi?

322917612867074275356913051738570335932078153834045428373949887046335691926360169056527654335027928052851588731479448083594320357012365231058781203924220

Questi sono i fattori:

Elimina2

2

5

113

337

114689

6007961

2954527871

21583497866799221241936287521

4653946550095356857481183737872744715547271

2073352818238001655383242903705156999212586870221241699

salve a tutti e complimenti per il blog, il 6 febraio ricevendo una mail "amica" con il famoso file zip mi sono bruciato praticamente quasi tutto :) alla fine o formattato i miei 2 hd e buonanotte ai suonatori.ora mi chiedo e scusate l'ignoranza in materia ma come fanno a vedere i miei contatti mail ? e tramite poi un contatto stesso a inviarmi sti file zip all'insaputa anche dello stesso proprietario della mail ? cioe nella mia rubrica per esempio o mariorossi@libero.it come fanno a inviarmi una mail con mariorossi@libero.it ??? posso capire che si infiltrano ( non so bene come nella mia rubrica mail )

RispondiEliminama inviarmi una mail con l'esatto contatto senza un punto o una virgola diversa come si fa ?

Ringrazio per la risposta e scusate la lungaggine :)

L'argomento è un pò vasto per essere spiegato nella risposta di un commento cercherò di essere il più sintetico possibile sperando allo stesso tempo di fare un pò di chiarezza:

Elimina- Non è detto che l'indirizzo del mittente sia stato preso dalla tua rubrica, magari è la casella/account del mittente ad essere stata compromessa e in cui tra i destinatari di qualche email o nella sua rubrica risultava il tuo indirizzo

- Se si tratta di indirizzi @libero.it allora il discorso cambia. Mesi fa Libero fu oggetto di un attacco. Non sembra che i malintenzionati abbiano violato gli account degli utenti (nel senso non hanno rubato utenza e password) ma in qualche modo sembra siano riusciti a prelevare la rubrica delle caselle. Ormai queste informazioni sono nelle mani di maintenzionati e possiamo fare ben poco se non prestare attenzione anche su email che sembrano provenire da mitenti attendibili. Mi capita ancora oggi di ricevere molte email da caselle di libero (alcune anche con virus e ransomare) i cui titolari sono del tutto ignari e avevano il mio indirizzo in rubrica. Analizzando l'header dei messaggi di posta si evince che tali email non sono partite da account di Libero ma da server di posta "strani" (utilizzati da furfanti per inviare false email nella speranza di infettare il maggior numero di sistemi) generalmente dislocati in altri paesi. Questo si ottiene con quello che in gergo viene chiamato email spoofing: in maniera molto semplice il malintenzionato sostituisce il reale mittente del messaggio con uno a propria scelta (e purtroppo per come è concepita la posta elettronica si tratta anche di un'operazione molto semplice)

buongiorno, stesso problema, tutti i file .doc o pdf sono diventati mp3....soluzioni?

RispondiEliminaAl momento per i file cifrati con estensione .mp3 e .micro non ci sono soluzioni per decriptarli. Un tentativo di recupero dati si può fare con programmi come shadowexplorer o software per il recupero dei file cancellati sperando che il ransomware, sul proprio sistema, non sia riuscito ad eseguire il wipe dei dati originari.

EliminaBuon pomeriggio a tutti, volevo chiedervi una informazione, se uso un programma tipo sandboxie ( per leggere in anteprima la posta ad esempio) che creare una area protetta sull'hard disk in caso di infezione da crypto, qualunque esso sia, secondo voi vengono criptati anche i file esterni all'area protetta? Grazie per una vostra risposta ed lavoro di Giovann

RispondiEliminaEseguendo il client di posta, che sia esso il browser o un client dedicato, all'interno di una sandbox si impedisce al ransomware di agire sull'intero disco preservando in questo modo i dati.

EliminaSalve sono anch'io caduto nella rete del RSA-4096. Mi ritrovo cryptati .pdf e jpg. Dopo vario scambio di mail in cui dicevo che non avevo soldi per pagare sono spariti prima però mi hanno inviato una chiave di decriptazione. L'ho utilizzata ha riportato i file da .micro a pdf ma non riesco ad aprirli.

RispondiEliminaConoscendo la chiave privata è possibile utilizzare TeslaDecoder per decriptare anche i file .micro. Se dopo averli decriptati non riesci ad aprirli allora la chiave che ti è stata fornita non è corretta

EliminaSalve a tutti. Domanda: se gli hanno mandato la chiave, non si riesce da questa a risalire al metoto di criptaggio? Parlo dei file MICRO ovviamente.

EliminaSalve Giovanni. Una domanda: con la chiave che hanno inviato non si può risalire al metodo di criptaggio dei file .micro e creare una cura per tutti? In qualche modo sono tornati in PDF da micro.... Grazie

EliminaPurtroppo no. Il problema non è conoscere il metodo con cui sono stati criptati i dati. Il metodo è noto. Il problema è risalire alla chiave privata. Con i moderni metodi di cifratura a chiave asimmetrica risalire alla chiave privata è estremamente complesso e richiede un enorme potenza di calcolo e tempo (si parla di anni). La speranza è nel trovare una falla nell'algoritmo utilizzato dal ransomware.

Eliminabuongiorno e complimenti per il servizio. In ditta abbiamo purtroppo preso il virus che ci ha cifrato tutti i file con estensione.micro.Fortunatamente il backup del gestionale salvava i dati su file con estensione non attaccata dal virus. Aprendo d'ora in poi le email da un Mac si sa se siamo al sicuro da un eventuale attacco anche se ci sono pc windows in rete ? Grazie mille in anticipo

RispondiEliminaPurtroppo aprire le email solo su MAC non vi mette al riparo da infezioni. Anche se la grande maggioranza di virus/ransomware sono pensati per l'ambiente Windows esistono ransomware, come ransom32, che possono potenzialmente infettare diverse piattaforme come Linux, OS X e persino Android.

EliminaBuongiorno e complimenti per il servizio. Volevo sapere se aprendo le mail da un Mac siamo al sicuro da un eventuale ( purtroppo secondo ) attacco anche se in rete abbiamo pc Win oltre che Mac. Grazie mille.

RispondiEliminaSalve a tutti, vorrei sapere quanto tempo ci sta per effettuare la fattorizzazione avendo un computer amd sempron 2.80ghz con 4 gb di ram..

RispondiEliminaAl momento sono 2 giorni che elavora dati.

Qualcuno mi sa dare quanche info in merito ?

Il tempo richiesto dalla fattorizzazione non dipende solo dalla potenza di calcolo ma dipende soprattutto dal valore da fattorizzare. Comunque se hai difficoltà a calcolarlo sul tuo sistema scrivi il valore decimale di SharedSecret1*PrivateKeyBC e proverò io a fattorizzare e ti risponderò qui

EliminaSta ancora elaborando.. Non so quando ci sta ancora.. boh..

EliminaComunque il valore è questo:

2926413346086556162642681647518036731362716595762856372843477061529789154807836559455202182252898541322869667448493868517069882292040352757840174785330814

Grazie mille!

Di seguito i fattori calcolati. Copiali e incollali in Tesla Refactor. Se puoi dammi un riscontro

Elimina2

433

2729

7603

421588902574136700607

13945221166585246549077523155956037577

2155863679731699459606193346024017979747

12849711520562217609166332599014525227840727849

Funziona alla grande.. Grazie 1000..

EliminaUna curiosità.. Come hai fatto a calcolarlo cosi velocementee?

Ho una postazione core i3 con 4GB di ram e disco SSD su cui ho ottimizzato Yafu. Comunque non sempre riesco a calcolare la fattorizzazione così velocemente, molto dipende dal numero da fattorizzare. Lieto di esserti stato d'aiuto.

Elimina5040403573623865883887935762071210460300289087191132784428511517120274899560269070334767778433715412644421524731925178310375825641273837121100460289231396

RispondiEliminaio non ho il pc adatto se potete aiutarmi

Ciao. Ho visto l'altro tuo messaggio in cui mi fornisci nuovamente la SharedSecret1*PrivateKeyBC. Non mi sono dimenticato di te ma la fattorizzazione di questo valore richiede molto tempo e non ho una workstation da dedicare esclusivamente alla fattorizzazione. Ti chiedo, se puoi, di avere pazienza. Ci sto lavorando e di sicuro questo weekend potrò dedicare interamente un pc per tentare la fattorizzazione.

Elimina2

Elimina2

3

3

3

11

2089

1547320772562997

2427839694343123880503865773080222408064087448232156326766089

540642355453103675160891887834158943169536080082837994550556022045848141

anche io alla fine di gennaio sono stata infettata da questo ransomware che mi ha criptato tutti i file pdf e jpg in .micro, ho letto sopra che se faccio un backup dei dati persi posso poi provare a recuperarli in seguito qualora riusciranno a creare una chiave per cifrare i file con questa estensione. volevo chiedere visto che queste cartelle con i file criptati li ho sul desktop posso copiarli semplicemente su un supporto esterno oppure devo eseguire proprio una procedura con qualche programma per eseguire un backup dei dati? e poi questi dati se li salvo su un supporto esterno non infetterà anche quest'ultimo vero?grazie in anticipo

RispondiEliminaIl mio consiglio è quello di provare a recuperare i dati per altre vie: utilizzando ShadowExplorer e programmi di recupero dati cancellati. Generalmente queste operazioni non portano ad alcun risultato in quanto il ransomware esegue un wipe dei dati originali però può capitare che per qualche errore non riesca a portare a termine l'operazione. Puoi effettuare una copia dei file .micro su supporto esterno ma assicurati che sia vuoto o di aver rimosso il ransomware dal pc infetto altrimenti anche i dati su tale supporto possono essere crittografati. Il supporto esterno, comunque, non verrà infettato con l'eseguibile di TeslaCrypt, quindi una volta copiati i file .micro puoi collegare il supporto anche ad altri PC senza correre il rischio che vengano infettati dal ransomware.

Eliminagrazie mille per l'aiuto! infatti con shadow explorer non ho risolto niente! prima ogni volta che avviavo il pc mi compariva sempre la finestra del riscatto poi un conoscente mi ha detto che se entravo in modalità provvisoria ed eliminavo tutti i file temporanei potevo risolvere il problema ma ovviamente non era così! cmq quando ero in modalità provvisoria ho visto che in ogni singola cartella c'erano i tre file di teslacrypt allora con la barra cerca in risorse del computer ho cercato ed eliminato tt questi file;secondo te così facendo ho rimosso teslacrypt?

EliminaNo, eliminando semplicemente i file relative al riscagtto non elimini TeslaCrypt. Gli eseguibili del ransomware generalmente si trovano in %appdata% (ad es: C:\utenti\\AppData\Roaming). Volendo si può rimuovere il ransomware anche manualmente ma per i meno esperti consiglio di eseguire una scansione del sistema con malwarebytes (anche la versione gratuita va bene) e un antivirus aggiornato (quest'ultimo per essere sicuri che non ci siano altri virus nel sistema).

Eliminacpt, grazie e un'altra cosa i file modificati dal ransomware li posso salvare così come sono su un supporto esterno oppure devo fare un backup con un programma apposito?grazie ma ancora non c'è nessuna soluzione vero per teslacrypt 3.0?

RispondiEliminaPer fare il backup dei file crittografati basta semplicemente copiarli su un supporto esterno (non è necessario utilizzare programmi di terze parti). L'unica precauzione da prendere è quello di rimuovere prima il ransomware altrimenti conviene utilizzare un supporto esterno vuoto (questo per evitare che il ransomware ancora presente sul PC possa procedere a crittografare anche i dati "buoni" presenti sulla memoria esterna). Purtroppo ancora non esiste un metodo per decriptare tali file.

Eliminaok grazie , tra l'altro come se non bastasse mi è partito pure l'hardisk esterno (non per il ransomware), su cui avevo altri dati importatnti!uff sto provando vari metodi per riuscire a recuperarli prima di formattarlo, speriamo bn!

RispondiEliminadavvero spero proprio che a breve si riuscirà ad elaborare qualcosa per ripristinare i file cittografati!

Salve, posso chiederti una cortesia, se riesci a fattorizzare questa chiave, ci sto provando da questa mattina ma il programma sta ancora girando, l'estensione del file e .zzz.

RispondiEliminaGrazie per la tua gentilezza

SharedSecret1*PrivateKeyBC: dec 6347986159903462373550872986666203203465088847771722971692176946197836912445410429840376570755032151212440750041681217825787275492345632121045741573606400

Ciao. Per risalire alla chiave dei file .zzz ci vuole più tempo rispetto alle versioni antecedenti del ransomware. Di seguito i fattori calcolati:

Elimina2

2

2

2

2

2

2

2

2

2

5

5

17

31

3761

5807

74507

26407

1545505193

477069342907131466574535998039748137757060713528123018797351797709

14851219294861040630084900197537667900426577971888565947

Grazie mille, avevo provato con file .vvv e in circa 30 minuti avevo la fattorizzazione, ho provato piu' volte con i file .zzz e credevo di avere dei problemi sul pc in quanto non finiva piu' , poi ci si metteva la mancanza di corrente, causa neve, ed ogni volta dovevo ripartire da capo, come posso sdebitarmi per il tuo aiuto? Grazie ancora e buona giornata

EliminaCiao Salvatore,

RispondiEliminaquindi aspettiamo tutti una diritta per .mp3

oggi mi è capitato questo cliente con estensione .ttlfyhb

immagino stessa famiglia di Teslacrypt 3.0?

grazie di tutto

Filso

I file che hanno un'estensione con 7 caratteri casuali sono stati cifrati da una variante di cryptolocker. Non si tratta di TeslaCrypt.

EliminaCiao, purtroppo qualche giorno fa anche il mio computer di casa è stato infettato da un ransomware che ha criptato tutti i file del'hard disk sia interno che esterno (esempio.xls.mp3). Inoltre all'interno di ogni cartella si sono creati tre file relativi al riscatto (recovery.fuuah.txt, recovery.fuuah.png e recovery.fuuah.html) in altre (recovery.nswvb.txt, recovery.nswvb.png e recovery.nswvb.html). Anch'io ho provveduto ad eliminare il virus con Avira e successivamente anche tutti i 20.000 file recovery.... manualmente. Ora da quello che ho capito, ma ti chiedo gentilmente di confermarmelo, non posso far altro che trasferire i file criptati dell'hard disk interno su quello esterno assieme agli altri file criptati ed aspettare qualche che "angelo" metta a disposizione una soluzione? Secondo te nel mio computer potrebbe rimanere ancora qualche pericolo nascosto, oppure ti sembra abbastanza plausibile che, una volta disinfestato con Avira, si possa continuare a lavorare senza doverlo riformattare completamente? Ringrazio molto tutti per l'aiuto che state offrendo, mi trovo ad aver perso centinaia di file personali importanti (vecchie foto, documenti della laurea, documenti di famiglia, ecc. tutti inutilizzabili)e non sono nelle condizioni, come molti, di poter pagare riscatti per poterli riutilizzare.

RispondiEliminaPer quanto riguarda la rimozione del ransomware ti consiglio di fare anche una scansione con MalwareBytes e, se proprio vuoi stare tranquillo che non ci siano altri virus oltre a TeslaCrypt, fare una scansione anche con un altro antivirus. Una volta rimosso il ransomware puoi continuare ad usare il tuo PC (non è necessario procedere alla formattazione). Per i file crittografati in .mp3 al momento non c'è possibilità di recupero. Prima di arrenderti e copiare i file su un supporto esterno nell'attesa/speranza che venga trovata una soluzione prova a recuperare i dati in altro modo, magari sei tra quei "Fortunati" a cui TeslaCrypt non è riuscito ad eliminare completamente i file originali. Prova a recuperare i dati tramite ShadowExplorer e programmi di recupero dati eliminati come Recuva, GetDataBack, pareto Data recovery ecc

EliminaBuongiorno e complimenti per l'ottimo lavoro svolto. Purtroppo sono anche io alle prese con il TeslaCrypt. Segnalo la presenza di 3 nuovi files _ReCoVeRy_+cPePc con le solite estensioni txt,png,html. Ho alcune domande da porre. Il PC infetto dopo aver criptato il disco ( AV Fsecure non lo ha trovato) a esteso la criptazione anche ad una share mappata su di un altro PC come da prassi. ho notato che è stata criptata solo la share condivisa dell'altro PC. E' un comportamento normale del virus o la criptazione si estenderà anche a tutto il disco? Infine non ho capito come se il secondo PC infettato ha anche lui il virus attivo o semplicemente la cartella che condivideva critpata. Ringrazio fin da subito per le preziose risposte.

RispondiEliminaIl ransomware cripta tutti i dischi connessi al PC comprese share mappate (in pratica agisce su tutte le 'lettere' delle unità di memoria di massa presenti in risorse del computer). Nel tuo caso sul PC remoto è stata cifrata solo la cartella condivisa, le altre cartelle del disco non verranno cifrate (il ransomware TeslaCrypt non si diffonde da un PC all'altro in questo modo). Comunque ti consiglio di effettuare una scansione con MalwareBytes anche sul PC che condivide la cartella.

EliminaGrazie per la risposta. Come si diffonde quindi da un PC all'altro?

RispondiEliminaIl principale metodo di infezione utilizzato da TeslaCrypt è tramite email: si riceve un email con un allegato, che spesso sembra inviata anche da un indirizzo attendibile (in realtà si tratta di spoofing), e tentando di aprire l'allegato si viene infettati. In un caso l'ho riscontrato "agganciato" ad un file eseguibile di un software pirata. Il motivo per cui ti ho consigliato la scansione con malwarebytes anche su altro PC sta nel fatto che in alcune varianti di teslacrypt la cifratura dei dati non inizia subito dopo aver aperto l'allegato ma il ransomware resta silente per un periodo impostato dal creatore. Quindi se anche sull'altro PC hai aperto qualche strano messaggio conviene eseguire una scansione approfondita.

EliminaScusami per errore ho eliminato l'ultimo tuo commento/domanda.

EliminaI 3 file (con estensione .txt, .bmp o .png, e .html) creati in tutte le cartelle da TeslaCrypt 3.0 e antecedenti , possono essere aperti tranquillamente: non contengono virus.

Grazie sei stato molto utile oltre che cortese

RispondiEliminaGrazie mille :)

RispondiEliminabuongiorno, ci sono novità per i file .micro ? complimenti per il lavoro che fate!

RispondiEliminaPurtroppo ancora nulla. Al momento non è possibile decriptare i file .micro e .mp3

EliminaBuongiorno Giovanni, novità per i file .mp3? In un pc di un amico sono ripristinato i file .micro grazie a shadow explorer (il virus non aveva cancellato le copie ombra) ma in un altro ci sono i file .mp3...

RispondiEliminaGrazie mille per il vostro lavoro. Siete grandi

Per i file .mp3 come per i file .micro al momento non c'è modo di decriptarli. L'unica possibilità è quella di provare con shadowexplorer e programmi di recupero dati cancellati nella speranza che, per qualche motivo, il ransomware non sia riuscito a cancellare definitivamente le copie dei nostri file

Eliminabuongiorno

RispondiEliminaanche io sono stata colpita dall'ultima versione di tesla con creazione di 3 files all'interno di ogni cartella di 3 files RECOVERY.html/png/txt

Non esiste Shadow copy. Quindi l'uso di programmi tipo Recuva senza Shadow copy è inutile?

Non è detto. La funzione copie shadow non è attiva su tutti i sistemi operativi windows, pertanto se con ShadowExplorer non trovi nulla allora o nel sistema operativo non erano attive le copie shadow oppure il ransomware è riuscito a cancellarle. In ogni caso una scansione del sistema con software per il recupero dati è un tentativo che vale la pena fare (dato che al momento non è possibile decriptare i file .micro e .mp3).

EliminaCiao Giovanni grazie per l'articolo, complimenti! Anche io vittima dell'ultimo TeslaCrypt 3.0 con l'estensione .mp3

RispondiEliminaRacconto la mia esperienza. Nel mio caso niente email... ho usato per errore Explorer che normalmente non utilizzo (quindi immagino neanche aggiornato) sul sito tusfiles.net, subito dopo mi si sono aperti alcuni pop-up e successivamente la notifica di Avira Antivirus. Nonostante il programma fosse aggiornato regolarmente il malware si è subito messo al lavoro.

Mi è comparsa subito una notifica che mi diceva che alcuni file erano pronti per essere scritti sul disco, subito dopo ho iniziato a vedere alcuni file sul desktop cambiare icona (nello specifico il birillo di VLC). Con mio stupore mi sono accorto che i file avevano un estensione .mp3! A quel punto ho capito di essere fregato. Istintivamente faccio subito una ricerca su google ma intuisco entro breve che la cosa non è semplice... passato quindi 3 o 4 minuti decido di spegnere il pc fisso e prendere il portatile per continuare le mie ricerche.

Per fortuna con il pc "preistorico" di casa non ci lavoro ma ovviamente ci sono molti file a cui tengo. Parliamo di un sistema Windows 8.1 enterprise 64bit con dual core+4gb ddr2+gtx460 su un SSD con altri due dischi fisici.

Per prima cosa mi sono preoccupato della pulizia del disco. Ho cosi avviato Kaspersky Rescue Disk da pendrive usb. Aggiornato e scansionato il sistema. Se non ricordo male ha trovato poca roba ad ogni modo procedo con la pulizia.

Poi decido di procedere con scansioni da modalità provvisoria. Peccato che non ricordo bene come entrarci sull'8.1 quindi mi ritrovo in Windows in modalità normale. Subito ripartono a video le istruzioni su come pagare il riscatto (ho immaginato quindi di non aver ripulito un bel niente). Imposto quindi su msconfig.exe l'avvio predefinito in modalità provvisoria con rete e riavvio.

Installo, aggiorno il database, scansiono, trovo qualcosa e ripulisco con Malwarebytes e SpyHunter 4.

Ripeto nuovamente le scansioni e questa volta non mi segnalano alcuna minaccia. Immagino quindi di aver ripulito il grosso. Al momento mi sono fermato qui senza rientrare nella modalità di avvio normale di Windows perchè sono sicuro che i file di istruzione sono ancora li presenti pronti a partire al primo avvio (li avevo anche visti montati come unità in "Risorse del computer"). Probabilmente non sono una minaccia ma prima di far ripartire il sistema normalmente vorrei ripulire tutto il ripulibile o quanto meno essere pronto a farlo con gli opportuni strumenti/conoscenze.

Ho diversi programmi installati e configurati e sinceramente di perdere 1-2 giorni per formattare e reinstallare tutto proprio non mi va. Consigli o guide su come intervenire sull'autorun o il registro?? Quali sono le operazioni da fare manualmente per eliminare ogni traccia dei files incriminati? Grazie mille!

PS: La cosa positiva è che sono stati criptati solo i file su C:. Praticamente gli altri dischi interni, quelli esterni e il NAS (un Synology DS213j) non sono stati toccati. Idem per Drive e altre cose in cloud. Ancora non ho una vera e propria stima dei danni ma mi sembra che non abbia compromesso nulla di veramente importante per me. Ovviamente dovrò controllare meglio.

Dopo la scansione con Kaspersky e malwarebytes il ransomware può considerarsi rimosso. Per quanto riguarda i file del riscatto, questi sono innocui. Dato che vengono creati praticamente in ogni cartella, puoi eliminarli velocemente facendo una ricerca sull'intero disco indicando il nome del file. A questo punto non ti resa che selezionare tutti i file visualizzati nella finestra di ricerca e cancellarli. Scusa per il ritardo della risposta ma in questi giorni sono molto impegnato.

EliminaSalve Giovanni,

RispondiEliminaanche io sto aspettando per la soluzione della decryptazione dei files con estensione .micro. Nel frattempo ho potuto solo backuppare i files "danneggiati" da questo terribile ransomware (Teslacrypt 3.0).

Saluti....e a presto

Ancora nessuna novità su come decriptare i file .micro e .mp3. L'operazione si sta rilevando molto ostica. Appena ci sono novità provvederò ad aggiornare l'articolo

EliminaGiovanni ho bisogno del tuo aiuto, io ho preso questo virus ma la cosa strana che noto che ai file non è stata cambiata l'estensione ma cmq non riesco ad aprire le foto, come posso fare??? aiuto

RispondiEliminaCiao, ho appena aggiornato l'articolo proprio per parlare di questo. I tuoi file sono stati cifrati da TeslaCrypt 4.0 che si sta diffondendo negli ultimi giorni. Tra i metodi di infezione i creatori del ransomware stanno utilizzando, oltre alle solite email, anche siti vulnerabili e non aggiornati che provvedono ad infettare con il loro malware. Al momento non è possibile decriptare i file (cosa non possibile anche con i file cifrati con la precedente versione). Quello che si può fare è tentare di eliminare il virus utilizzano un antivirus aggiornato e malwarebytes e verificare che le chiavi di registro e il file eseguibile del ransomware siano stati eliminati (eventualmente procedere manualmente). PEr tentare di recuperare i dati si può provare ad utilizzare shadowexplorer e programmi per il recupero dati cancellati.

Eliminaconviene aspettare e sperare che esce qualcosa in futuro, o si è sicuro che ormai i file li abbiamo persi?

EliminaNon vi è certezza. Al momento non sono nemmeno decriptabili i file cifrati da TeslaCrypt 3.0. Ci sono diversi gruppi che ci stanno lavorando tra cui Blood dolly (Bleeping Computer) ma al momento non esiste soluzione. L'impresa è ardua dato il sistema di crittografia utilizzato ma si spera in qualche bug sfuggito al creatore del ransomware nell'implementazione. Per alcuni ransomware (purtroppo non TeslaCrypt) la polizia è riuscita a sequestrare i server dei malviventi e a recuperare le chiavi private necessarie per decifrare i file.

EliminaBuonasera e complimenti per i tantissimi consigli, ho un problema con un ransonmware, e volevo chiedervi se qualcuno ha qualche notizia per poter decriptare file con estensione .encrypted.

RispondiEliminaCome da consigli di Giovanni del 16 febbraio ho già provato con RakhniDecryptor e Unlock ZeroLocker ma senza successo.

Grazie in anticipo

L'estensione .encrypted viene utilizzata da diversi tipi di ransomware. Se si tratta di CryptoLocker purtroppo non è possibile decriptare i file. Se non si dispone di copie di backup l'unica speranza resta shadowexplorer e i programmi di recupero dati cancellati

EliminaCiao a tutti pure io sono stato colpito da questo ransoware, adesso voglio raccontarvi cosa mi è successo cercherò di essere il più breve possibile. Per prima cosa ho scaricato stupidamente dalla posta dello spam una cartella in formato zip, ho aperto il contenuto ed ho iniziato ad installare quello che c'era dentro durante l'installazione ho avuto un ripensamento ed ho deciso di annullare l'installazione (non sapevo chi o cosa poteva contenere ho pensato) subito dopo mi sono apparse delle immagini che dicevano di pagare in bitcoin entro 2-3 giorni. Dopo mi sono accorto che alcuni (((la maggior parte))) di file come foto JPG anno cambiato in file MP3 cosi così anche il blocco note. Poi ho notato che qualsiasi cartella aprivo spuntavano questi 2 file:

RispondiEliminaRecovery+btsb

Recovery+objyd

1 formato JPG e l'altro TXT così ho pensato di eliminarli TUTTI usando il distruttore di file ne ho distrutti circa 3.160 (ho pensato che se li distruggo tutti risolverò il problema) ma invece no. I blocco note (criptati) si aprono ma le scritte non si leggono e non si può tradurre, le foto si aprono con il blocco note è sono: tipo file MP3. Sono passati 27 giorni ed non so cosa fare ... tutto questo perchè sono stato uno stupido, mi chiedo anzi vi chiedo si può risolvere? NOTA la cartella del file zip contenete il ransoware la possiedo ancora salvata tra le bozze

Al momento non ci sono possibilità di decriptare i file .mp3. Tutto quello che si può tentare è utilizzare tool come shadowexplorer e software per il recupero dei dati cancellati sulla postazione infetta (una volta rimosso il ransomware) con la speranza che il malware non sia riuscito a cancellarli definitivamente

RispondiEliminaGrazie per avermi chiarito il tutto complimenti per il lavoro che svolgi

RispondiEliminaSalve a tutti, i nostri tecnici in ufficio ci hanno detto che la nuova estensione dei file criptati è .com... ma in rete non ho trovato riscontro di casi simili. Ne sapete qualcosa? A qualcuno è capitato che la nuova estensione fosse .com?

RispondiEliminaCiao grazie a tutti

al momento non mi risultano ransomware che aggiungono l'estensione .com. Se si tratta di .com e altri 4 caratteri casuali allora è probabile che si tratti di una variante di cryptolocker. Comunque, dato che in rete si trovano anche codici sorgenti di ransomware, non mi meraviglierei se qualcuno si sia creato il proprio ransomware personale.

Eliminanovita per quanto riguarda il recupero file con il teslacrypt che non modifica l'estensione dei file?

RispondiEliminaAncora nulla e non credo che si trovi una soluzione in tempi brevi

Elimina

RispondiEliminaBuonasera, anzituttuo grazie per la guida, io ho un solo problema che riguarda il numero

di threads da usare, qualsiasi numero inserisco mi dice "no switch detected"

saprebbe darmi la soluzione ? , grazie

Il problema potrebbe non riguardare il numero di threads. Mi spiego, Yafu effettua la verifica dei dati inseriti solo dopo che sono stati inseriti entrambi. Il messaggio restituito indica che il comando si aspetta uno switch (un'opzione) che non viene passata. Provi a riscaricare yafu, esegua l'ottimizzazione del tool e si assicuri di utilizzare il corretto tool a 32 o a 64 bit a seconda del sistema operativo dove si sta tentando la fattorizzazione. All'interno della cartella di yafu vengono generati dei file di log (factor.log e session.log) contenenti maggiori informazioni. Provi anche ad eseguire il tool grafico RunYafu.exe presente all'interno della stessa cartella. Se ha problemi scriva il valore decimale SharedSecret1*PrivateKeyBC e proverò a fattorizzarlo (tenga presente che nel caso di alcune estensioni come .zzz la fattorizzazione può richiedere molto tempo, anche diversi giorni)

EliminaGrazie, ci sono riuscito, come faccio a mandarti una meritata donazione ? grazie :-)

EliminaPer le donazioni è possibile utilizzare il tasto "Donazione" posto sul lato destro della pagina. La donazione è gestita da PayPal pertanto la transazione è sicura. Se non vuoi/puoi donare al blog allora, se ti va, puoi fare una donazione ad un ente benefico a tua scelta, ad una persona bisognosa che conosci oppure fai un favore (gratuitamente) ad una persona che ne ha bisogno.

EliminaBuongiorno, approfitto della sua gentilezza per una domanda:

RispondiEliminail tipo di virus che ha colpito il nostro pc aziendale aggiunge

all'estensione originaria dei files l'ulteriore estensione .crypt

Saprebbe cortesemente dirmi se questi dati si possono recuperare

o se si tratta di una variante impossibile da decrittare?

Dovrebbe trattarsi del ransomware Gomasom (GOogle MAil ranSOM) . I file possono essere decriptati utilizzando il tool di Emsisoft scaricabile da http://emsi.at/DecryptGomasom . Per poter ricavare la chiave è necessario avere la versione criptata e quella funzionante dello stesso file (o almeno si può provare con file dello stesso tipo ad es immagine.png.crypt e altra_immagine.png). Il funzionamento del tool è analogo a quello descritto nell'articolo http://giovannilubrano.blogspot.it/2016/03/trojan-nemucod-e-ransomware-crypted.html basta trascinare i 2 file sull'eseguibile e poi seguire le istruzioni a video.

EliminaBuonasera a tutti, sono due giorni che ho scoperto questo virus e mi appare la scritta Recover. L'ho preso aprendo un sito di cucina e sono disperata perchè al pc era attaccato l'hard disk esterno con tante foto che per me e mio marito hanno un grande valore affettivo e temo che ormai andranno perse. Come possiamo fare? Grazie.

RispondiEliminaAi file che non riesci ad aprire è stata aggiunta un'altra estensione? In caso affermativo, puoi dire quale?

EliminaBuonasera, come vittima di TeslaCrypt sto cercando soluzioni per evitare altre infezioni. Al momento sto provando CryptoPreventSetup.A tal fine qualcuno ha la possibilità di fornirmi l'eseguibile che scatena la cryptazione per poter eseguire dei test? Lo avevo isolato quando sono stato colpito ma putroppo la chiave USB dove lo avevo sistemato risulta guasta ( sfiga). Grazie

RispondiEliminaCiao. Tra i commenti ci sono dei file eseguibili messi a disposizione dall'utente

EliminaMichele Mastrotto e che puoi scaricare da https://drive.google.com/folderview?id=0B0q--9kr85thbEVlUnRkU3huR28&usp=sharing . Io li ho utilizzati per analizzare TeslaCrypt 3.0, oppure puoi scaricare il codice JavaScript di Nemucod dall'articolo http://giovannilubrano.blogspot.it/2016/03/trojan-nemucod-e-ransomware-crypted.html (scaricato il file di testo basta sostituire l'estensione in .js ed eseguirlo e il ransomware inizierà a cifrare i dati)

Grazie molte!

RispondiEliminaSalve io ho file infetti da ransoware con estensione .vvv ho seguito la guida ma alla fine mi dice che non riesce a decriptare i file puoi darmi un aiuto grazie

RispondiEliminaCiao. Quindi suppongo che sei riuscito a fattorizzare la SharedSecret1*PrivateKeyBC ma con i fattori calcolati non ti fa decriptare i file. In questo caso ho bisogno di un file criptato (possibilmente un immagine, un pdf, un file di office o di testo). Puoi condividerlo su google drive o su una delle tante piattaforme di condivisione dei file e scrivermi il link. Proverò a calcolare la chiave privata e decriptare il file. Se funziona ti scriverò la chiave privata e dovresti riuscire a decriptare anche i restanti file seguendo l'ultima parte della guida.

EliminaCiao, ho scaricato la directory BAO dove dentro ci sono degli eseguibili. Ho provato lanciarli sul PC di Test ma dopo un po che girano si chiudono e non sembra che inizi alcuna sorte di cryptazione. Forse perché il PC non ha un collegamento internet? Inoltre il codice js dal link che mi hai suggerito non riesco proprio a scaricarlo per questo: Spiacenti. Non puoi accedere a questo elemento perché vìola i nostri Termini di servizio. Probabilmente si capisce che è codice malevolo essendo .js. Grazie

RispondiEliminaIl ransomware agisce dopo aver contattato i server di controllo, quindi se la connessione ad internet non è attiva non procederà a cifrare i dati. L'esecuzione di quei file, in ogni caso, dovrebbe già averti creato il file eseguibile all'interno di %AppData% e le relative chiavi di registro che richiamano il ransomware ad ogni avvio. Per quanto riguarda il file di testo contenente il codice Javascript di Nemucod ho visto anche io che Google me lo ha bloccato. Ho provveduto ad inserire un nuovo file con commento iniziale sperando che Google non me lo blocchi (al momento il download è consentito).

EliminaOk scaricato il file .txt. Rinomino in .js e lo lancio.Grazie

RispondiEliminaA riguardo i file .exe ho contrallato se avevano creato le chiavi di registo che richiamano l'eseguibile ad ogni riavvio ma non l'ho travata. Proverò con una connessione Internet attiva.

Oltre a rinominarlo in .js vanno eliminate le prime righe del file. La prima riga del file deve essere

Eliminavar id = "Y5.......

Ovviamente anche questo javascript necessita della connessione ad internet da dove scarica il file .exe necessario alla crittografia dei file

Grazie ancora.

RispondiEliminaBuongiorno, ad oggi ancora nessuna novità per la variante .mp3?

RispondiEliminaGrazie

ancora niente purtroppo

EliminaBuongiorno, ancora nulla per i file criptati con estensione .micro?

RispondiEliminaAncora nulla

EliminaC'è Speranza per una soluzione dei File .micro ??

RispondiEliminaNon è possibile dirlo. La crittografia, se ben implementata, rende impossibile ai comuni mortali di decriptare i dati. Diversi gruppi stanno continuando a lavorarci.

EliminaGiovanni, ho visto che è stato creato un servizio su questo sito che permetterebbe di identificare il tipo di ransomware da cui si è stati infetti, uploadando o la schermata di segnalazione del ransomware in formato html o txt oppure uno dei file criptati dal ransomware stesso. Te lo volevo segnalare per sapere cosa ne pensi grazie . Questo è il link : https://id-ransomware.malwarehunterteam.com/

RispondiEliminaSi, lo conosco. Il servizio è attivo da poco meno di un mese ed è stato realizzato da Demonslay335 di Bleepingcomputer. Permette di identificare il ransomware che ha infettato il sistema, ovviamente tra quelli conosciuti. Si tratta di un ottimo servizio. L'ho fatto usare ad alcuni clienti che mi hanno chiesto assistenza telefonica per identificare il ransomware e nel 99% dei casi ha identificato il ransomware al primo colpo (l'altro 1% si trattava di ransomware open source "fai da te" non molto diffusi e non riconosciuti)

EliminaGrazie per la segnalazione :)

EliminaCiao a tutti, oggi ho provato a far identificare il tipo di ramsomware facendo analizzare uno dei miei file criptati con estensione .mp3 utilizzando il servizio offerto al link : https://id-ransomware.malwarehunterteam.com/. L'analisi non ha dato un risultato univoco cioè, secondo quello che leggo, l'infezione protrebbe essere causata sia da TeslaCrypt 4.0 che da TeslaCrypt 3.0. Questo secondo voi potrebbe indicare che è una variante anomala del ramsomware oppure più semplicemente ancora non si riesce ancora ad essere più precisi con le ultime infezioni?

RispondiEliminaGrazie

Roberto Megera