L'Editor Gestione Criteri di gruppo è uno strumento fondamentale per gli amministratori di sistema che desiderano gestire le impostazioni di sicurezza e configurazione sui sistemi Windows all'interno di un ambiente di rete.

All'interno della finestra Gestione Criteri di gruppo notiamo due sezioni: Configurazione computer e Configurazione utente.

|

| FIG 1 - Editor Gestione Criteri di gruppo |

La sezione Configurazione computer contiene le impostazioni che si applicano a livello di macchina. Queste impostazioni influenzano il comportamento del computer indipendentemente dall'utente che vi accede. Esempi comuni di configurazioni di computer includono le politiche di sicurezza, le impostazioni di rete, le restrizioni di accesso e le configurazioni del sistema operativo.

Ad esempio, tramite la Configurazione computer è possibile definire le impostazioni di password complesse, limitare l'accesso a determinati programmi, configurare le opzioni di risparmio energetico e altro ancora. Queste impostazioni sono applicate globalmente a tutti gli utenti che accedono a quel particolare computer.

D'altra parte, la sezione Configurazione utente contiene le impostazioni che si applicano specificamente agli utenti che accedono al sistema. Queste impostazioni riguardano principalmente l'interfaccia utente, le preferenze personali e le restrizioni dell'account utente.

Le impostazioni della Configurazione utente possono includere la configurazione del desktop, le impostazioni del browser, le restrizioni sull'utilizzo di dispositivi di archiviazione esterni e molto altro ancora. Queste impostazioni sono specifiche per ogni utente e si applicano solo quando un utente specifico accede al sistema.

In sintesi le impostazioni della Configurazione computer tendono a riguardare principalmente aspetti sistemici e di sicurezza, mentre quelle della Configurazione utente riguardano l'interfaccia utente e le preferenze personali.

In questo articolo e in quelli successivi verranno trattate prima alcune delle impostazioni della sezione Configurazione computer e, successivamente, verranno mostrate quelle relative alla sezione Configurazione utente.

La sezione Impostazioni di Windows presente in Configurazione computer consente di modificare alcune aree della configurazione del sistema. È possibile configurare le impostazioni del Domain Name System (DNS), impostare gli script di avvio e spegnimento, configurare le stampanti e le impostazioni di sicurezza.

Di seguito verrà mostrato come configurare alcune delle impostazioni di sicurezza di base per un computer utilizzando i Criteri controllo.

Da Server Manager cliccare su Strumenti e selezionare Gestione Criteri di gruppo (Group policy management).

|

| FIG 2 - Server Manager |

Espandere la foresta cliccando su mycompany.local. Cliccare con il tasto destro del mouse sul nome della foresta (mycompany.local) e selezionare Crea un oggetto Criteri di gruppo in questo dominio e crea qui un collegamento. In questo modo andremo a creare un'oggetto Criteri di gruppo che verrà applicato all'intero dominio. Le policy applicate al dominio agiscono su tutte le unità organizzative mentre quelle applicate ad un'unità organizzativa agiscono esclusivamente su quest'ultima e su quelle sottostanti.

|

| FIG 3 - Gestione Criteri di gruppo |

Assegnare un nome all'oggetto Criteri di gruppo (ad es. Audit_eventi_sistema). Lasciare vuoto Oggetto Criteri di gruppo Starter di origine e fare clic su OK.

Se si desidera creare modelli di GPO per attività amministrative comuni, è possibile crearli nella cartella Oggetti Criteri di gruppo Starter invece che nella cartella degli Oggetti Criteri di gruppo. Ciò consente di sceglierli come origine quando si crea una nuova GPO e di copiare automaticamente le loro impostazioni nella nuova GPO.

|

| FIG 4 - Nuovo oggetto Criteri di gruppo |

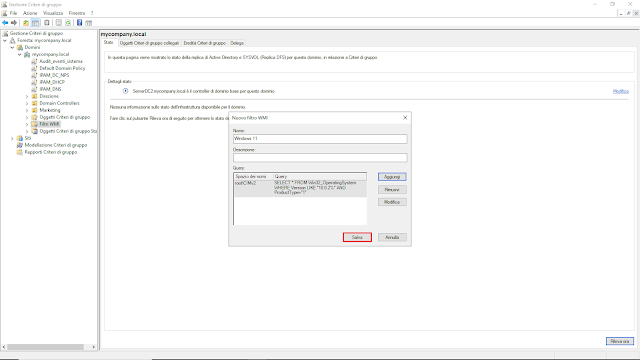

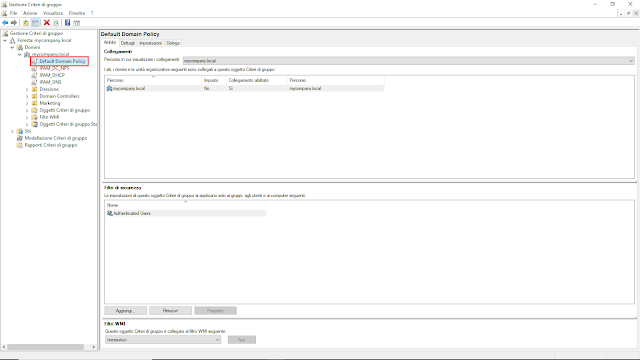

Selezionare il criterio di gruppo appena creato e cliccare sul pulsante Aggiungi presente nella sezione Filtri di sicurezza. |

| FIG 5 - GPO Filtri di sicurezza |

Nella finestra di dialogo Selezione Utente, Computer o Gruppo cliccare su Tipi di oggetto. |

| FIG 6 - Selezione Utente, Computer o Gruppo |

Selezionare la casella Computer e cliccare su OK. |

| FIG 7 - Tipi di oggetto |

Nella casella Immettere i nomi degli oggetti da selezionare, digitare il nome dei computer o dei server a cui si intende applicare il criterio di gruppo (ad es. ServerDC2), quindi cliccare su Controlla nomi per verificare che il nome immesso sia corretto e successivamente su OK.

|

| FIG 8 - Filtri di sicurezza, Computer |

Cliccare con il tasto destro del mouse sul criterio di gruppo appena creato e selezionare Modifica. |

| FIG 9 - Modifica GPO |

Posizionarsi su Configurazione computer -> Criteri -> Impostazioni di Windows -> Impostazioni sicurezza -> Criteri controllo ed eseguire un doppio click su Controlla eventi di sistema. |

| FIG 10 - Criteri controllo |

Selezionare Definisci le impostazioni relative ai criteri, quindi selezionare le caselle Operazioni riuscite e Operazioni non riuscite e cliccare su OK.

|

| FIG 11 - Proprietà, Controlla eventi di sistema |

Ripetere i passaggi per i restanti Criteri controllo. Alla fine delle operazioni lo stato dei Criteri controllo sarà quello mostrato in FIG 12. |

| FIG 12 - Criteri controllo |

Criteri controllo

I criteri di controllo permettono di configurare le impostazioni di sicurezza di base. Vediamo in dettaglio a cosa serve ciascun criterio.

Controlla accesso agli oggetti

Questa impostazione di sicurezza specifica se il sistema operativo controlla i tentativi di accesso a oggetti non Active Directory. Il controllo viene generato solo per gli oggetti per cui sono stati specificati elenchi di controllo di accesso di sistema (SACL) e solo se il tipo di accesso richiesto, ad esempio in scrittura, lettura o modifica, e l'account che effettua la richiesta corrispondono alle impostazioni definite nell'elenco di controllo di accesso di sistema.

L'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, entrambi i tipi di eventi oppure di non eseguire alcun controllo.

Se viene attivato il controllo delle operazioni riuscite, verrà generata una voce di controllo per ogni accesso riuscito a un oggetto non Active Directory dotato di un elenco di controllo di accesso di sistema corrispondente.

Se viene attivato il controllo delle operazioni non riuscite, verrà generata una voce di controllo per ogni tentativo di accesso non riuscito a un oggetto non Active Directory dotato di un elenco di controllo di accesso di sistema corrispondente.

Si noti che è possibile impostare un elenco di controllo di accesso di sistema su un oggetto del file system utilizzando la scheda Sicurezza della finestra di dialogo Proprietà dell'oggetto.

Impostazione predefinita: Nessun controllo.

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla accesso al servizio directory

Questa impostazione di sicurezza specifica se il sistema operativo controlla i tentativi di accesso agli oggetti Active Directory. Il controllo viene generato solo per gli oggetti per cui sono stati specificati elenchi di controllo di accesso di sistema (SACL) e solo se il tipo di accesso richiesto, ad esempio in scrittura, lettura o modifica, e l'account che effettua la richiesta corrispondono alle impostazioni definite nell'elenco di controllo di accesso di sistema.

L'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, entrambi i tipi di eventi oppure di non eseguire alcun controllo.

Se viene attivato il controllo delle operazioni riuscite, verrà generata una voce di controllo per ogni accesso riuscito a un oggetto Active Directory dotato di un elenco di controllo di accesso di sistema corrispondente.

Se viene attivato il controllo delle operazioni non riuscite, verrà generata una voce di controllo per ogni tentativo di accesso non riuscito a un oggetto Active Directory dotato di un elenco di controllo di accesso di sistema corrispondente.

Valori predefiniti nelle edizioni client:

Accesso al servizio directory: Nessun controllo

Modifiche servizio directory: Nessun controllo

Replica servizio directory: Nessun controllo

Replica dettagliata servizio directory: Nessun controllo

Valori predefiniti nelle edizioni server:

Accesso al servizio directory: Operazioni riuscite

Modifiche servizio directory: Nessun controllo

Replica servizio directory: Nessun controllo

Replica dettagliata servizio directory: Nessun controllo

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla eventi accesso account

Questa impostazione di sicurezza specifica se il sistema operativo controlla o meno gli eventi di convalida delle credenziali di un account nel computer in uso.

Gli eventi di accesso account vengono generati ogni volta che un computer convalida le credenziali di un account per cui viene considerato autorevole. I membri di dominio e i computer non aggiunti al dominio sono autorevoli per i rispettivi account locali, mentre i controller di dominio sono tutti autorevoli per gli account del dominio. La convalida delle credenziali può essere effettuata per supportare un accesso locale oppure, nel caso di un account di dominio Active Directory in un controller di dominio, per supportare un accesso a un altro computer. Poiché la convalida delle credenziali è senza stato, per gli eventi di accesso account non è disponibile alcun evento di fine sessione corrispondente.

Se questa impostazione è definita, l'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, gli eventi con entrambi gli esiti oppure di non eseguire alcun controllo.

Valori predefiniti nelle edizioni client:

Convalida credenziali: Nessun controllo

Operazioni ticket di servizio Kerberos: Nessun controllo

Altri eventi di accesso account: Nessun controllo

Servizio di autenticazione Kerberos: Nessun controllo

Valori predefiniti nelle edizioni server:

Convalida credenziali: Operazioni riuscite

Operazioni ticket di servizio Kerberos: Operazioni riuscite

Altri eventi di accesso account: Nessun controllo

Servizio di autenticazione Kerberos: Operazioni riuscite

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla eventi di accesso

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno ogni singolo evento di accesso o fine sessione nel computer in uso.

Gli eventi di fine sessione vengono generati ogni volta che la sessione di accesso di un account utente connesso viene terminata. Se questa impostazione è definita, l'amministratore potrà specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, entrambi i tipi di eventi oppure di non eseguire alcun controllo.

Valori predefiniti nelle edizioni client:

Accesso: Operazioni riuscite

Fine sessione: Operazioni riuscite

Blocco account: Operazioni riuscite

Modalità principale IPsec: Nessun controllo

Modalità rapida IPsec: Nessun controllo

Modalità estesa IPsec: Nessun controllo

Accesso speciale: Operazioni riuscite

Altri eventi di accesso/fine sessione: Nessun controllo

Server dei criteri di rete: Operazioni riuscite e non riuscite

Valori predefiniti nelle edizioni server:

Accesso: Operazioni riuscite e non riuscite

Fine sessione: Operazioni riuscite

Blocco account: Operazioni riuscite

Modalità principale IPsec: Nessun controllo

Modalità rapida IPsec: Nessun controllo

Modalità estesa IPsec: Nessun controllo

Accesso speciale: Operazioni riuscite

Altri eventi di accesso/fine sessione: Nessun controllo

Server dei criteri di rete: Operazioni riuscite e non riuscite

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla eventi di sistema

Questa impostazione di sicurezza specifica se il sistema operativo controlla uno degli eventi seguenti:

• Tentativo di modifica dell'ora di sistema

• Tentativo di avvio o arresto del sistema di sicurezza

• Tentativo di caricare componenti di autenticazione estendibili

• Perdita di eventi controllati a causa di un errore del sistema di controllo

• Dimensione del registro di sicurezza superiore a un livello soglia di avviso configurabile.

Se questa impostazione è definita, l'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, gli eventi con entrambi gli esiti oppure di non eseguire alcun controllo.

Se viene attivato il controllo delle operazioni riuscite, verrà generata una voce di controllo ogni volta che il sistema operativo esegue una di queste attività.

Se viene attivato il controllo delle operazioni non riuscite, verrà generata una voce di controllo ogni volta che il sistema operativo non è in grado di eseguire una di queste attività..

Impostazioni predefinite:

Modifica stato sicurezza Operazioni riuscite

Estensione stato sicurezza Nessun controllo

Integrità sistema Operazioni riuscite e non riuscite

Driver IPsec Driver Nessun controllo

Altri eventi di sistema Operazioni riuscite e non riuscite

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla gestione degli account

Questa impostazione di sicurezza specifica se è necessario controllare ogni singolo evento di gestione degli account in un computer. Esempi di eventi di gestione degli account:

Creazione, modifica o eliminazione di un account utente o di un gruppo.

Ridenominazione, attivazione o disattivazione di un account utente.

Impostazione o modifica di una password.

Se si definisce questa impostazione, sarà possibile specificare se controllare o meno l'esito di un determinato tipo di evento. Se si specifica il controllo delle operazioni riuscite, verrà generata una voce di controllo ogni volta che un evento di gestione degli account riesce. Se si specifica il controllo delle operazioni non riuscite, verrà generata una voce di controllo ogni volta che un evento di gestione degli account non riesce. Per impostare il valore Nessun controllo, nella finestra di dialogo Proprietà di questa impostazione selezionare la casella di controllo Definisci le impostazioni relative ai criteri e deselezionare le caselle di controllo Operazioni riuscite e Operazioni non riuscite.

Valori predefiniti nelle edizioni client:

Gestione account utente: Operazioni riuscite

Gestione account computer: Nessun controllo

Gestione gruppi di sicurezza: Operazioni riuscite

Gestione gruppi di distribuzione: Nessun controllo

Gestione gruppi di applicazioni: Nessun controllo

Altri eventi di gestione account: Nessun controllo

Valori predefiniti nelle edizioni server:

Gestione account utente: Operazioni riuscite

Gestione account computer: Operazioni riuscite

Gestione gruppi di sicurezza: Operazioni riuscite

Gestione gruppi di distribuzione: Nessun controllo

Gestione gruppi di applicazioni: Nessun controllo

Altri eventi di gestione account: Nessun controllo

Importante: per un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla modifica ai criteri

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno ogni singolo tentativo di modifica dei criteri di assegnazione dei diritti utente, dei criteri di controllo, dei criteri degli account o dei criteri di attendibilità.

L'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, gli eventi con entrambi gli esiti oppure di non eseguire alcun controllo.

Se viene attivato il controllo delle operazioni riuscite, verrà generata una voce di controllo per ogni tentativo riuscito di modifica dei criteri di assegnazione dei diritti utente, dei criteri di controllo, dei criteri degli account o dei criteri di attendibilità.

Se viene attivato il controllo delle operazioni non riuscite, verrà generata una voce di controllo per ogni tentativo di modifica dei criteri di assegnazione dei diritti utente, dei criteri di controllo, dei criteri degli account o dei criteri di attendibilità effettuato da un account non autorizzato a eseguire la modifica richiesta.

Impostazioni predefinite:

Modifica del criterio di controllo: Operazioni riuscite

Modifica criteri di autenticazione: Operazioni riuscite

Modifica criteri di autorizzazione: Nessun controllo

Modifica criteri a livello di regola MPSSVC: Nessun controllo

Modifica criteri Piattaforma filtro Windows: Nessun controllo

Altri eventi di modifica criteri: Nessun controllo

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla esito processi

Questa impostazione di sicurezza determina se il sistema operativo controlla o meno gli eventi correlati ai processi, ad esempio la creazione e la chiusura di un processo, la duplicazione degli handle e l'accesso indiretto agli oggetti.

Se questa impostazione è definita, l'amministratore può specificare di controllare solo gli eventi con esito positivo, solo gli eventi con esito negativo, gli eventi con entrambi gli esiti oppure di non eseguire alcun controllo.

Se viene attivato il controllo delle operazioni riuscite, verrà generata una voce di controllo ogni volta che il sistema operativo esegue una di queste attività correlate ai processi.

Se viene attivato il controllo delle operazioni non riuscite, verrà generata una voce di controllo ogni volta che il sistema operativo non è in grado di eseguire una di queste attività.

Impostazione predefinita: Nessun controllo

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.

Controlla uso dei privilegi

Questa impostazione di sicurezza specifica se controllare o meno ogni singolo evento di utilizzo di un diritto utente da parte di un utente.

Se si definisce questa impostazione, sarà possibile specificare se controllare o meno l'esito di un determinato tipo di evento. Se si specifica il controllo delle operazioni riuscite, verrà generata una voce di controllo a ogni tentativo riuscito di utilizzare un diritto utente. Se si specifica il controllo delle operazioni non riuscite, verrà generata una voce di controllo a ogni tentativo non riuscito di utilizzare un diritto utente.

Per impostare il valore Nessun controllo, nella finestra di dialogo Proprietà di questa impostazione selezionare la casella di controllo Definisci le impostazioni relative ai criteri e deselezionare le caselle di controllo Operazioni riuscite e Operazioni non riuscite.

Impostazione predefinita: Nessun controllo

Non vengono generate voci di controllo per l'utilizzo dei diritti utente seguenti, anche se per Controlla uso dei privilegi è specificato il controllo delle operazioni riuscite o non riuscite. L'attivazione del controllo di questi diritti utente spesso provoca la generazione di numerosi eventi nel registro di sicurezza, determinando un calo di prestazioni del computer. Per controllare i diritti utente seguenti, attivare la chiave FullPrivilegeAuditing del Registro di sistema.

Ignorare controllo incrociato

Debug di programmi

Creazione di oggetti token

Sostituzione di token a livello di processo

Generazione di controlli di sicurezza

Backup di file e directory

Ripristino di file e directory

Attenzione

La modifica non corretta del Registro di sistema può danneggiare gravemente il sistema. Prima di apportare modifiche al Registro di sistema, è consigliabile eseguire il backup di tutti i dati rilevanti presenti nel computer

Importante: per ottenere un maggiore controllo sui criteri di controllo, utilizzare le impostazioni incluse nel nodo Configurazione avanzata dei criteri di controllo. Per ulteriori informazioni su Configurazione avanzata dei criteri di controllo, vedere https://go.microsoft.com/fwlink/?LinkId=140969.