|

| FIG 1 - MS Word elenco puntato tramite CTRL+SHIFT+L |

venerdì 3 luglio 2015

MS Word Quick Tip: Creare un elenco puntato tramite scorciatoia da tastiera

In MS Word è possibile creare un nuovo elenco puntato sfruttando la combinazione di tasti CTRL+SHIFT+L

giovedì 2 luglio 2015

MS Excel Quick Tip: Aggiungere una riga o una colonna vuota tramite tastiera in MS Excel 2010-2013

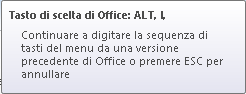

Per aggiungere una riga o una colonna in MS Excel (2010-2013) tramite la tastiera è necessario attivare la modalità compatibilità che abilita le scorciatoie da tastiera delle precedenti versioni del programma. Per abilitare tale modalità è necessario premere la combinazione ALT+I (anche non contemporaneamente). Il popup mostrato in FIG 1 indicherà che la funzione è attiva.

A questo punto per aggiungere una nuova riga premere R mentre per aggiungere una nuova colonna premere C. Per annullare premere ESC.

Se le righe/colonne da aggiungere sono più di una, si può ripetere la combinazione oppure premere il tasto F4 che ripete l'ultimo comando eseguito.

|

| FIG 1 - Excel ALT+I |

A questo punto per aggiungere una nuova riga premere R mentre per aggiungere una nuova colonna premere C. Per annullare premere ESC.

Se le righe/colonne da aggiungere sono più di una, si può ripetere la combinazione oppure premere il tasto F4 che ripete l'ultimo comando eseguito.

mercoledì 1 luglio 2015

Windows Quick Tip: Visualizzare l'elenco dei driver tramite prompt dei comandi

Per visualizzare l'elenco dei driver presenti sulla workstation è possibile lanciare il comando driverquery dal prompt dei comandi

Per maggiori informazioni possiamo lanciare il comando con l'opzione /V come indicato di seguito

driverquery /v

data la mole di informazioni visualizzate con l'opzione /v, possiamo salvare l'output in un file con il seguente comando

driverquery /v >drivers.txt

Aprendo il file con un editor di testo, avremo maggiori informazioni per ciascun driver presente sulla macchina.

Se non si intende utilizzare il prompt dei comandi è possibile utilizzare tool di terze parti come l'ottimo DriverView della Nirsoft di cui ho parlato nell'articolo: Visualizzare i driver caricati da Windows: DriverView

|

| FIG 1 - driverquery |

driverquery /v

data la mole di informazioni visualizzate con l'opzione /v, possiamo salvare l'output in un file con il seguente comando

driverquery /v >drivers.txt

Aprendo il file con un editor di testo, avremo maggiori informazioni per ciascun driver presente sulla macchina.

|

| FIG 2 - driverquery /v |

martedì 23 giugno 2015

Windows Quick Tip: Network Connectivity Status Indicator

A partire da Windows Vista e Windows Server 2008, Microsoft ha introdotto una nuova funzionalità che avvisa gli utenti in caso di problemi di accesso ad Internet con il messaggio Connettività Limitata. Tale funzione prende il nome di Network Connectivity Status Indicator (NCSI) e fa parte del servizio Network Location Awareness (NLA) che ha il compito di determinare il tipo di rete a cui la workstation è connessa.

Quando viene rilevata una connessione di rete, NCSI esegue le seguenti verifiche:

Questo processo prende il nome di Active probing. Se le verifiche terminano con successo allora NCSI indica che la workstation dispone di un accesso ad Internet altrimenti appare un messaggio di connettività limitata e un icona triangolare gialla con punto esclamativo sulla connessione di rete.

Per maggiori dettagli sul funzionamento di NCSI possiamo fare riferimento al link: https://technet.microsoft.com/en-us/library/cc766017%28v=WS.10%29.aspx

Come indicato da Microsoft sulla pagina sopra indicata, la comunicazione con il server NCSI non viene criptata inoltre i log di IIS su www.msftncsi.com contengono informazioni relative all'accesso in particolare data, ora e indirizzo IP. Questo può far storcere il naso a più di un esperto di sicurezza.

Disabilitare NCSI tramite registro di sistema

La stessa Microsoft ci indica un modo per impedire a NCSI di collegarsi ad Internet agendo tramite il registro di sistema:

Disabilitare NCSI tramite group policy

Se intendiamo inibire l'accesso ad Internet da parte di NCSI agendo tramite l policy:

Volendo possiamo creare un nostro server da utilizzare con NCSI. una volta salvato il file ncsi.txt sul nostro server possiamo modificare le impostazioni NCSI tramite registro di sistema o tramite group policy

Impostare un server personale per NCSI tramite registro di sistema

Quando viene rilevata una connessione di rete, NCSI esegue le seguenti verifiche:

- Esegue una query del DNS per il sito www.msftncsi.com

- Esegue una richiesta HTTP GET per il contenuto del file http://www.msftncsi.com/ncsi.txt. Il file contiene la stringa Microsoft NCSI

- Esegue una query del DNS per dns.msftncsi.com aspettandosi come risultato l'indirizzo IP 131.107.255.255

Questo processo prende il nome di Active probing. Se le verifiche terminano con successo allora NCSI indica che la workstation dispone di un accesso ad Internet altrimenti appare un messaggio di connettività limitata e un icona triangolare gialla con punto esclamativo sulla connessione di rete.

Per maggiori dettagli sul funzionamento di NCSI possiamo fare riferimento al link: https://technet.microsoft.com/en-us/library/cc766017%28v=WS.10%29.aspx

Come indicato da Microsoft sulla pagina sopra indicata, la comunicazione con il server NCSI non viene criptata inoltre i log di IIS su www.msftncsi.com contengono informazioni relative all'accesso in particolare data, ora e indirizzo IP. Questo può far storcere il naso a più di un esperto di sicurezza.

Disabilitare NCSI tramite registro di sistema

La stessa Microsoft ci indica un modo per impedire a NCSI di collegarsi ad Internet agendo tramite il registro di sistema:

- Dal registro di sistema (regedit.exe) accedere alla chiave

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc\Parameters\Internet

qui sono contenute le impostazioni di NCSI tra cui sito da contattare (www.msftncsi.com), server DNS (dns.msftncsi.com) con relativo IP (131.107.255.255) - Modificare il valore EnableActiveProbing impostandolo a 0

- Riavviare il sistema operativo

|

| FIG 1 - NCSI Registro di sistema |

Disabilitare NCSI tramite group policy

Se intendiamo inibire l'accesso ad Internet da parte di NCSI agendo tramite l policy:

- Da Start-> Esegui (WIN+R) digitare gpedit.msc

- Posizionarsi su Configurazione computer->Modelli amministrativi->Sistema->Gestione comunicazioni Internet->Impostazioni di comunicazione Internet

- Attivare la voce Disattiva test attivi dell'indicatore di stato della connettività di rete Windows

|

| FIG 2 - NCSI Group Policy |

Volendo possiamo creare un nostro server da utilizzare con NCSI. una volta salvato il file ncsi.txt sul nostro server possiamo modificare le impostazioni NCSI tramite registro di sistema o tramite group policy

Impostare un server personale per NCSI tramite registro di sistema

- Dal registro di sistema posizionarsi sulla chiave HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NlaSvc\Parameters\Internet e modificare i seguenti valori:

ActiveWebProbeHost sostituire www.msftncsi.com con l'indirizzo web host che si intende utilizzare.

ActiveWebProbeHostV6 se si utilizza IPv6 è necessario modificare anche tale valore, valorizzandolo con l'indirizzo IPv6 del nostro server.

ActiveDnsProbeContent valorizzarlo con l'indirizzo IP del server DNS relativo al dominio che si sta utilizzando.

ActiveDnsProbeContentV6 assegnargli il valore dell'indirizzo IPv6 del server DNS relativo al dominio che si sta utilizzando.

EnableActiveProbing assicurarsi che EnableActiveProbing è valorizzato ad 1.

- Eseguire gpedit.msc

- posizionarsi su Configurazione computer->Modelli amministrativi->Rete->Indicatore stato connettività di rete

- Modificare le seguenti voci

Specifica indirizzo host probe DNS aziendale Questa impostazione dei criteri consente di specificare l'indirizzo previsto del nome host utilizzato per il probe DNS

Specifica nome host probe DNS aziendale

Questa impostazione dei criteri consente di specificare il nome host di un PC notoriamente connesso alla rete aziendale.

Specifica elenco prefissi di sito aziendali

Questa impostazione dei criteri consente di specificare l'elenco dei prefissi di siti aziendali IPv6 da monitorare per la connettività aziendale.

Specifica URL probe sito Web aziendale

Questa impostazione dei criteri consente di specificare l'URL del sito Web aziendale su cui viene eseguito un probe attivo.

Specifica URL per determinazione percorso di dominio

Questa impostazione dei criteri consente di specificare l'URL HTTPS URL del sito Web aziendale utilizzato dai client per determinare il percorso corrente del dominio (vale a dire, se il computer si trova all'interno o all'esterno della rete aziendale).

lunedì 22 giugno 2015

Kali Linux: Host discovering tramite Nmap

In questo nuovo articolo riguardante Kali Linux illustrerò come effettuare un semplice host discovering per trovare host attivi in una rete utilizzando l'utilissimo e versatile Nmap.

Se interessa solo verificare le postazioni attive all'interno della rete possiamo utilizzare l'opzione -sn di Nmap. Tale tecnica è conosciuta anche come ping scan ed è tra le meno invadenti consentendo una prima mappatura della rete senza attrarre molta attenzione da parte degli amministratori.

Spesso questa funzionalità di Nmap viene utilizzata anche dagli amministratori di sistema per verificare gli host disponibili sulla rete o tenere sotto osservazione la disponibilità di un server. In questo caso si parla di ping sweep che risulta più affidabile di un ping all'indirizzo broadcast in quanto molti host non rispondono alle richieste di questa categoria.

L'opzione -sn invia un pacchetto ICMP (Internet Control Message Protocol) di tipo echo request, un pacchetto TCP SYN alla porta 443, un pacchetto TCP ACK alla porta 80 e un pacchetto ICMP di tipo timestamp request.

Per effettuare la scansione dei primi 10 ip della rete 192.168.0.0 possiamo utilizzare il comando

nmap -sn 192.168.0.0-9

Come è possibile vedere dalla FIG 1, Nmap fornisce informazioni sugli host che hanno risposto mettendo in evidenza l'IP, il MAC address e il produttore della scheda di rete.

Per maggiori dettagli nei risultati possiamo aggiungere l'opzione -v

nmap -sn 192.168.0.0-9 -v

Se interessa solo verificare le postazioni attive all'interno della rete possiamo utilizzare l'opzione -sn di Nmap. Tale tecnica è conosciuta anche come ping scan ed è tra le meno invadenti consentendo una prima mappatura della rete senza attrarre molta attenzione da parte degli amministratori.

Spesso questa funzionalità di Nmap viene utilizzata anche dagli amministratori di sistema per verificare gli host disponibili sulla rete o tenere sotto osservazione la disponibilità di un server. In questo caso si parla di ping sweep che risulta più affidabile di un ping all'indirizzo broadcast in quanto molti host non rispondono alle richieste di questa categoria.

L'opzione -sn invia un pacchetto ICMP (Internet Control Message Protocol) di tipo echo request, un pacchetto TCP SYN alla porta 443, un pacchetto TCP ACK alla porta 80 e un pacchetto ICMP di tipo timestamp request.

Per effettuare la scansione dei primi 10 ip della rete 192.168.0.0 possiamo utilizzare il comando

nmap -sn 192.168.0.0-9

|

| FIG 1 - Nmap -sn |

Per maggiori dettagli nei risultati possiamo aggiungere l'opzione -v

nmap -sn 192.168.0.0-9 -v

venerdì 19 giugno 2015

Kali Linux: MAC address spoofing con Macchanger

Il MAC address, acronimo che sta per Media Access Control e conosciuto anche come indirizzo fisico, è un codice di 48 bit che viene assegnato in modo univoco dal produttore ad ogni scheda di rete (ethernet o Wi-Fi) prodotta al mondo e viene utilizzato dal livello datalink per accedere al livello fisico secondo lo standard ISO/OSI.

I 48 bit (6 byte) del MAC address sono suddivisi in 12 cifre esadecimali: le prime 6 cifre individuano il produttore e vengono dette OUI (Organizationally Unique Identifier), mentre le altre 6 rappresentano il numero di serie della scheda. Generalmente l'indirizzo MAC viene scritto suddividendo le cifre in 6 ottetti separati da un trattino (es. E0-3F-49-A0-67-2C).

Dopo questa breve premessa vediamo come modificare il MAC address utilizzando macchanger in Kali Linux.

Il primo passo è quello di disabilitare l'interfaccia di rete a cui si intende modificare il MAC address. Nei comandi mostrati di seguito andremo ad agire sull'interfaccia eth0, ovviamente nel caso in cui volessimo intervenire su una diversa interfaccia basta sostituire eth0 con il nome dell'interfaccia desiderata.

Dalla finestre terminale digitare il seguente comando

ifconfig eth0 down

Se non viene effettuato questo passaggio, tentando di assegnare un nuovo MAC address può essere visualizzato il messaggio di errore

ERROR: Can’t change MAC: interface up or not permission: Cannot assign requested address

Per modificare il MAC address con uno nuovo generato in maniera casuale, eseguire il comando

macchanger -r eth0

Macchanger mostrerà 3 MAC address: Permanent, Current e New

É possibile impostare uno specifico MAC address tramite il comando

macchanger -m [MAC Address] eth0

dove al posto di [MAC Address] va indicato il nuovo MAC address da assegnare all'interfaccia. Il nuovo MAC va indicato suddividendo le cifre in 6 ottetti separati da ":" ad es.

macchanger -m E0:3F:49:A1:68:C0 eth0

Una volta modificato il MAC address è necessario riattivare l'interfaccia di rete eseguendo

ifconfig eth0 up

Per visualizzare l'attuale MAC address impostato sull'interfaccia digitare

macchanger --show eth0

ATTENZIONE:

I 48 bit (6 byte) del MAC address sono suddivisi in 12 cifre esadecimali: le prime 6 cifre individuano il produttore e vengono dette OUI (Organizationally Unique Identifier), mentre le altre 6 rappresentano il numero di serie della scheda. Generalmente l'indirizzo MAC viene scritto suddividendo le cifre in 6 ottetti separati da un trattino (es. E0-3F-49-A0-67-2C).

Dopo questa breve premessa vediamo come modificare il MAC address utilizzando macchanger in Kali Linux.

Il primo passo è quello di disabilitare l'interfaccia di rete a cui si intende modificare il MAC address. Nei comandi mostrati di seguito andremo ad agire sull'interfaccia eth0, ovviamente nel caso in cui volessimo intervenire su una diversa interfaccia basta sostituire eth0 con il nome dell'interfaccia desiderata.

Dalla finestre terminale digitare il seguente comando

ifconfig eth0 down

Se non viene effettuato questo passaggio, tentando di assegnare un nuovo MAC address può essere visualizzato il messaggio di errore

ERROR: Can’t change MAC: interface up or not permission: Cannot assign requested address

Per modificare il MAC address con uno nuovo generato in maniera casuale, eseguire il comando

macchanger -r eth0

Macchanger mostrerà 3 MAC address: Permanent, Current e New

- Permanent

Il MAC address Permanent è quello che viene ripristinato al riavvio del sistema e può essere forzato manualmente eseguendo, dalla finestra terminale, il comando

macchanger --permanent eth0

- Current

Rappresenta il MAC address attualmente in uso.

- New

Indica il nuovo MAC address. Se è stato eseguito il comando macchanger -r eth0 vedremo il nuovo MAC address che verrà assegnato all'interfaccia di rete.

|

| FIG 1 - Macchanger |

É possibile impostare uno specifico MAC address tramite il comando

macchanger -m [MAC Address] eth0

dove al posto di [MAC Address] va indicato il nuovo MAC address da assegnare all'interfaccia. Il nuovo MAC va indicato suddividendo le cifre in 6 ottetti separati da ":" ad es.

macchanger -m E0:3F:49:A1:68:C0 eth0

Una volta modificato il MAC address è necessario riattivare l'interfaccia di rete eseguendo

ifconfig eth0 up

Per visualizzare l'attuale MAC address impostato sull'interfaccia digitare

macchanger --show eth0

ATTENZIONE:

Danneggiare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest'articolo vanno utilizzate solo per testare/verificare sistemi di cui si è titolari. Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo articolo a solo scopo didattico.

giovedì 18 giugno 2015

Kali Linux: Verificare tramite Nmap se il sistema è vulnerabile a Heartbleed

Heartbleed è il nome dato ad un errore di programmazione CVE-2014-0160 che affligge la libreria OpenSSL (dalla versione 1.0.1 alla 1.0.1f incluse) utilizzata per proteggere le comunicazioni sensibili e per l'autenticazione.

La falla, resa pubblica il 7 aprile 2014, è stata scoperta indipendentemente da due gruppi di ricercatori: dal gruppo di Codenomicon (Riku, Antti e Matti) e Neel Mehta di Google Security.

Questa vulnerabilità consente ad un aggressore di acquisire dati riservati trasmessi dai siti che usano OpenSSL o spacciarsi per un sito attendibile utilizzando HTTPS e facendo visualizzare al browser della vittima l'icona del lucchetto chiuso (che indica una connessione sicura).

La vulnerabilità risale al 2012 quando con OpenSSL 1.0.1 è stato introdotto il supporto di RFC6250 ed è stato implementato l'heartbeat sulle connessioni TLS (Transport Layer Security protocol). L'heartbeat (chiamato anche keep-alive) viene utilizzato per evitare che client e server debbano rinegoziare la connessione in caso di temporanea inattività e mantiene il canale utilizzato dalla comunicazione aperto. Per mantenere il canale aperto vengono inviati pacchetti dati senza informazioni al fine di resettare i contatori di inattività ma, a causa di un bug all'interno del codice, è possibile, tramite un pacchetto heartbeat opportunamente modificato, accedere ad informazioni di vario tipo.

Il protocollo prevede che il client invii al server un pacchetto di heartbeat, al massimo di 16K (anche se in realtà i pacchetti inviati sono molto più piccoli), e che questo risponda con un pacchetto contenente la copia di quello ricevuto dal client.

Andando nel dettaglio, il pacchetto heartbeat è composto da:

Il server, ricevuta la richiesta, copia i dati ricevuti e li rispedisce al client. Il codice affetto dalla vulnerabilità è il seguente:

Nel codice payload rappresenta la dimensione del pacchetto e viene dichiarata dal mittente (non viene verificata dal server). Se il mittente, anzichè dichiarare la vera dimensione del pacchetto, invia 0xFFFF (valore massimo esprimibile per 2 byte senza segno) il server copierebbe i 34 byte del pacchetto più altri 65501 byte prelevati dalla memoria. Proprio questi ultimi byte potrebbero contenere dati sensibili come la chiave di cifratura delle comunicazioni utilizzata dal server.

Dopo questa lunga premessa, di seguito mostrerò come testare se il proprio sistema è affetto dalla falla utilizzando Nmap su Kali Linux.

Nmap è un software libero (GNU GPL) creato per eseguire il port scanning, cioè individuare le porte aperte su un sistema e i relativi servizi attivi. Il software è incluso in Kali Linux pertanto per utilizzarlo non è necessario effettuare alcuna installazione.

Dalla finestra terminale digitare il seguente comando

nmap -d --script ssl-heartbleed --script-args vulns.showall -sV [HOST]

dove [HOST] rappresenta il nome o l'indirizzo ip della macchina che si intende verificare.

Ad es. nel caso volessimo testare se il server con indirizzo IP 192.168.0.11 è vulnerabile possiamo digitare il comando

nmap -d --script ssl-heartbleed --script-args vulns.showall -sV 192.168.0.11

ATTENZIONE:

La falla, resa pubblica il 7 aprile 2014, è stata scoperta indipendentemente da due gruppi di ricercatori: dal gruppo di Codenomicon (Riku, Antti e Matti) e Neel Mehta di Google Security.

Questa vulnerabilità consente ad un aggressore di acquisire dati riservati trasmessi dai siti che usano OpenSSL o spacciarsi per un sito attendibile utilizzando HTTPS e facendo visualizzare al browser della vittima l'icona del lucchetto chiuso (che indica una connessione sicura).

La vulnerabilità risale al 2012 quando con OpenSSL 1.0.1 è stato introdotto il supporto di RFC6250 ed è stato implementato l'heartbeat sulle connessioni TLS (Transport Layer Security protocol). L'heartbeat (chiamato anche keep-alive) viene utilizzato per evitare che client e server debbano rinegoziare la connessione in caso di temporanea inattività e mantiene il canale utilizzato dalla comunicazione aperto. Per mantenere il canale aperto vengono inviati pacchetti dati senza informazioni al fine di resettare i contatori di inattività ma, a causa di un bug all'interno del codice, è possibile, tramite un pacchetto heartbeat opportunamente modificato, accedere ad informazioni di vario tipo.

Il protocollo prevede che il client invii al server un pacchetto di heartbeat, al massimo di 16K (anche se in realtà i pacchetti inviati sono molto più piccoli), e che questo risponda con un pacchetto contenente la copia di quello ricevuto dal client.

Andando nel dettaglio, il pacchetto heartbeat è composto da:

- 0x01 costante che identifica TLS1_HB_REQUEST

- 2 byte che indicano la dimensione del pacchetto

- 2 byte che indicano il numero di sequenza del pacchetto

- 16 byte di dati casuali

- altri 16 byte casuali utilizzati come richiesto dal documento RFC6250

Il server, ricevuta la richiesta, copia i dati ricevuti e li rispedisce al client. Il codice affetto dalla vulnerabilità è il seguente:

/* Allocate memory for the response, size is 1 byte * message type, plus 2 bytes payload length, plus * payload, plus padding */ buffer = OPENSSL_malloc(1 + 2 + payload + padding); bp = buffer; /* Enter response type, length and copy payload */ *bp++ = TLS1_HB_RESPONSE; s2n(payload, bp); memcpy(bp, pl, payload);

Nel codice payload rappresenta la dimensione del pacchetto e viene dichiarata dal mittente (non viene verificata dal server). Se il mittente, anzichè dichiarare la vera dimensione del pacchetto, invia 0xFFFF (valore massimo esprimibile per 2 byte senza segno) il server copierebbe i 34 byte del pacchetto più altri 65501 byte prelevati dalla memoria. Proprio questi ultimi byte potrebbero contenere dati sensibili come la chiave di cifratura delle comunicazioni utilizzata dal server.

Dopo questa lunga premessa, di seguito mostrerò come testare se il proprio sistema è affetto dalla falla utilizzando Nmap su Kali Linux.

Nmap è un software libero (GNU GPL) creato per eseguire il port scanning, cioè individuare le porte aperte su un sistema e i relativi servizi attivi. Il software è incluso in Kali Linux pertanto per utilizzarlo non è necessario effettuare alcuna installazione.

Dalla finestra terminale digitare il seguente comando

nmap -d --script ssl-heartbleed --script-args vulns.showall -sV [HOST]

dove [HOST] rappresenta il nome o l'indirizzo ip della macchina che si intende verificare.

Ad es. nel caso volessimo testare se il server con indirizzo IP 192.168.0.11 è vulnerabile possiamo digitare il comando

nmap -d --script ssl-heartbleed --script-args vulns.showall -sV 192.168.0.11

|

| FIG 1 - Nmap test Heartbleed |

ATTENZIONE:

Danneggiare un sistema informatico (anche da remoto) rappresenta un reato penale. Le informazioni presenti in quest'articolo vanno utilizzate solo per testare/verificare sistemi di cui si è titolari. Declino ogni responsabilità civile e penale derivante da un utilizzo non legale delle informazioni presentate in questo articolo a solo scopo didattico.

Iscriviti a:

Post (Atom)