Nell'articolo Windows Server 2019: Limitare il logon degli account utente a determinate workstation abbiamo visto come, attraverso Active Directory, limitare il logon di un utente solo a determinate postazioni. In questo articolo vedremo come effettuare un'operazione analoga attraverso l'utilizzo dei Criteri di gruppo (GPO).

Nei nostri esempi precedenti abbiamo creato 2 unità organizzative (Direzione e Marketing) ciascuna con i suoi account utente e computer. Supponiamo di voler fare in modo che agli utenti appartenenti all'unità organizzativa Marketing venga inibito il logon sulle postazioni della OU Direzione. Il primo passo consiste nel creare un gruppo in Active Directory contenente tutti gli account utente dell'unità organizzativa Marketing. Chi ha seguito tutti articoli che sto pubblicando su Windows Server 2019 ricorderà che l'operazione è già stata eseguita all'interno dell'articolo Windows Server 2019: Creazione gruppi in Active Directory. Il nome che è stato assegnato al gruppo è GRP_Marketing. Il passo successivo consiste nella creazione del Criterio di gruppo:

- Da Server Manager, cliccare su Strumenti quindi su Gestione Criteri di gruppo.

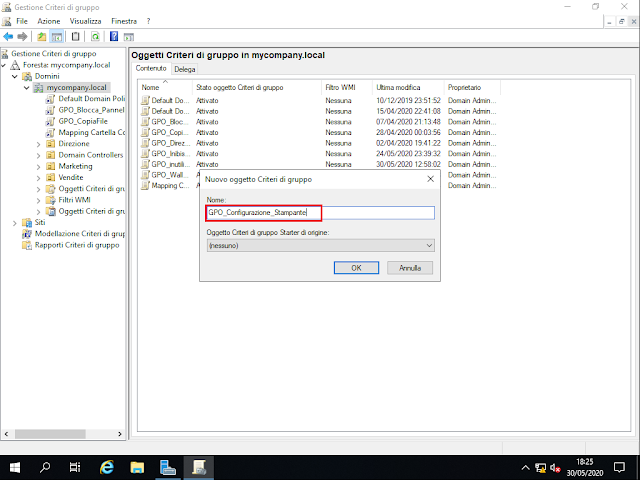

FIG 1 - Server Manager - Espandere il dominio mycompany.local quindi cliccare, con il tasto destro del mouse, sull'unità organizzativa Direzione e dal menu contestuale selezionare Crea un oggetto Criteri di gruppo in questo dominio e crea qui un collegamento....

FIG 2 - Gestione Criteri di gruppo - Specificare il nome che si desidera assegnare all'oggetto Criteri di gruppo ad es. GPO_Inibisci_Logon e cliccare su OK.

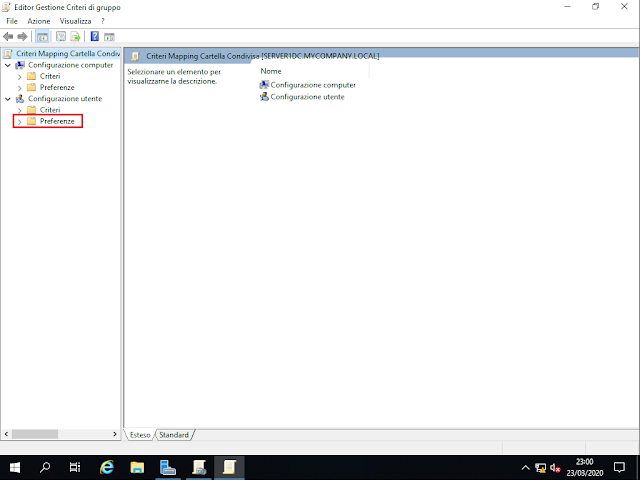

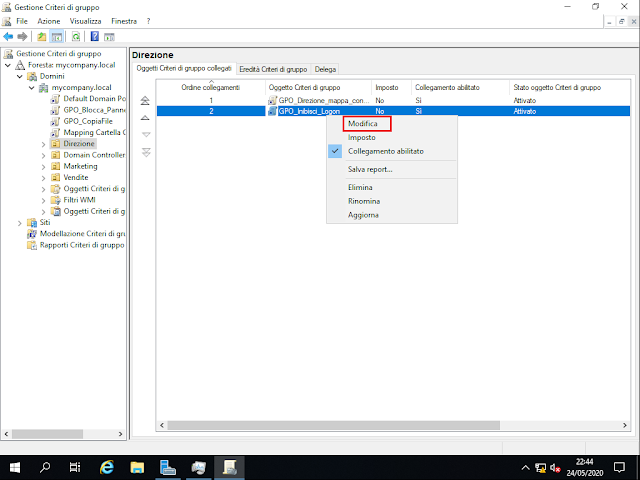

FIG 3 - Nuovo oggetto Criteri di gruppo - Cliccare con il tasto destro del mouse sull'oggetto Criteri di gruppo appena creato e selezionare Modifica.

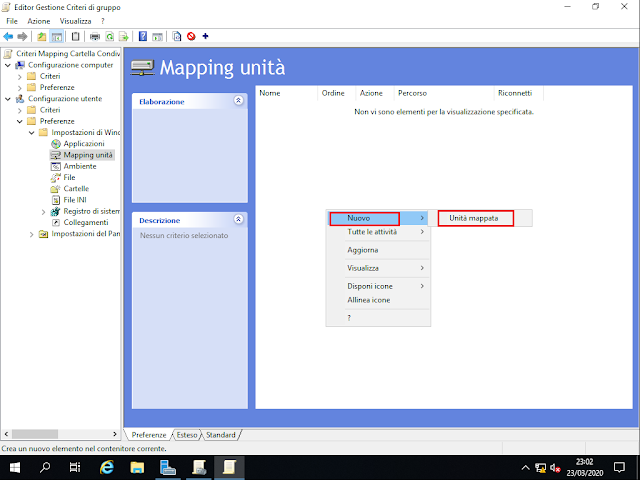

FIG 4 - Modifica Criterio di gruppo - La policy dovrà essere applicata ai computer. All'interno della sezione Configurazione computer cliccare su Criteri, quindi su Impostazioni di Windows , Impostazioni sicurezza, Criteri locali, e successivamente su Assegnazione diritti utente.

FIG 5 - GPO, Assegnazione diritti utente - Eseguire un doppio click sul criterio Nega accesso locale.

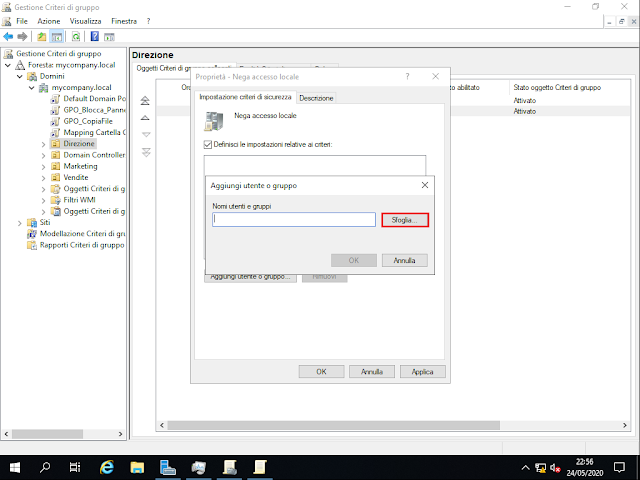

FIG 6 - Criterio di gruppo, Nega accesso locale - Selezionare la casella Definisci le impostazioni relative ai criteri e cliccare sul pulsante Aggiungi utente o gruppo.

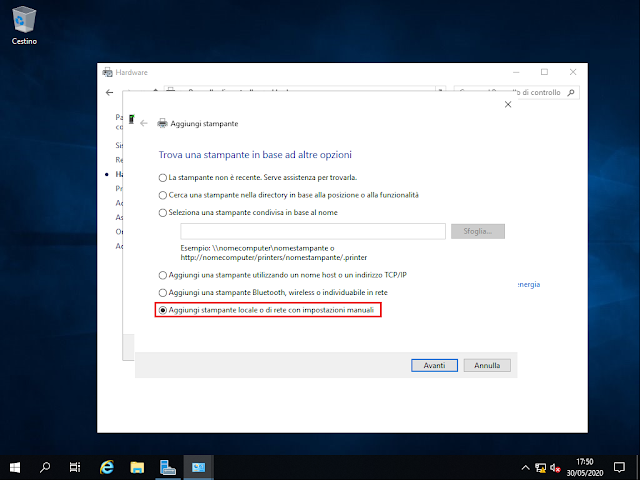

FIG 7 - Proprietà Nega accesso locale - Cliccare su Sfoglia.

FIG 8 - Aggiungi utente o gruppo - Digitare il nome del gruppo GRP_Marketing (o parte di esso) e cliccare sul pulsante Controlla nomi per assicurarsi di averlo digitato correttamente, quindi cliccare su OK.

FIG 9 - Seleziona Utenti, Computer, Account servizio o Gruppi - Nella finestra di dialogo Aggiungi utente o gruppo cliccare nuovamente su OK.

FIG 10 - Aggiungi utente o gruppo - Nella finestra Proprietà - Nega accesso locale cliccare su OK.

FIG 11 - Proprietà Nega accesso locale

Ora non ci resta che testare il corretto funzionamento della nostra GPO. Provando ad eseguire il logon con un account utente appartenente all'unità organizzativa Marketing su una workstation dell'unità organizzativa Direzione verrà visualizzato un messaggio come quello mostrato in FIG 12.