Purtroppo questo attacco dimostra ancora una volta la scarsa considerazione della sicurezza da parte degli utenti ma soprattutto da parte di molte aziende: sono stati colpite dall'infezione Università, Ospedali, compagnie di telecomunicazioni e persino banche. La patch diffusa da Microsoft che sistema la falla sfruttata dal ransomware è la MS17-010 disponibile già da Marzo.

I sistemi interessati dal ransomware sono Windows XP, Windows Vista SP2, Windows Server 2008, Windows 7, Windows 8-8.1, Windows Server 2012 e R2, Windows 10, Windows Server 2016 non aggiornati.

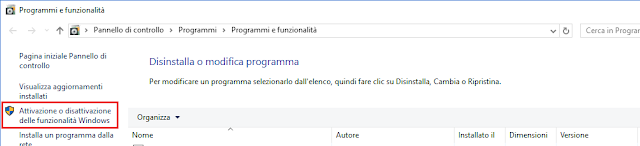

Oltre ad installare la patch è opportuno verificare la disabilitazione della funzionalità Supporto per condivisione file SMB 1.0/CIFS come indicato di seguito:

- Da Windows premere la combinazione di tasti WIN+R e, nella finestra Esegui, digitare appwiz.cpl seguito da invio;

- Sul lato sinistro della finestra cliccare su Attivazione o Disattivazione delle funzionalità di Windows

FIG 1 - Windows, Attivazione o disattivazione delle funzionalità di Windows - Dall'elenco togliere la spunta alla voce Supporto per condivisione file SMB 1.0/CIFS (SMB1.0/CIFS File Sharing Support) e confermare cliccando su OK

FIG 2 - Supporto per condivisione file SMB 1.0/CIFS

Per proteggersi da gran parte di virus/ransomware basta seguire pochi e semplici passaggi:

- Tenere sempre il sistema operativo aggiornato. Windows può essere aggiornato sia tramite il tool integrato nel sistema sia installando le patch di sicurezza manualmente scaricandole da http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598.

- Aggiornare il proprio antivirus/firewall;

- Non aprire email, allegati o file di dubbia provenienza senza prima aver effettuato almeno un controllo con un antivirus aggiornato;

- Eseguire frequenti backup dei dati importanti su supporti esterni è tenerli disconnessi dalla rete.