Purtroppo questo attacco dimostra ancora una volta la scarsa considerazione della sicurezza da parte degli utenti ma soprattutto da parte di molte aziende: sono stati colpite dall'infezione Università, Ospedali, compagnie di telecomunicazioni e persino banche. La patch diffusa da Microsoft che sistema la falla sfruttata dal ransomware è la MS17-010 disponibile già da Marzo.

I sistemi interessati dal ransomware sono Windows XP, Windows Vista SP2, Windows Server 2008, Windows 7, Windows 8-8.1, Windows Server 2012 e R2, Windows 10, Windows Server 2016 non aggiornati.

Oltre ad installare la patch è opportuno verificare la disabilitazione della funzionalità Supporto per condivisione file SMB 1.0/CIFS come indicato di seguito:

- Da Windows premere la combinazione di tasti WIN+R e, nella finestra Esegui, digitare appwiz.cpl seguito da invio;

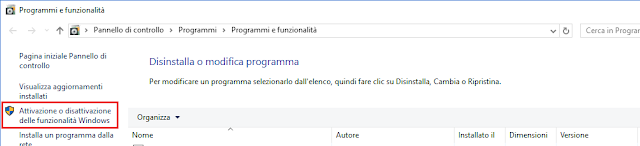

- Sul lato sinistro della finestra cliccare su Attivazione o Disattivazione delle funzionalità di Windows

FIG 1 - Windows, Attivazione o disattivazione delle funzionalità di Windows - Dall'elenco togliere la spunta alla voce Supporto per condivisione file SMB 1.0/CIFS (SMB1.0/CIFS File Sharing Support) e confermare cliccando su OK

FIG 2 - Supporto per condivisione file SMB 1.0/CIFS

Per proteggersi da gran parte di virus/ransomware basta seguire pochi e semplici passaggi:

- Tenere sempre il sistema operativo aggiornato. Windows può essere aggiornato sia tramite il tool integrato nel sistema sia installando le patch di sicurezza manualmente scaricandole da http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598.

- Aggiornare il proprio antivirus/firewall;

- Non aprire email, allegati o file di dubbia provenienza senza prima aver effettuato almeno un controllo con un antivirus aggiornato;

- Eseguire frequenti backup dei dati importanti su supporti esterni è tenerli disconnessi dalla rete.

Buonasera,

RispondiEliminaa seguito della svariata diffusione di ransomware cryptanti i vari vendor di antivirus offrono soluzioni per prevenire la criptazione. Lei da grande esperto quale è e grazie al suo encomiabile lavoro postato su questo blog ha avuto modo di testare queste soluzioni? Sarebbe possibile secondo lei testare una di queste soluzioni avendo a disposizione un ransomware da far girare su di una macchina di TEST. La ringrazio ancora per i suoi preziosi articoli e attendo cortesemente un suo parere su quanto esposto. Cordiali Saluti

La ringrazio innanzitutto per i complimenti. Per questione di tempi e di costi non ho avuto modo di effettuare test sugli anti-ransomware. Ogni produttore adotta strategie leggermente diverse e più o meno efficaci a seconda del contesto. Ci sono tool anti-ransomware come quello di Kaspersky, Trend Micro e, se non ricordo male, Dr.Web che effettuano una sorta di backup in tempo reale dei file modificati: quando vengono modificati numerosi file contemporaneamente, il processo viene bloccato, viene segnalata all'utente l'attività sospetta e, dopo eventuale conferma, viene inibita la modifica dei file e ripristinata la copia di backup. Altri tool, invece, permettono di definire le applicazioni abilitate alla modifica dei file sui dischi e/o in particolari cartelle (ad es. Documenti, immagini, desktop, ecc). In questo modo applicazioni non autorizzate non possono procedere alla modifica dei file. Tra i tool che agiscono in questo modo troviamo IObit Malware Fighter 5 Pro e Bitdefender Antivirus Plus 2017. Poi ci sono i tool come Cybereason RansomFree che si limitano a segnalare all'utente un'attività sospetta. Lo fanno tramite l'utilizzo di file "esca": se qualche applicazione tenta di modificarli scatta l'allarme. Difficile dire quale sia il migliore (anche perché l'ambiente è in continuo fermento) ma Bitdefender, Malwarebytes e Kaspersky godono di buona reputazione.

Elimina